Google Cloud Next Tokyo ’24、『ガバメント クラウドにおける ガバナンスと プラットフォーム エンジニアリング』のセッションを聞いてきましたので、そのイベントレポートです。

はじめに

ガバメントクラウドというと、日本最高峰のセキュリティを担保できる環境という印象を受けています。

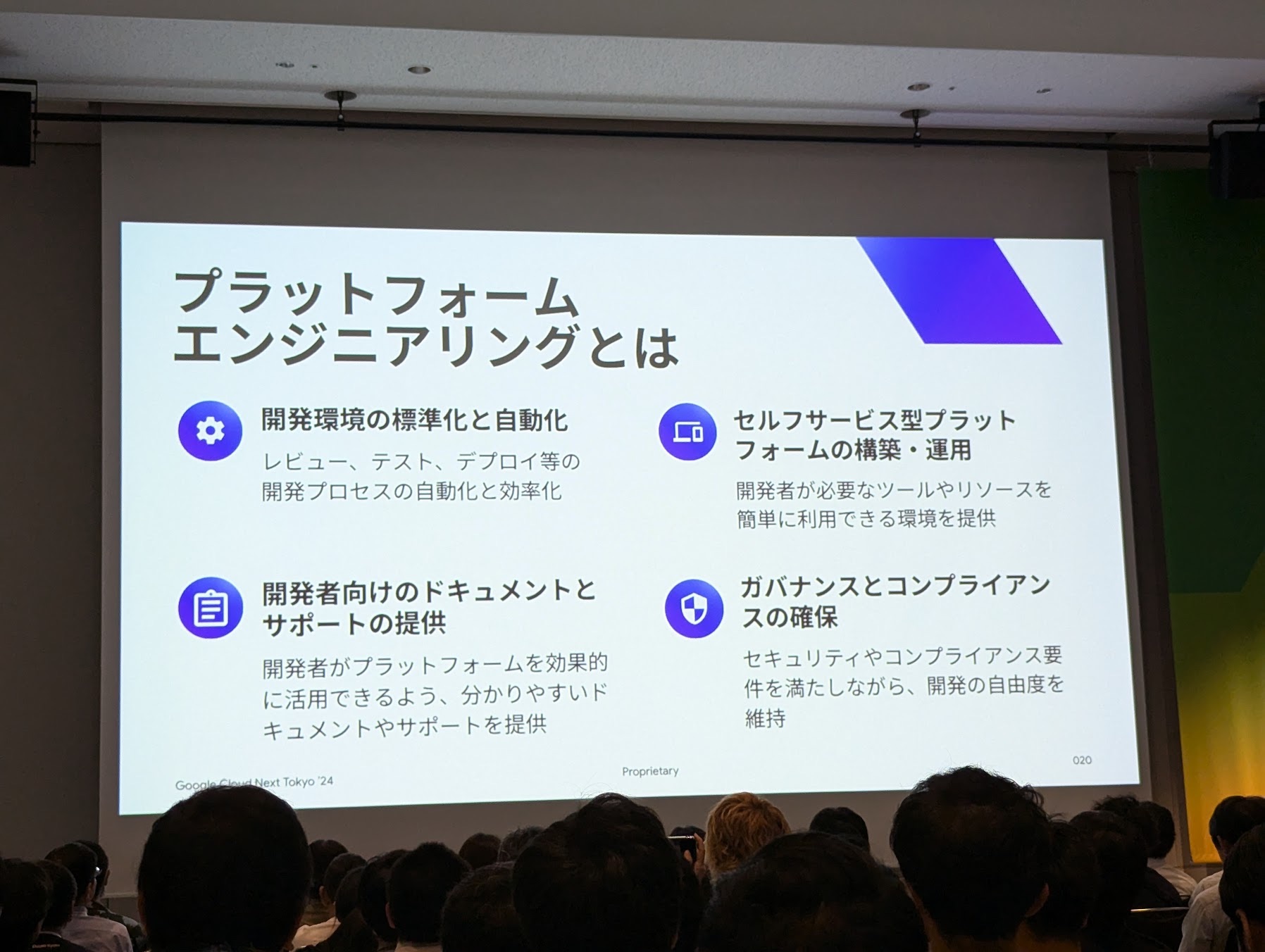

プラットフォームを維持管理するプラットフォームエンジニアリングという技術は、昨今のトレンドの一つとなっています。

このセッションを通じて、ガバメントクラウドの維持にどのようにプラットフォームエンジニアリングを組み込んでいるか、学びたいと思います。

セッション内容

本セッションは、デジタル庁 高島 涼 様、本間 裕大 様によるセッションとなります。

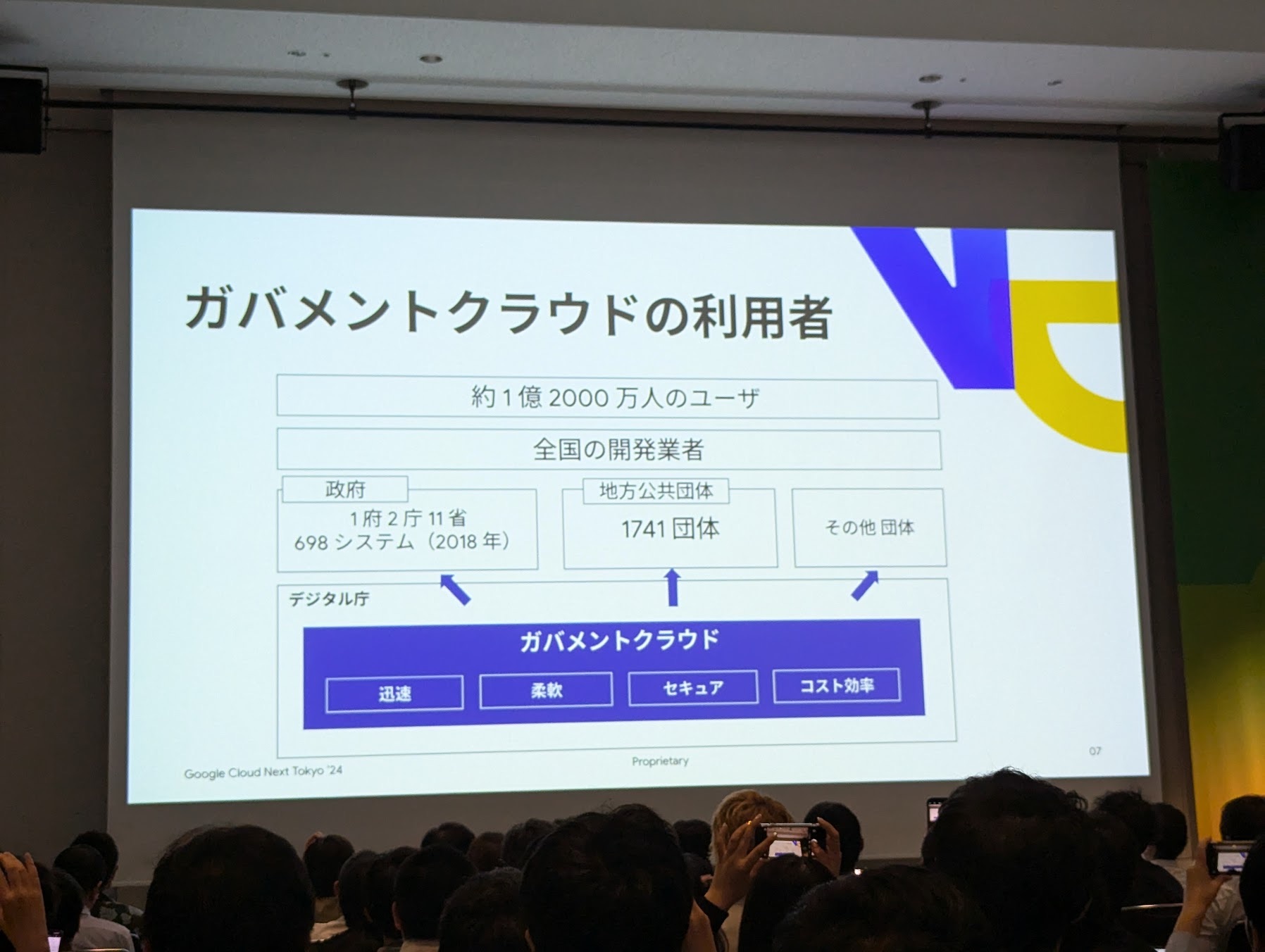

ガバメントクラウドは中央政府や地方公共団体のためのクラウド基盤となります。

設計思想としては、迅速、柔軟で、セキュアかつ、コスト効率の良いインフラを目指して構築されているとのことです。

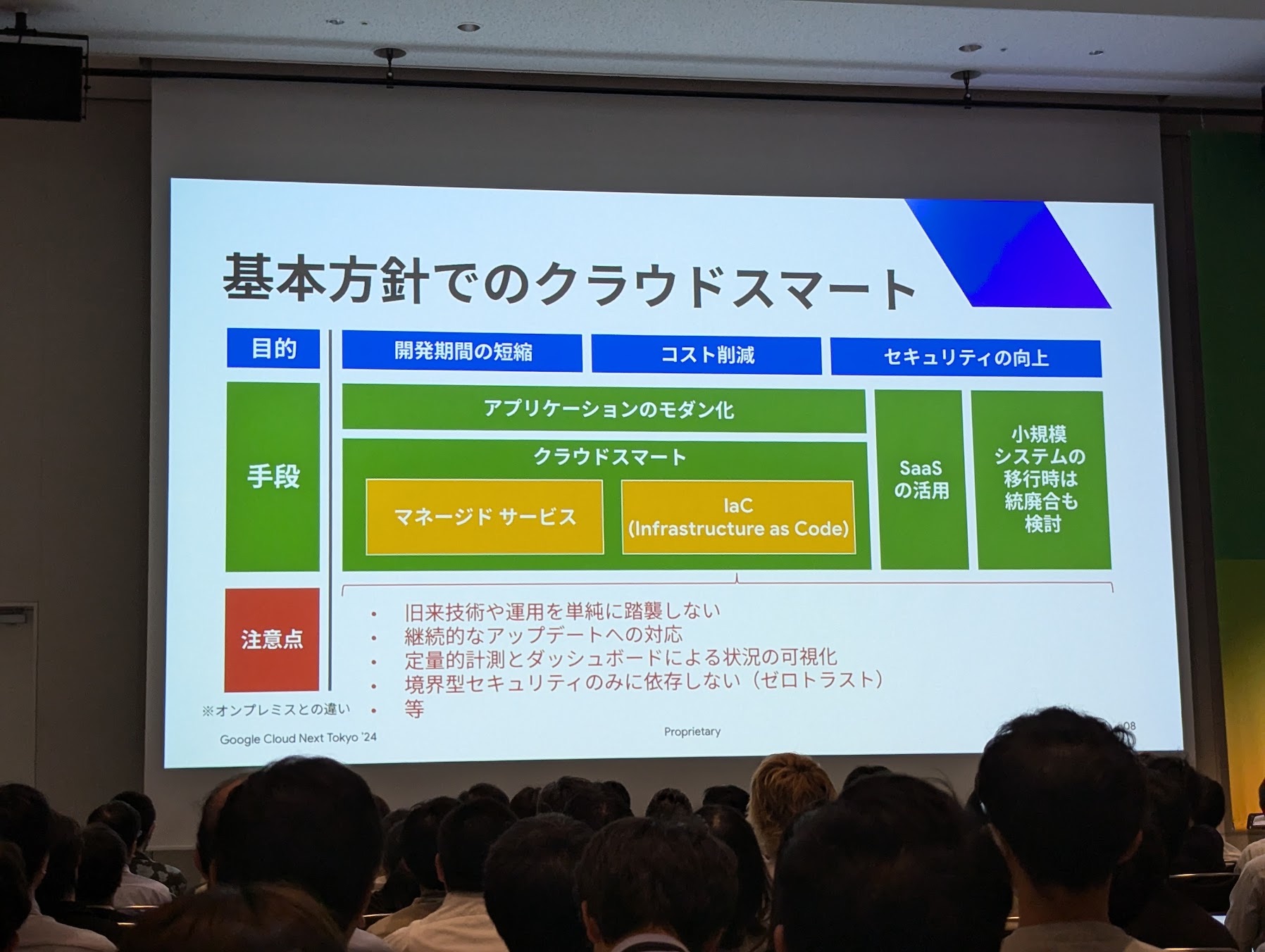

ガバメントクラウドの基本方針として、3つの目的があるとのことです。

開発期間の短縮、コスト削減、セキュリティの向上という目的を達成するため、アプリケーションのモダン化や、SaaS の活用を実施しているとのことでした。

これを実現するために、クラウドスマートとしてマネージドサービスを活用することや、IaC の利用が含まれるとのことです。

また、旧来の技術を単純に踏襲せず、システムとしても継続的なアップデートへ対応、ゼロトラストの活用などを実施しているとのことです。

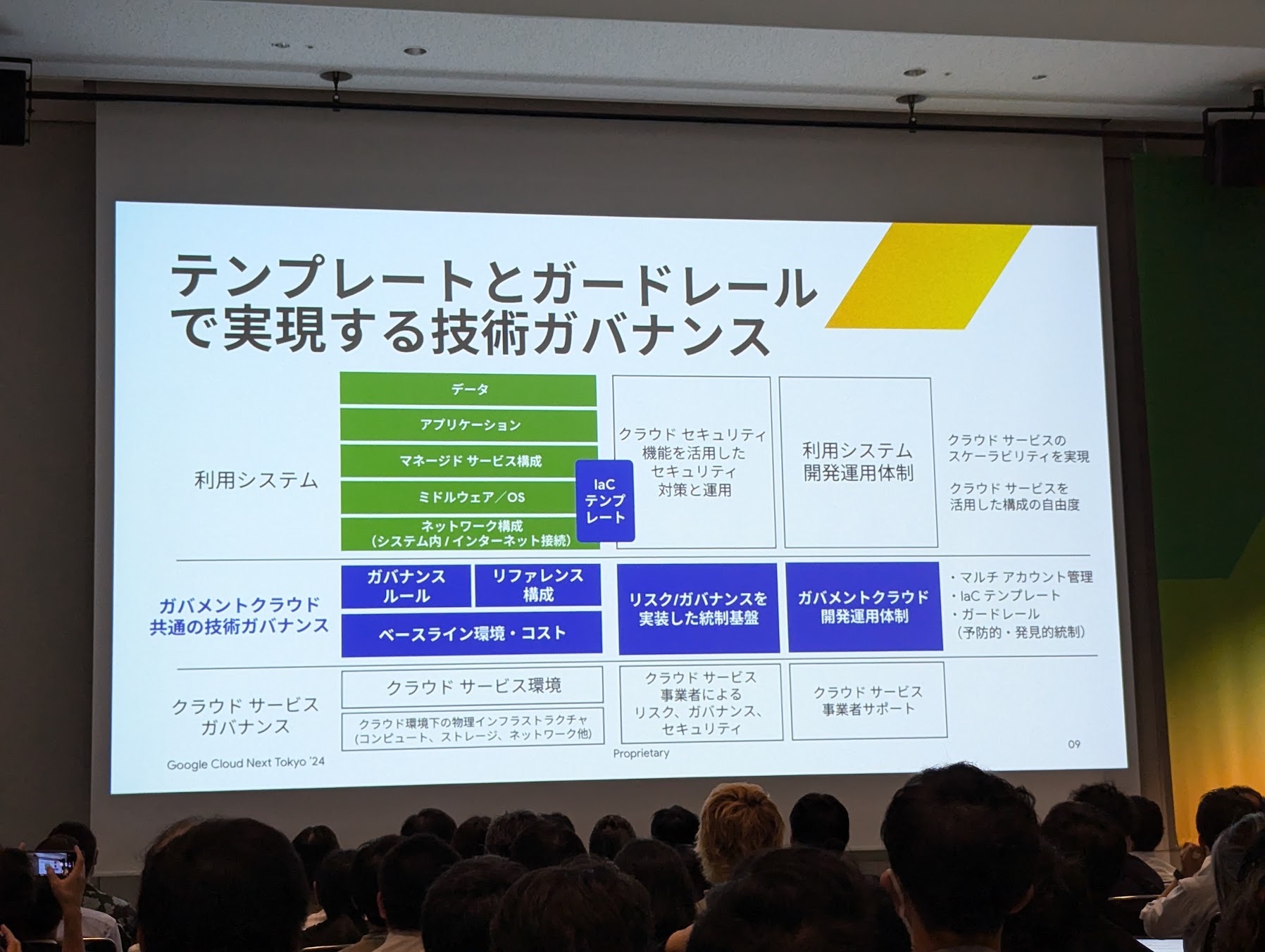

クラウドの提供する責任共有モデルでは、クラウドサービスプロバイダーの提供するクラウドサービスと、利用者の管理するシステム間で責任分担がされています。

ガバメントクラウドでは、その2層の間に位置して利用システムの統制を行っているとのことでした。

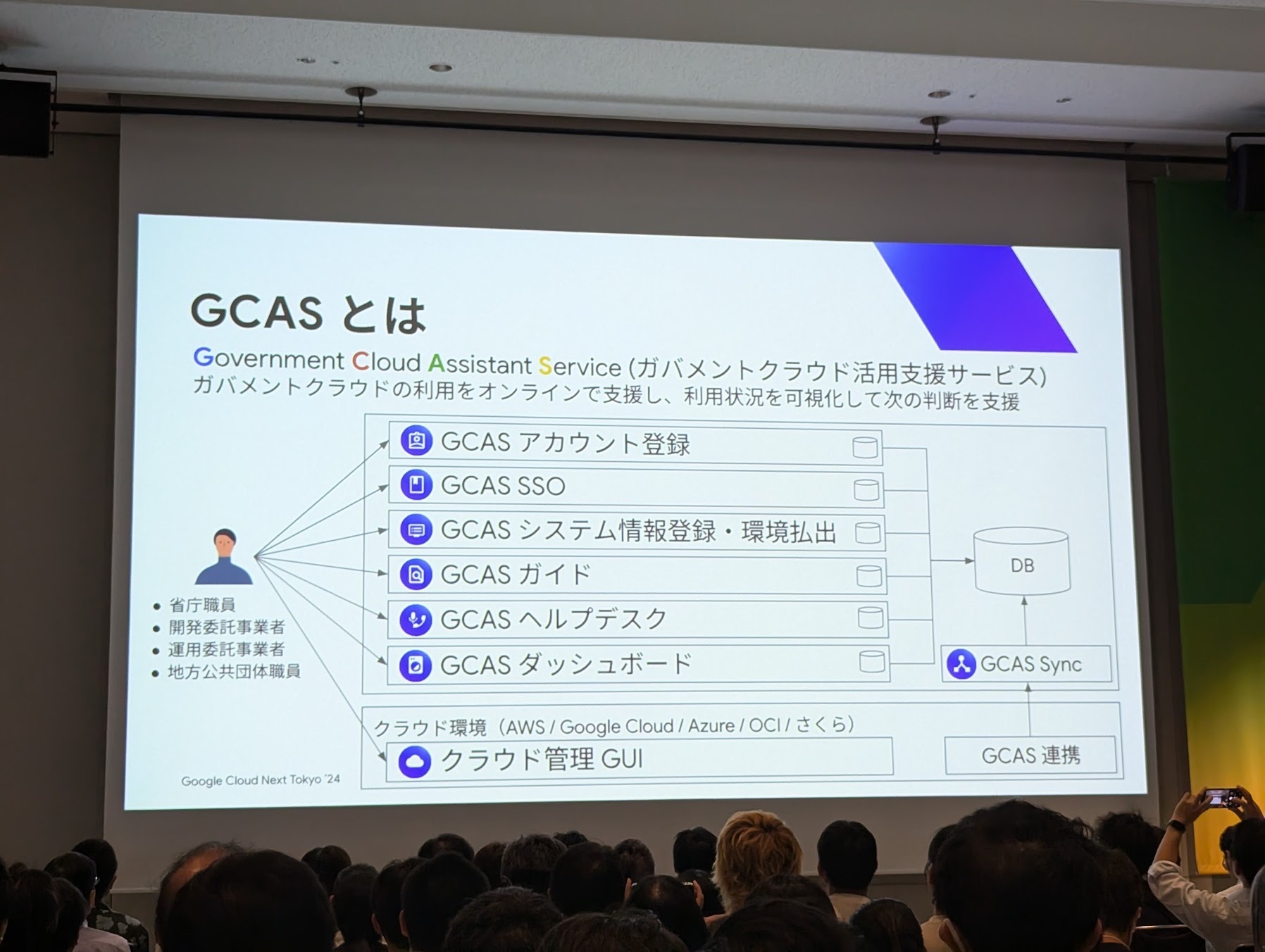

GCAS とは Government Cloud Assistant Service の略で、利用するユーザー(自治体など)を対象とした、ガバメントクラウドの活用支援サービスのことです。

Google Cloud など、クラウドサービスへのログインなども GCAS が実施しているとのことです。

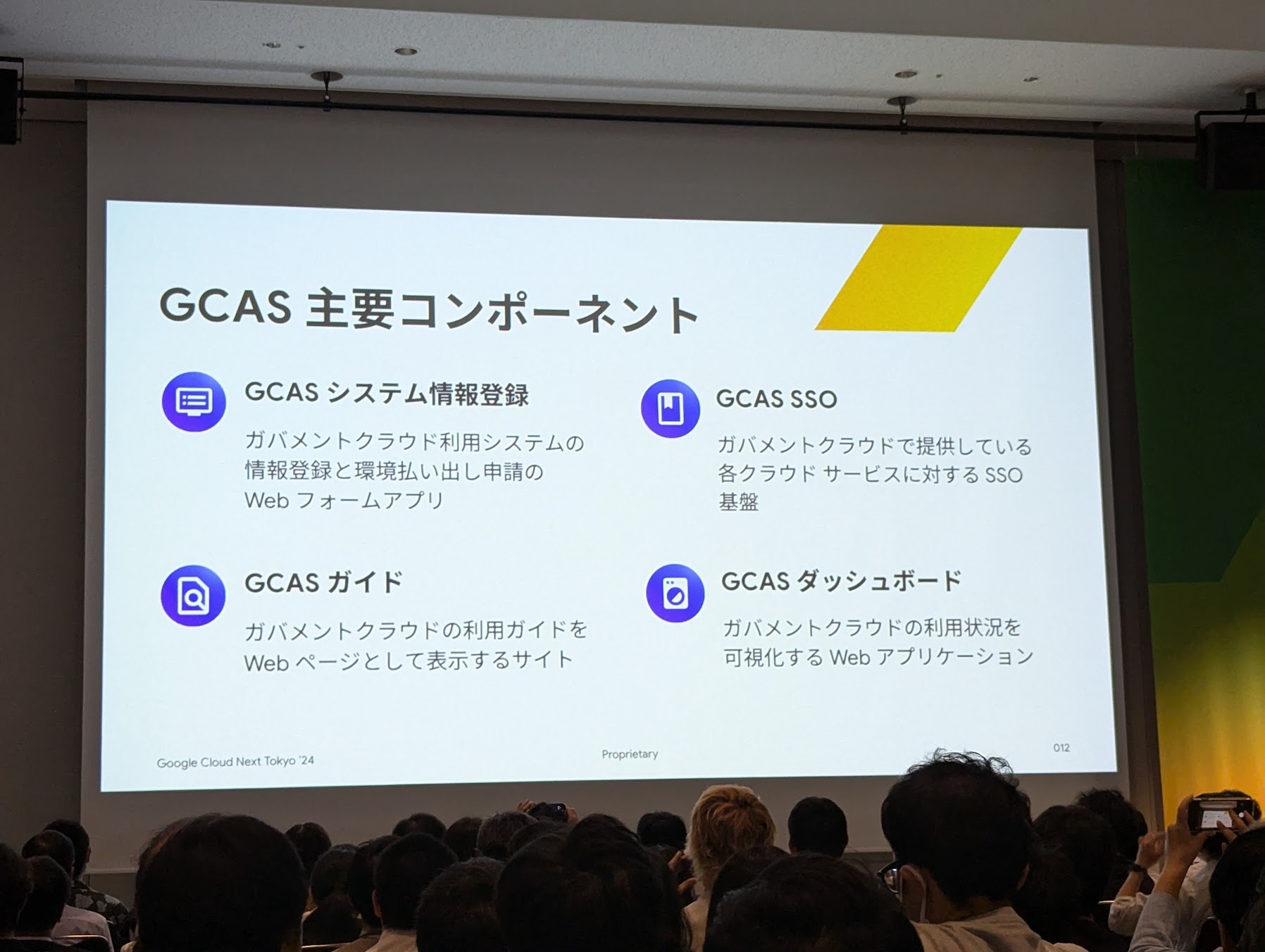

GCAS は、大きく 4つの主要コンポーネントで成り立っています。

GCAS システム情報登録、GCAS SSO、GCAS ガイド、GCAS ダッシュボードの 4つです。

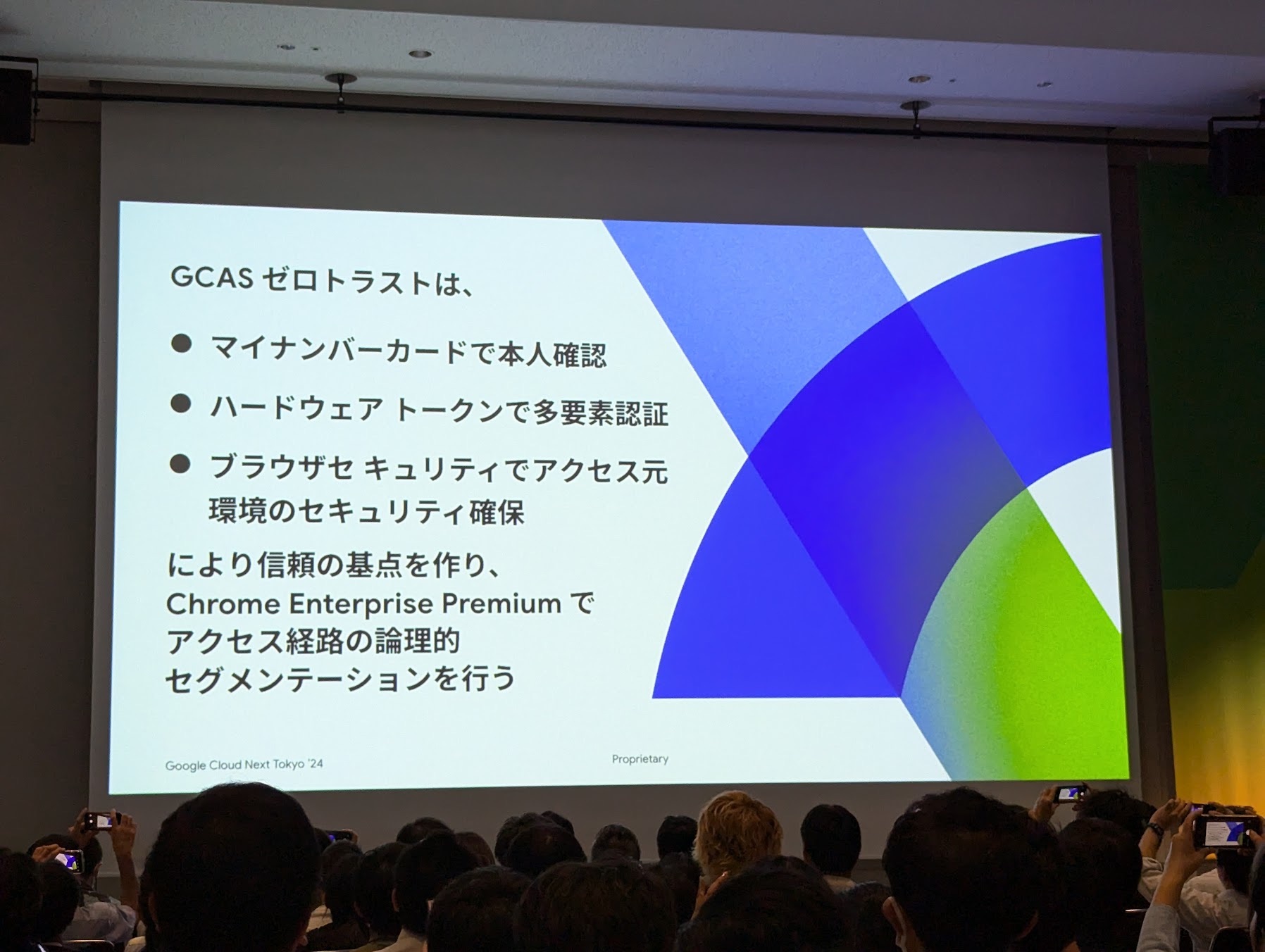

GCAS ゼロトラストでは、信頼の基点を Google Cloud 上に作成しているとのことでした。

本人確認は、もともとは人間がマイナンバーカードを確認して登録していたとのことです。

現在ではデジタル認証アプリケーションと連携して、スマートフォンで本人確認を実施可能とのことでした。

多要素認証では、耐タンパ性をもったハードウェアトークンを活用して、端末の侵害に備えているとのことです。

これにはコストがかかりますが、侵害に対して強固な保護が提供できるため、活用しているとのことです。

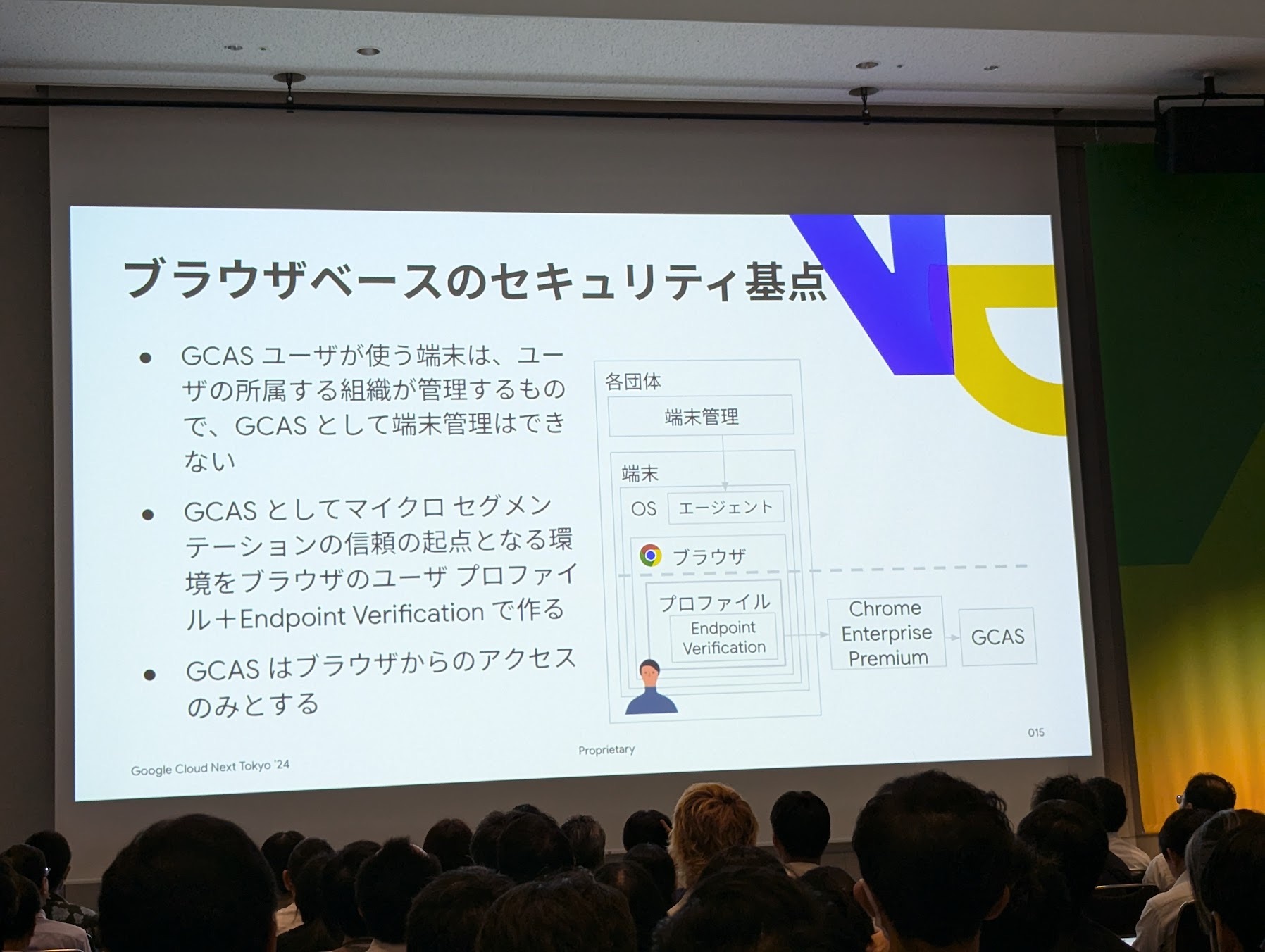

ブラウザベースのセキュリティ基点としては、Chrome Enterprise Premium を信頼できる基点として定め、デバイスの一元管理や、アクセス制御、セキュリティレポートなどを用いてゼロトラストを実現しているとのことでした。

Chrome Browser の User profile と Endpoint Verification を活用して、信頼の基点となる環境を維持しているとのことでした。

Chrome Enterprise を活用して、ゼロトラストを実現するための一つの要素としているとのことです。

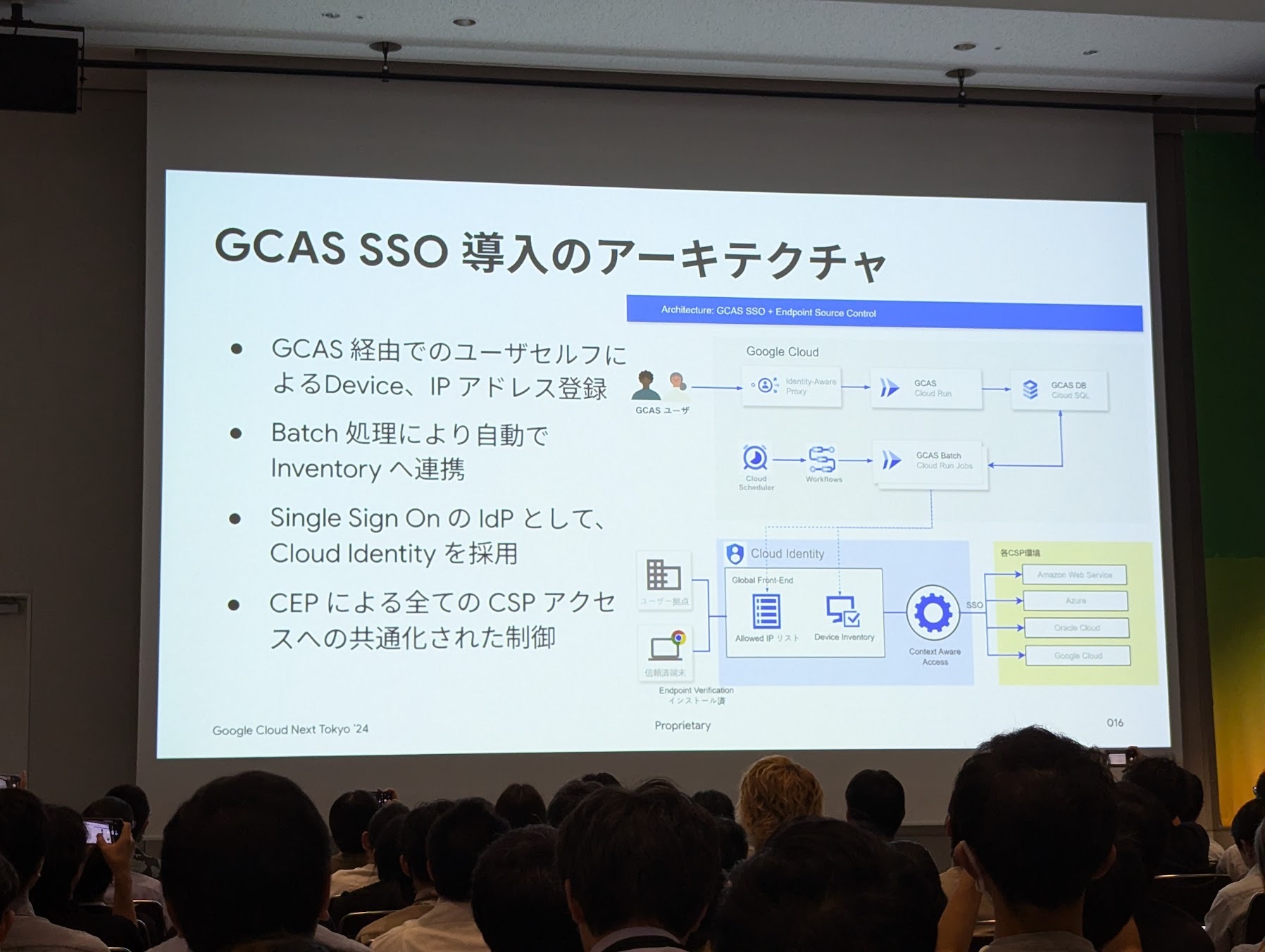

Google Cloud の Cloud Identity を Identity Provider (IdP) として、他クラウドに対する Single Sign-On を実現しているとのことでした。

マイナンバーや、ハードウェアトークンで信頼の基点を作り、Chrome Enterprise でアクセス経路のセグメンテーションを行うことで、ゼロトラストを実現しているとのことです。

リソース階層とガードレール

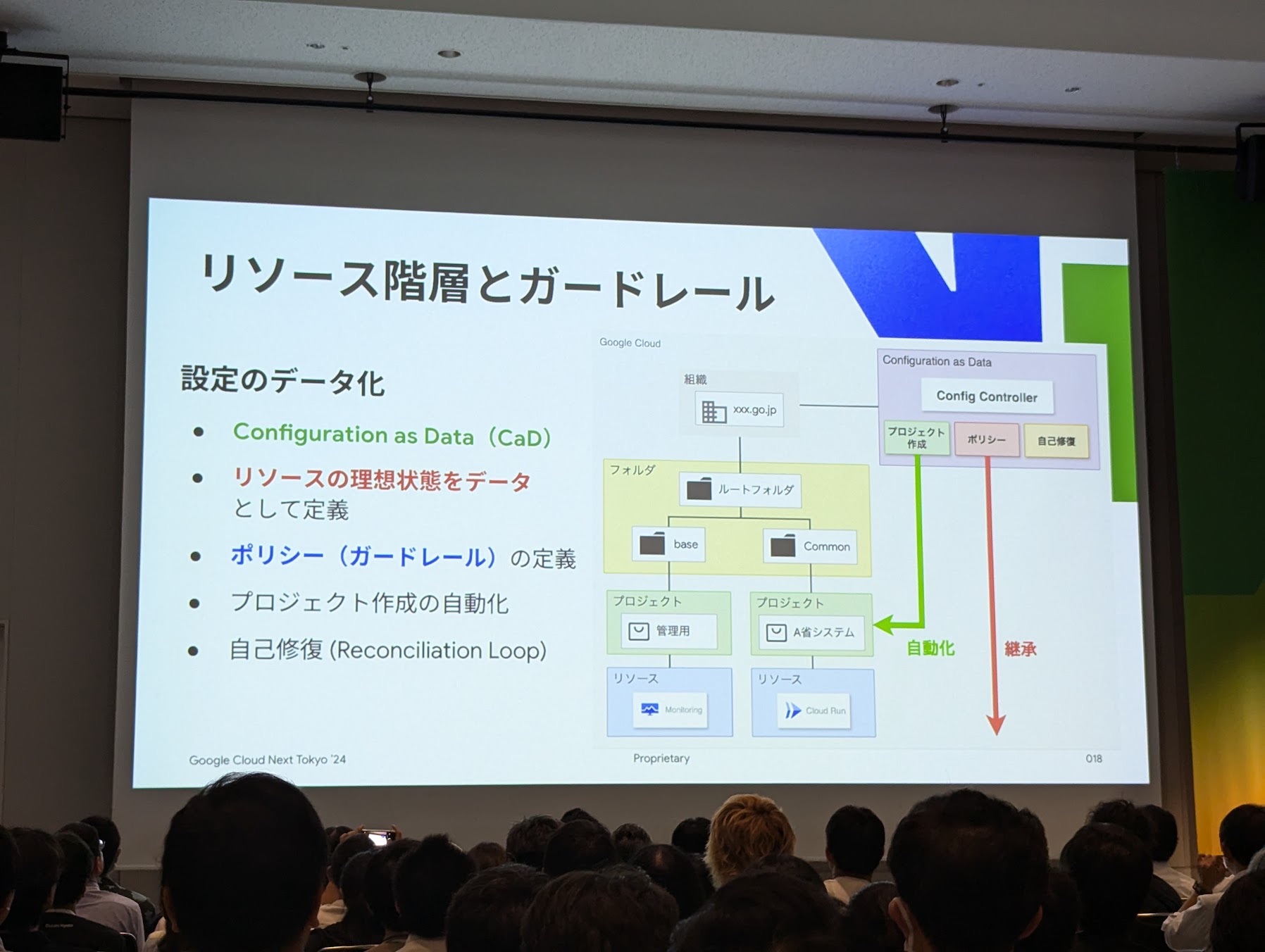

ガバメントクラウドでは Configuration as Data (CaD) として、リソースやポリシーのデータ管理を実施しているとのことです。

組織ポリシーも Configuration Policy として作成、各 Project に継承されているとのことでした。

また、自己修復機能も備えており、不正な変更に対しても回復することが可能とのことでした。

ゴールデンパス

ゴールデンパスは、プラットフォームエンジニアリングで定められたコードと機能のテンプレート郡のことです。

ガードレールで不正を抑止・検知できるように実施した上で、望ましい構成をゴールデンパスとして定義するとのことでした。

ガバメントクラウドのゴールデンパスとして、標準化と自動化のための IaC コードを提供したり、開発者向けの各種ドキュメントの提供などを実施しているとのことです。

ガバナンスとコンプライアンスの確保を行うために、ガードレール的な保護を行ったうえで、予防的な統制と発見的な統制を組み合わせ、環境の維持を行っているとのことです。

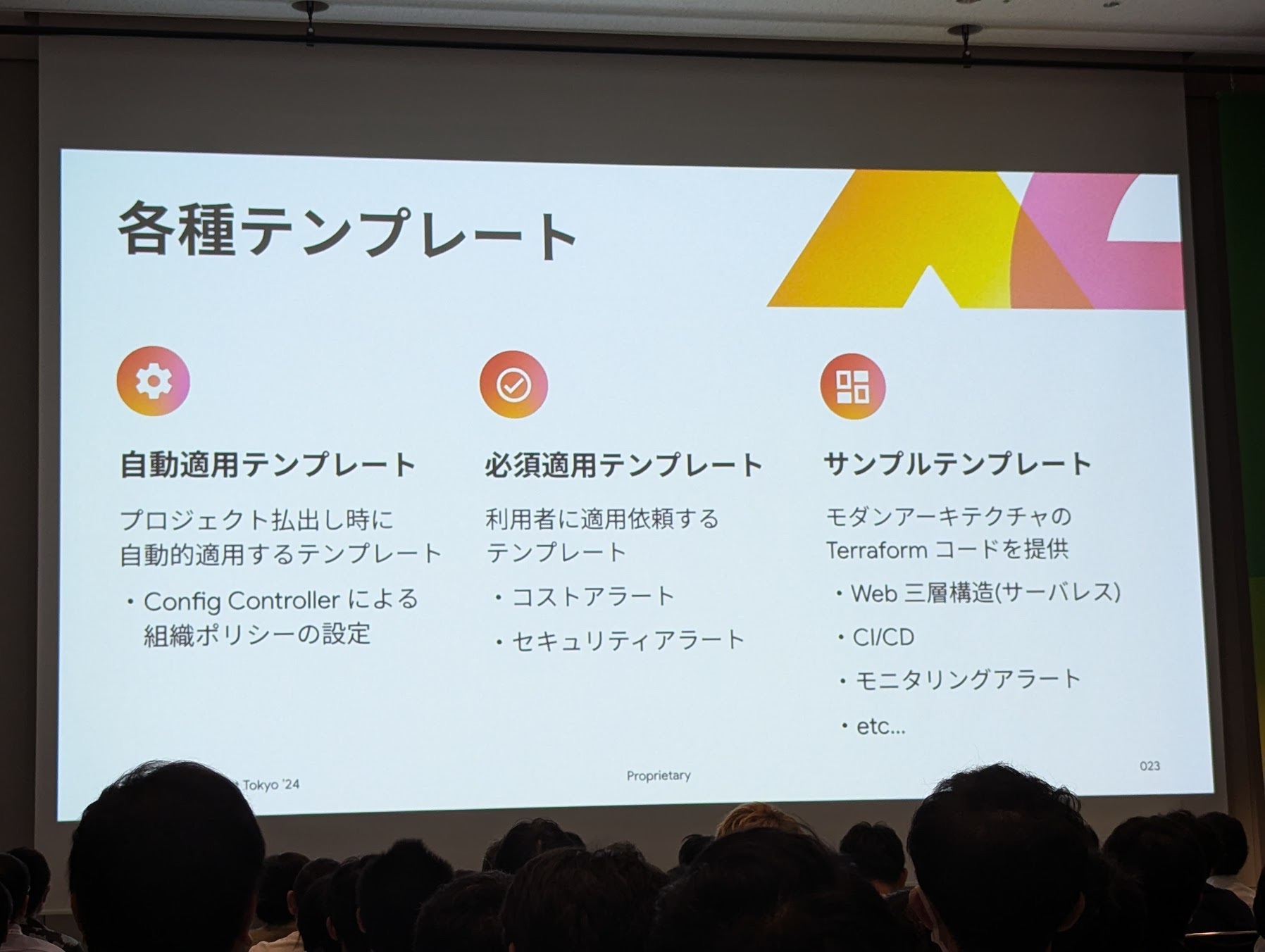

テンプレートの提供では、自動・必須・サンプルなど、それぞれの用途ごとにテンプレートを提供することで、開発者に対してガバメントクラウドとして必要な保護を簡単に実現可能としているとのことでした。

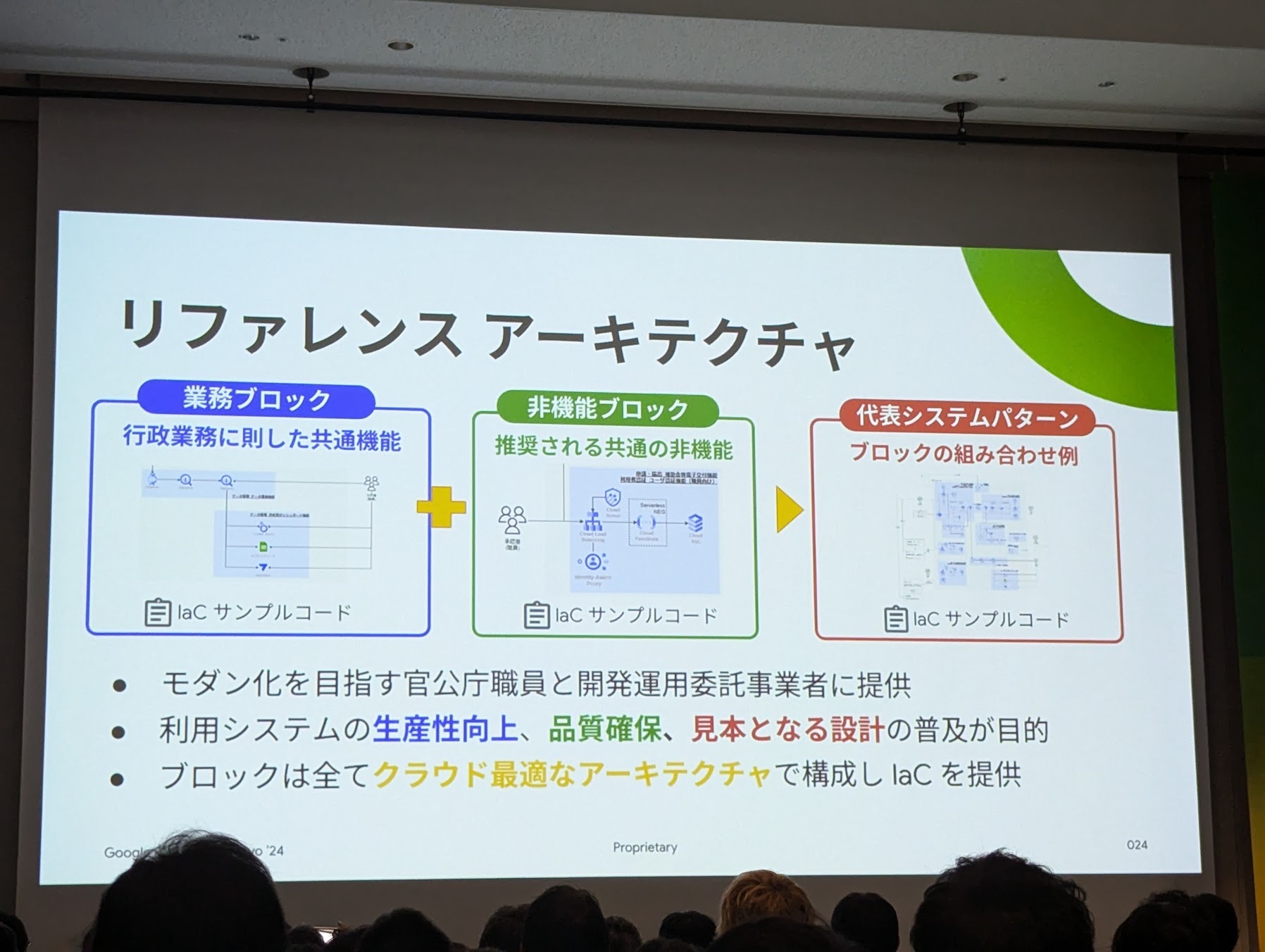

また、リファレンスアーキテクチャとして、ガバメントクラウドが求める最適なアーキテクチャを提供しているとのことです。

これには、業務ブロック、非機能ブロックのそれぞれの IaC と、それらを組み合わせた一般的なシステムのパターンの IaC コードが提供されているとのことです。

これにより、生産性の向上や品質の確保のほか、見本となる設計を普及させて、クラウドとして最適なアーキテクチャを実現することが目的とのことです。

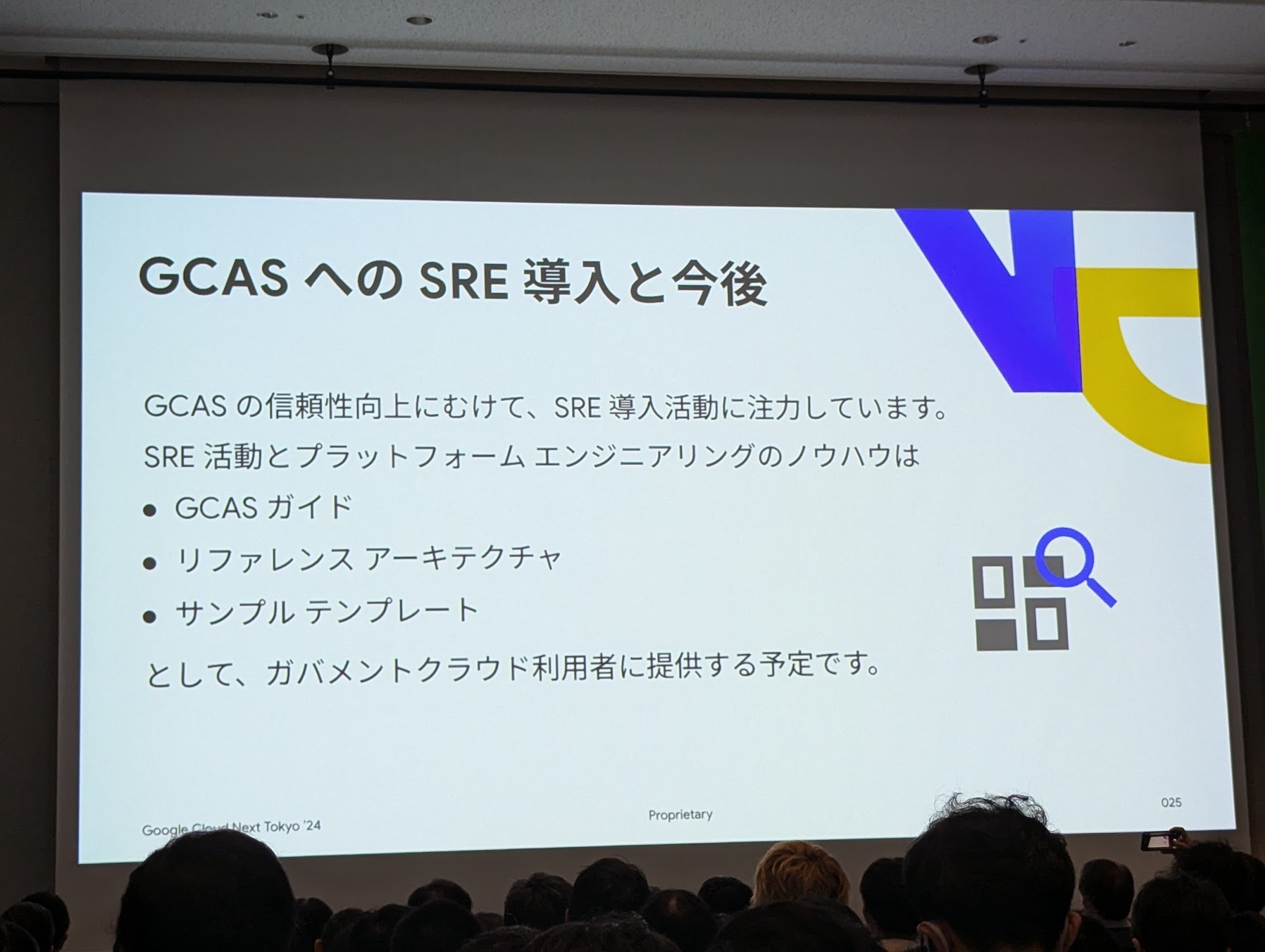

GCAS への SRE 導入と今後として、SRE 活動やエンジニアリングのノウハウを GCAS ガイド、リファレンスアーキテクチャとして、ガバメントクラウドで提供していく予定とのことでした。

まとめ

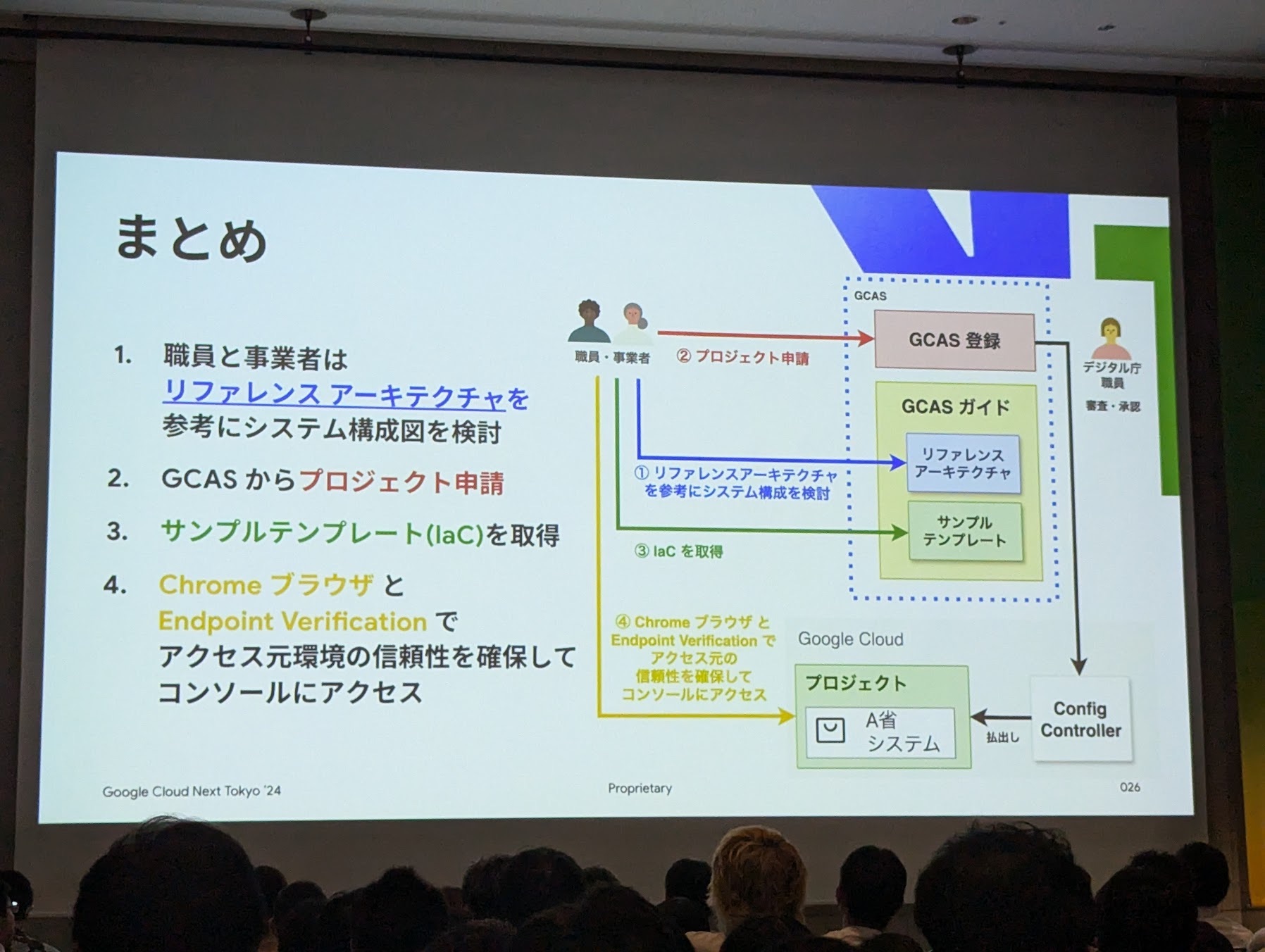

ガバメントクラウドでは、官公庁や地上公共団体の職員と、システム開発を行う事業者で共同でリファレンスアーキテクチャを参考に、システム構成図の検討を行っているとのことです。

その取り組みを通じて、GCAS からプロジェクトの申請や、サンプルテンプレートの取得を行い、ゼロトラストの信頼性を確保してコンソールにアクセス、アプリケーションを開発しているとのことでした。

所感

昨日の 三菱 UFJ 銀行様の事例と同様、ガバメントクラウドもクラウド上のアプリケーション開発としてあるべき姿を提供していると考えました。

特に、発注者である地方公共団体の職員と、開発を行う事業者がともに構成図を構築するという取り組みは、お互いがお互いの責任範囲を理解するうえで特に意味がある取り組みだと考えました。

官公庁は、すでにモダンなクラウド活用にシフトしています。

我々のようなクラウドインテグレーターも、これらの取り組みをお客様に提案できるよう、精進したいと思います。