パシフィコ横浜ノースで開催された、Google Cloud Next Tokyo ’24に参加してきました。セッションでは興味深い内容がありましたので実際にドキュメントを読んで確認しようと思います。

セッション概要

タイトル:Google Cloud のインフラストラクチャ構成のベスト プラクティスを一挙に紹介

スピーカー:Google Cloud 有賀 征爾様

なお、以下の記事(iret.mediaの記事)ではセッションの概要を紹介しています。

- Google Cloud Next Tokyo ’24 セッションレポート Google Cloud のインフラストラクチャ構成のベスト プラクティスを一挙に紹介 – iret.media

- Google Cloud Next Tokyo ’24 セッションレポート Google Cloud のインフラストラクチャ構成のベスト プラクティスを一挙に紹介 – iret.media

セッションの要約

項目ごとにベストプラクティスを述べていく。今回は3つ。

- VPC

- 外部接続

- サービスへのアクセス(登壇者の観点では一番伝えたいところ)

セッションをまとめると以下のようになります。

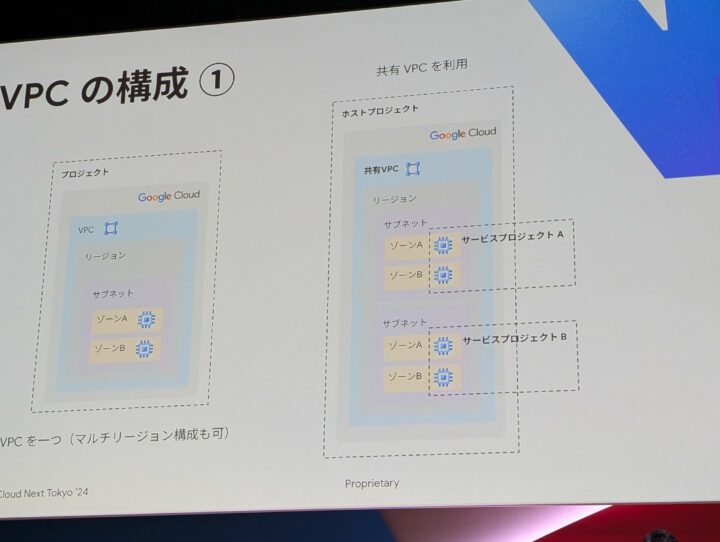

VPCに関すること

- VPCの使い方という観点では共有VPCの利用を推奨

- 複数のVPCを扱う場合はNetwork Connectivity Centerによるハブ&スポークを使うとVPCの制御が楽になる

- クラウドファイアウォールポリシーを使う際、ポイントとしてはポリシーの評価順序を意識する。評価順序は組織、フォルダ、プロジェクトの順番

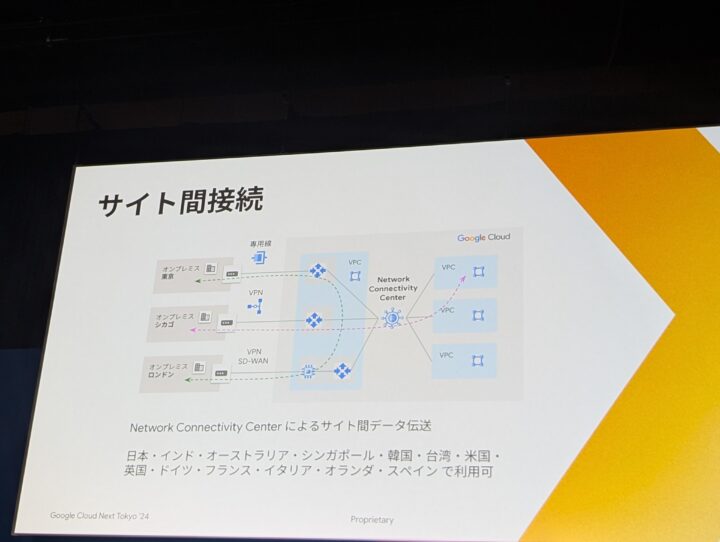

外部接続に関すること

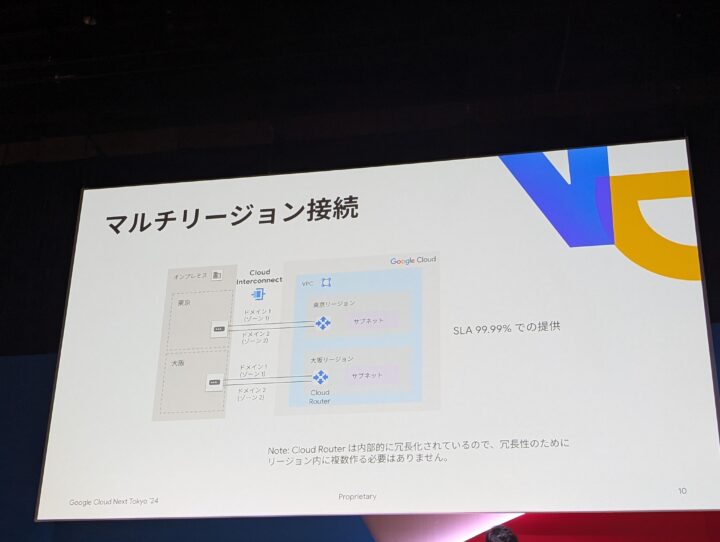

- マルチリージョン構成が取れる。日本には幸いにも2つリージョンがあるので可用性を高く設定できる

- Cloud Routerの冗長化としてCloud Routerを2つ必要になると考えがちだが、もとからCloud Routerは冗長化されているため設定は1つで問題ない

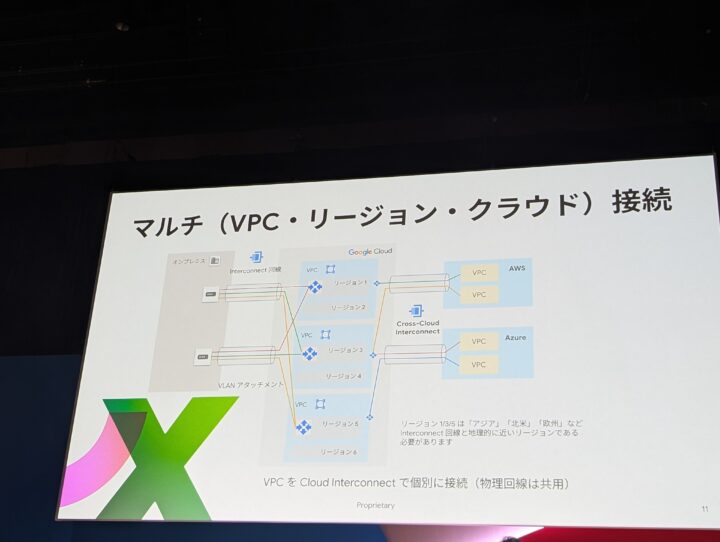

- クラウド同士の接続にはCross-Cloud Interconnectが利用できる(マルチクラウドにインフラを構成できる)

- Network Connectivity Centerを利用するとマルチリージョン構成やサイト間接続ができる

- IPアドレスが重複したサイト間接続においてはアドレス重複しているとしても接続ができる

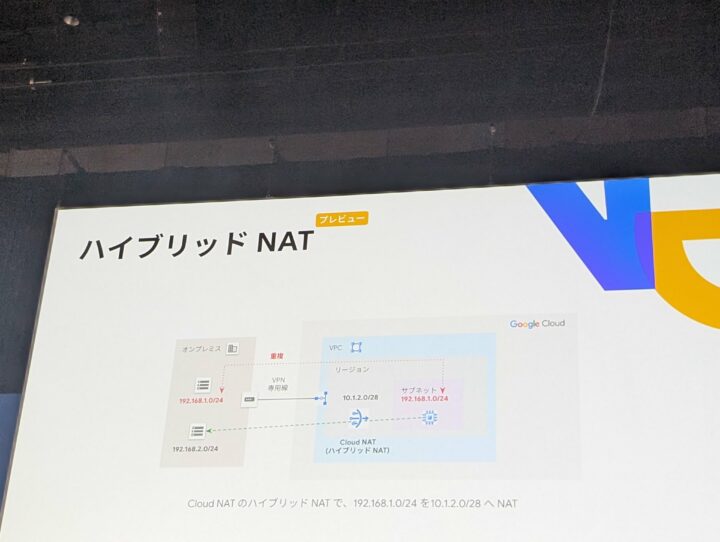

- アドレスが重複しているパターンを接続する場合においては現在はまだプレビュー中の機能となるが、ハイブリッドNATが利用できる

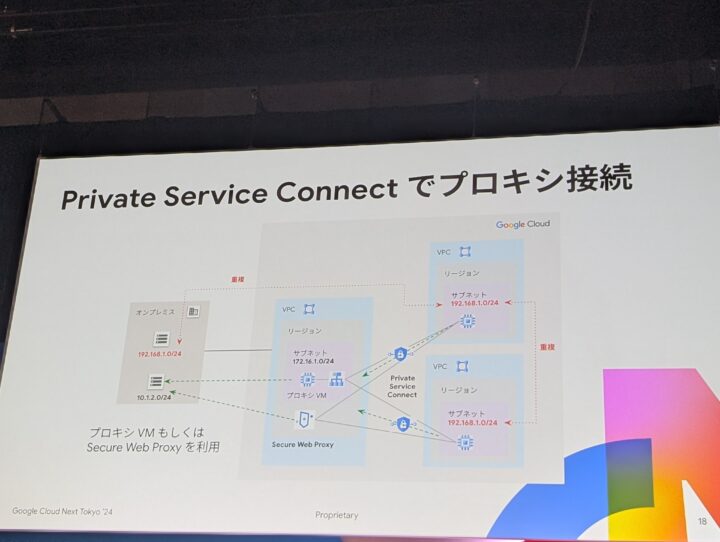

- さまざまな接続方法が紹介したが、間にプロキシを配置してプライベートサービスコネクト(PSC)を接続する方法もオススメできる

- PSCの場合は接続経路を設定しなくても通信ができる

- Cloud CDN: ネットワークの高速化、Media CDN: メディアの高速化

サービスへのアクセスに関すること

- プライベートサービスコネクト(PSC)がオススメ

- PSCを使うと、VPC内のサービスに対してプライベートIPアドレスでアクセスできる

- アドレスが重複したネットワーク同士でも利用できる

セッション内で紹介された機能

- VPC(共有VPC)

- Network Connectivity Center

- Cross-Cloud Interconnect

- ハイブリッドNAT

- Cloud Router

- Private Service Connect

- Private Service Access

- Cloud CDN

- Media CDN

- Cloud Armor

- Cloud Load Balancing

各機能の説明

ここからは機能毎にドキュメントを参照します。

共有VPCとは

VPCネットワークを共有することで、VPCネットワークを共有するプロジェクト間での通信を可能にします。

共有 VPC

セッションでは役割毎にVPCを分割することがあるが、責任範囲の分解だけなら共有VPCを使って分割したほうがよいと説明されていました。

Network Connectivity Centerとは

Network Connectivity Centerは、ハブと呼ばれる一元管理リソースに接続されているスポークリソース間のネットワーク接続を可能にするオーケストレーション フレームワークです。

なお、上記にの詳しい説明についてはドキュメントで以下のように説明されています。

複数の VPC ネットワークを相互に接続する。VPC ネットワークは、同じ Google Cloud 組織内の異なるプロジェクトまたは異なる組織に配置できます。

引用:Network Connectivity Center の概要

セッションでは、Network Connectivity Centerを使うとVPCの制御が楽になると説明されていました。

Cross-Cloud Interconnectとは

Cross-Cloud Interconnectは、異なるクラウドプロバイダ間でのネットワーク接続を可能にするサービスです。

ドキュメントにおいては、以下のように説明されています。

Cross-Cloud Interconnect を購入すると、Google ネットワークと別のクラウド サービス プロバイダのネットワークの間に専用の物理接続がプロビジョニングされます。この接続を使用して、サポートされているクラウド サービス プロバイダがホストするネットワークと Google Virtual Private Cloud(VPC)ネットワークをピアリングできます。

セッションでは、Cross-Cloud Interconnectを使うとマルチクラウドにインフラを構成できると説明されていました。

ハイブリッドNATとは

ハイブリッドNATは、異なるネットワーク間でNATを利用して通信を可能にするサービスです。

なお、ドキュメントではCloud NATのドキュメントに記載があり、Private NATの一種として説明されています。

2024年8月7日においては、ハイブリッドNATはプレビュー中の機能となっていますので利用する際は注意が必要です。

セッションでは、アドレスが重複しているパターンを接続する場合においては、ハイブリッドNATが利用できると説明されていました。

Cloud Routerとは

Cloud Routerは、異なるネットワーク間でのルーティングを可能にするサービスです。

ドキュメントでは「Border Gateway Protocol(BGP)を使用して IP プレフィックスをアドバタイズする、完全分散型のマネージド Google Cloud サービス」としてCloud Routerが説明されています。

セッションでは「Cloud Routerの冗長化としてCloud Routerを2つ必要になると考えがちだが、もとからCloud Routerは冗長化されているため設定は1つで問題ない」と説明されていました。

Private Service Connectとは

Private Service ConnectはVPC内からマネージド サービスにアクセスするためのサービスです。

トラフィックが Google Cloud の外に出ることなく、マネージドサービスに直接接続できます。

Private Service Connect

セッションでは、接続経路を設定しなくても通信ができる点もあり、プライベートサービスコネクト(PSC)がオススメであると説明されていました。

Cloud CDNとMedia CDNとは

Cloud CDNはネットワークの高速化、Media CDNはメディアの高速化を可能にするサービスです。

使い分けの根拠については、以下のドキュメントに記載があります。

CDN プロダクトを選択するドキュメントにおいて、Cloud CDNとMedia CDNそれぞれのユースケース、選定方法に関する記載があります。

なお、Media CDNはCloud Armorをサポートしています。

セッションではCDNの使い分けについて詳しく説明されていました。

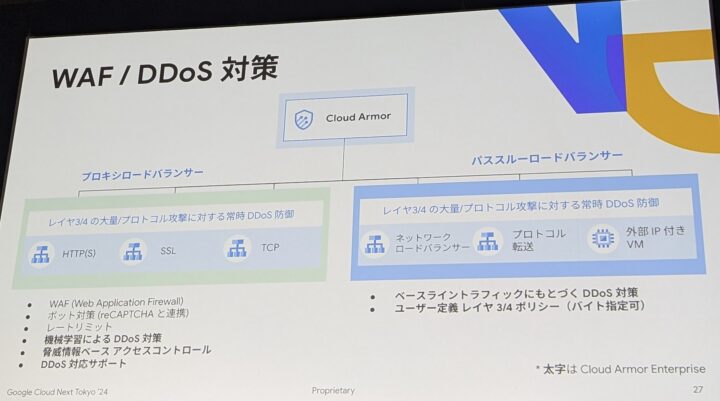

Cloud Armorとは

CDNの説明でも説明しましたが、Cloud ArmorはDDoS攻撃などのセキュリティ対策を可能にするサービスです。

一般的にはWAFのような存在として説明されます。

セッションではWAF/DDoS対策の一環として説明されていました。(後述)

Cloud Load Balancingとは

Cloud Load Balancingは、Google Cloud上で負荷分散を可能にするサービスです。

セッションの中では、プロキシロードバランサーやパススルーロードバランサーと組み合わせて利用する例が紹介されていました。

感想

セッションの内容は非常に濃く、実際に触ってみたいと思いました。

さまざまなネットワーク構成が説明されているため、実務だけでなく、Professional Cloud Network Engineerの試験に向けても役立ちそうです。