クラウドインテグレーション事業部の小谷です。

2025年10月13日〜16日の4日間で開催された「Oracle AI World 2025」に現地参加してきました。最新情報を皆さんにお届けするために随時ブログをアップしていきますので、よろしければご覧ください。

今回ご紹介するセッションは、Oracle IAM 14c についての技術セッションとなります。

セッション名:What’s New in Oracle IAM 14c: Upgrade Path, Roadmap, and Support Timeline

2025年4月にリリースされたばかりの「Oracle IAM 14c」について、技術的な詳細からサポート期限、具体的なアップグレード戦略、そして未来のロードマップまで、情報満載のセッションでした。

本記事では、このセッションで何が語られたのか、その要点をレポートします。

セッションの概要

このセッションは、Oracle IAM 14cへのアップグレードを計画している既存ユーザーや、これからOracleのID管理ソリューションを検討する方にとって必見の内容でした。

主なトピックは以下の通りです。

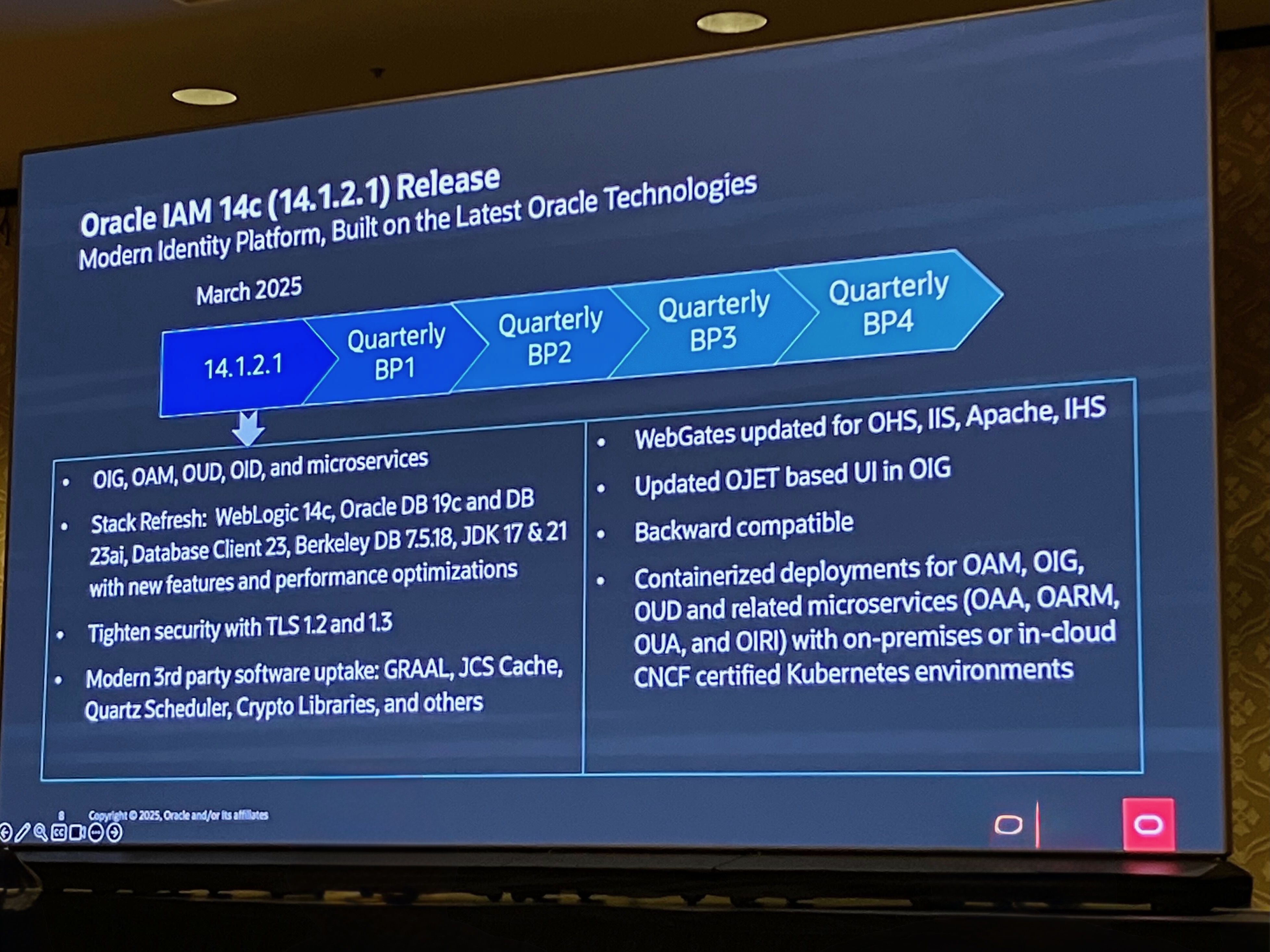

- Oracle IAM 14cの新機能: 最新の技術スタックやマイクロサービスの詳細

- サポートタイムライン: 既存バージョンと14cのサポート期限の明確化

- アップグレード戦略: 現行バージョンから14cへ移行するための現実的な進め方

- Oracleサポートの活用法: 移行をスムーズに進めるための支援体制

- 将来のロードマップ: IAM製品がこれからどう進化していくのか

- 顧客事例: 実際にどのようなアプローチが取られているのか

セッションのゴールは、「IAM環境をいかに現代化(モダナイズ)し、その価値を長期的に最大化していくか」というロードマップを参加者がしっかり描けるようになることでした。

セッション内容の詳細

セッションは3名の登壇者によって、それぞれの専門分野からIAM 14cの魅力と戦略が語られました。

1. Oracle IAM 14cの全貌とロードマップ (Edward Lu氏 / Oracle)

まずはOracleのEdward氏から、製品提供元として14cの核心的な情報が共有されました。

- なぜ14cへのアップグレードが重要なのか?

今回のアップグレードは、単なる技術的なジャンプアップだけではありません。最大のポイントは、既存のオンプレミス環境への投資を保護しつつ、将来的なクラウドへの移行(トランジション)をスムーズにサポートする点にあります。- OIM(Identity Manager)やOAM(Access Manager)といったオンプレミス製品についても、コンテナ版が同時にリリースされます。

- 既存の12c向けコンポーネント(OAMやOIRIコネクタなど)は14cでも引き続き動作するため、自社のペースでインフラを現代化していくことが可能。

- 気になるサポートタイムラインとアップグレードパス

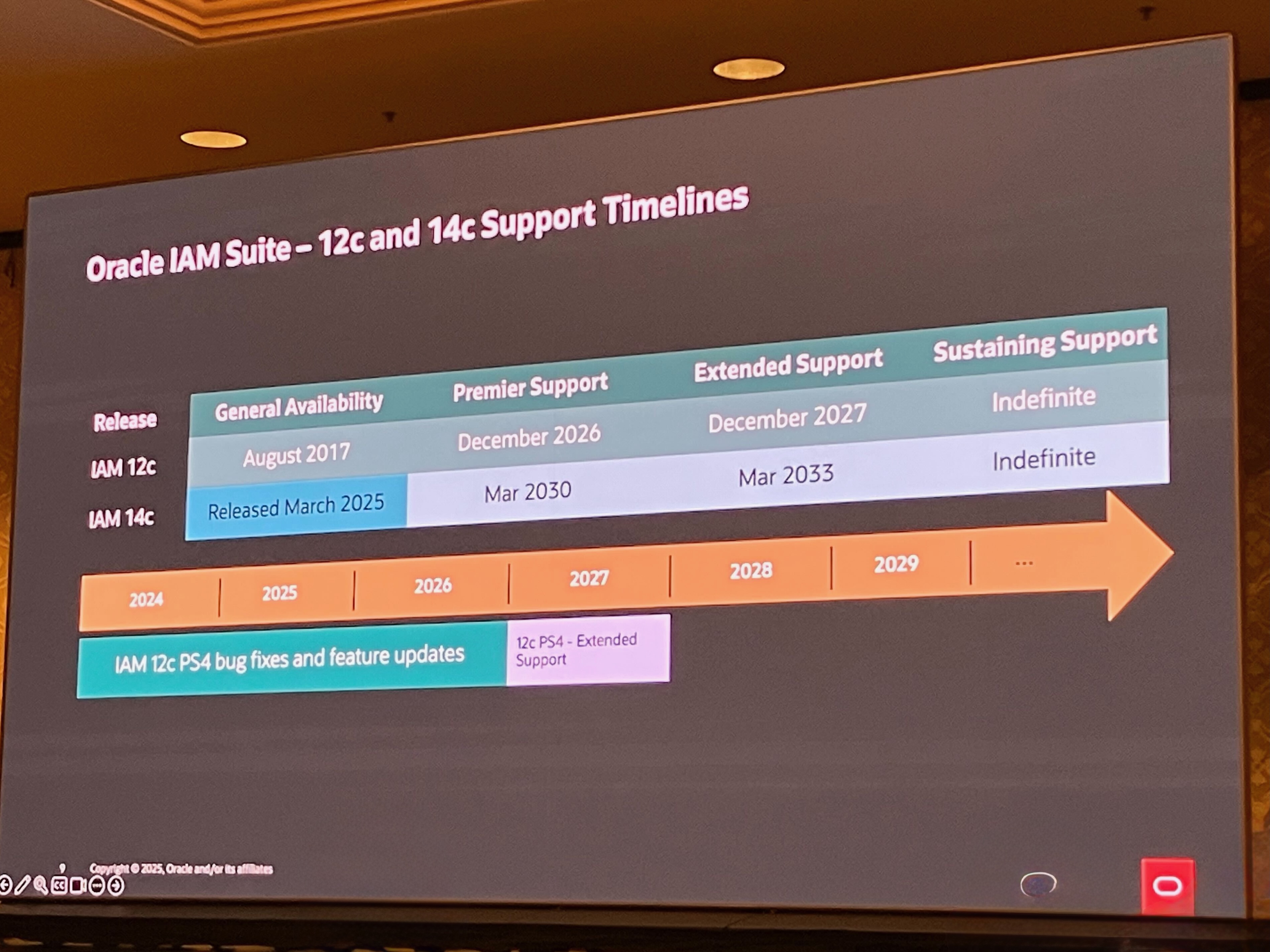

- Oracle IAM 14c: 2030年までのSignature Support、その後3年間の延長サポートが提供されます。

- 既存バージョン(12c): サポートは12月まで(※詳細は要確認)。

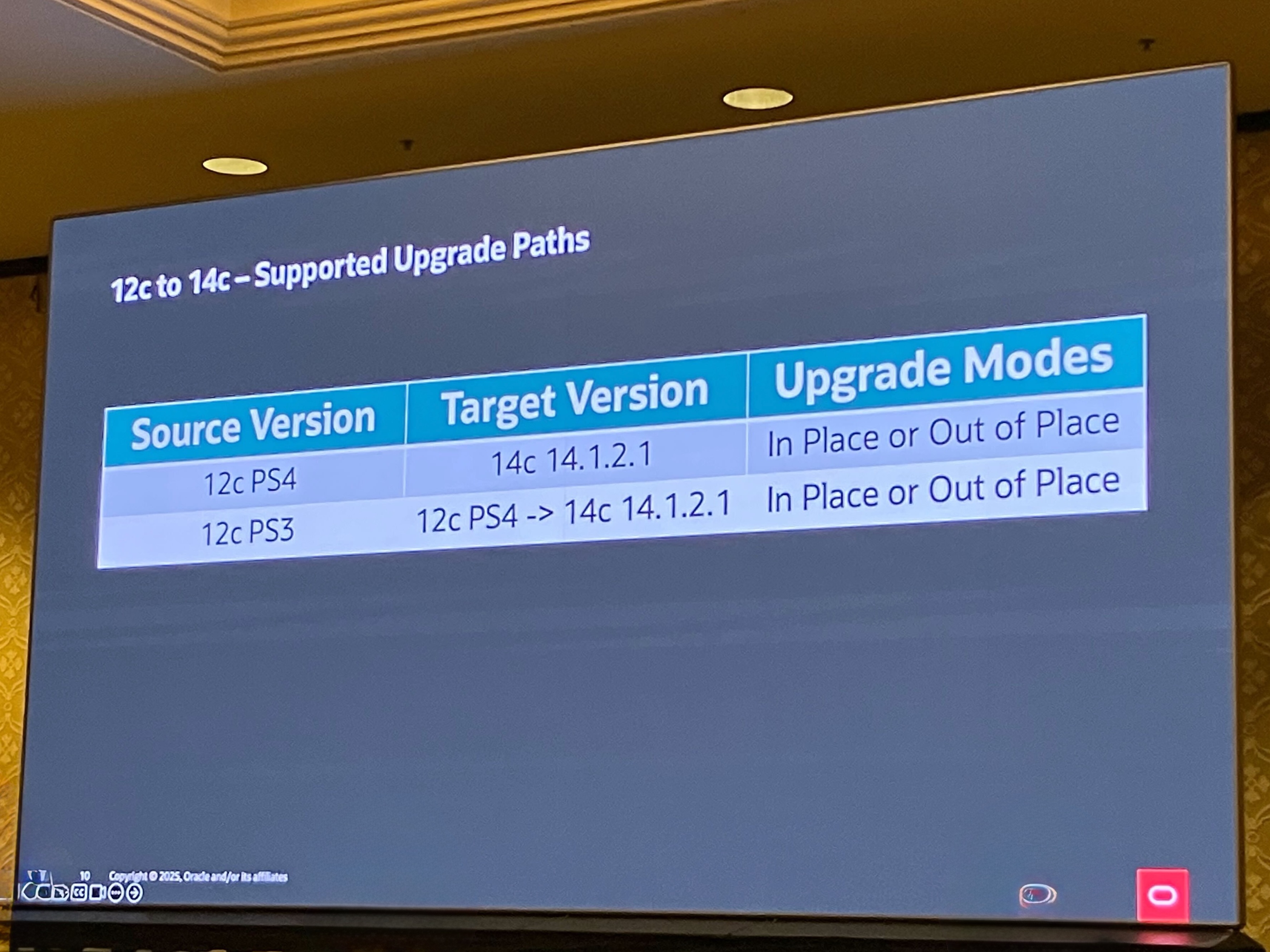

- アップグレードパス

- 11g ユーザー: 残念ながら直接14cには行けません。まず12cへアップグレードする必要があります。

- 12c PS3 ユーザー: 12c PS4へアップグレードした後、14cへ、という2ステップが必要です。

- 12c PS4 ユーザー: 14cへ直接アップグレードが可能です。

- 注目の新機能:マイクロサービス群

14cでは、より柔軟で強力な機能がマイクロサービスとして提供されます。- Oracle Advanced Authentication (OAA): MFA(多要素認証)機能や、リスク評価に応じて認証を強化する「アダプティブリスク管理」を提供します。

- Universal Authenticator: Windowsマシンへのデバイス登録(FIDOなど)を可能にします。

- Oracle RADIUS Agent: データベースやVPN、ネットワーク機器へのMFA認証を追加できます。

- Identity Role Intelligence: 機械学習(ML)を使い、組織内の権限(エンタイトルメント)を分析。「こういうロール(役割)があると良いのでは?」という候補を自動でOIG(Identity Governance)に提案してくれます。

- 2033年までの未来予想図 (ロードマップ)

さらに、2033年までの長期的なロードマップも公開されました。- 認証の強化: パスワードレス化を加速。FIDOデバイスキーをユーザーに紐づける「User Key Registration」機能(開発中)などで、よりセキュアな認証を目指します。

- ガバナンスの進化: アクセス申請時に「この権限とあの権限を同時に持つとまずい(SoD違反)」といったことを自動でチェックする、予防的なSoD機能が強化されます。

- 接続先の拡大: SolarWinds、ServiceNow、さらにHealthcare分野(Cerner, Epic)など、様々なSaaSやシステムとのコネクタ開発が進んでいます。

2. OCI IAMの革新:「Denyポリシー」がすべてを変える (Gal Ordo氏 / Native)

次に登壇したのは、OCIのローンチパートナーでもあるNative社のGal氏。OCI IAMが持つ強力な機能と、その活用法について解説がありました。

OCI IAMポリシーの課題と「Denyポリシー」の登場

OCI IAMのポリシーは、「デフォルトで全て拒否」「自然言語に近くて分かりやすい」 といった優れた点があります。 しかし、従来は「特定の管理者だけに操作を許可する」という設定が非常に困難でした。

- 従来の方法:

- ネットワーク管理者に「許可(Allow)」ポリシーを設定

- 次に、その他すべてのグループのポリシーを一つひとつ確認し、「ネットワークリソース以外を許可」という除外設定を追加

これでは手間がかかりますし、新しいポリシーが追加された時に除外設定を忘れると、意図せずアクセスを許可してしまう危険性がありました。

- 新しいイノベーション:「Deny(拒否)ポリシー」

今回OCIがローンチした「Denyポリシー」 は、この問題を根本から解決します。

「(ネットワーク管理者グループ)以外のすべてのユーザーが、ネットワークリソースを管理することを拒否(Deny)する」

たったこれだけのポリシーを1行追加するだけで、やりたかったことが実現できてしまいます。これにより、ポリシーがシンプルで明確になり 、意図しない許可を防ぐことができるようになりました。

Native社は、こうした新しい機能への移行シミュレーションや、マルチクラウド環境での複雑なポリシー管理を支援するソリューションを提供しているとのことです。

3. クラウド時代のガバナンス戦略 (Himanshu Agrawal氏 / Accenture)

最後はAccentureのHimanshu氏が、OCIのガバナンス製品「Oracle Access Governance (OAG)」の具体的なユースケースを紹介しました。

ユースケース1:OAG単体で使う (Oracle中心の環境)

- Oracle製品をメインで使っている企業向けのパターンです。

- OAGがAzure ADやFusion/Non-Fusionアプリケーション群と連携します。

- 従来、メールやExcel、チケットで行っていた「アクセス権ください」「いいですよ」というやり取りを、OAGのワークフローで自動化。

- 「アクセスバンドル」(営業部長ならこのロールとこの権限、のようにセット化)や 、「ガードレール」(この権限は7日間だけ、など)を定義し 、不要な権限付与を未然に防ぎます。

ユースケース2:OAG + 他社IDM (マルチクラウド環境)

SalesforceやSAP、Workdayなど、様々なSaaSを組み合わせて使っている企業向けの「Better Together」パターンです。

- 既存のIDM製品(例:SailPoint)をフロントエンドとしてそのまま使い続けます。

- ユーザーがSailPointでアクセス申請をすると、裏側でOAGが呼び出されます。

- OAGが持つ「アクセスバンドル」や「SoD(職務分掌)違反チェック」の結果をSailPointに返し、承認者がその情報を見て判断できるようになります。

これにより、既存の仕組みを大きく変えることなく、OAGの高度なガバナンス機能だけを「いいとこ取り」で追加できるわけですね。

まとめ

- IAM 14cは、オンプレミス環境の保護とクラウド移行の両立を目指す重要なアップグレードであること。

- サポート期限は2030年+延長サポートと長期にわたるため、安心して移行計画が立てられること。

- OCI IAMでは「Denyポリシー」という革新的な機能が追加され、より厳密でシンプルな権限管理が可能になったこと。

- OAG (Access Governance)を活用することで、複雑なマルチクラウド環境でも高度なガバナンスを実現できること。

もし皆さんがOracle IAMの既存ユーザーであれば、まずは12c PS4へのアップグレードと、14cへの移行計画の策定をお勧めします。これからOCIの利用を検討されている方は、ぜひ強力な「Denyポリシー」や「OAG」の活用を視野に入れてみてください。

参考URL(Oracle IAM 14c)

https://blogs.oracle.com/oracle4engineer/post/ja-identity-and-access-management-14c