Datadog Monitor 管理の標準化検証(CSVドリブンTerraform運用とState管理)

本記事では、Datadog Monitor の定義・管理を CSVを起点としたTerraform運用により標準化するために実施した検証内容をまとめます。

CSVによる監視設計管理、Terraformによる反映方式、S3 と DynamoDB backend を用いた state 管理の挙動、および運用観点での注意点を中心に整理します。

公式ドキュメント:Datadog Terraform Provider – Monitor

検証の背景

Datadog導入・運用を複数案件・複数体制で継続していく中で、以下の課題が顕在化しやすくなります。

- 監視数増加に伴い Terraform ファイルの可読性が低下する

- 微差のある Monitor 定義が大量に並び、レビューコストが増大する

- 監視設計と Terraform 実装が混在し、差分の意図が分かりづらい

本検証では、これらを踏まえ 「監視設計」と「反映手段」を分離する構成が実運用に耐えうるかを確認しました。

検証環境

| 監視対象 | Datadog Monitor |

|---|---|

| IaC | Terraform |

| State 管理 | S3 + DynamoDB |

| 検証目的 | 監視定義の標準化・再現性確認 |

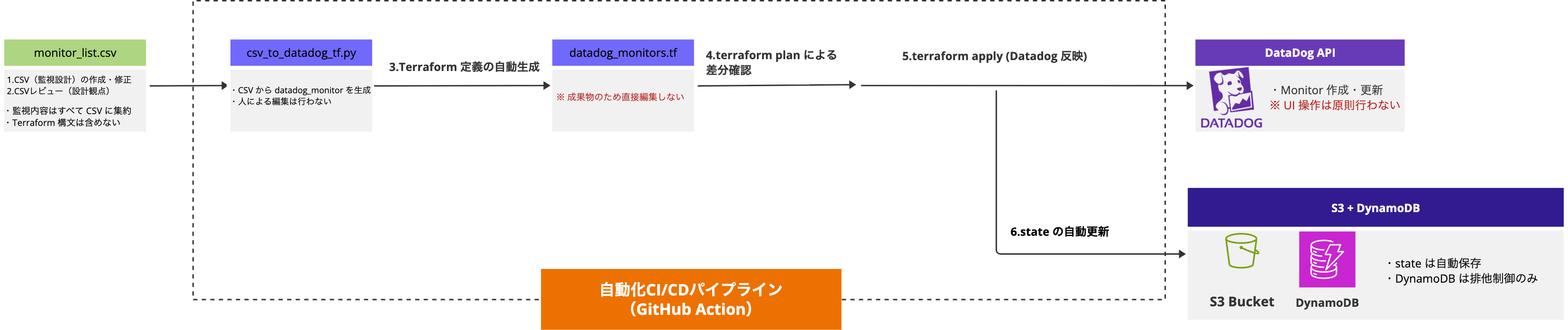

想定する運用フロー

本構成では、Datadog Monitor のライフサイクルを以下の流れで運用することを想定しています。

- CSV(監視設計)の作成・修正

- CSVレビュー(設計観点)

- Terraform 定義の自動生成

- terraform plan による差分確認

- terraform apply による Datadog 反映

- state の自動更新(S3 と DynamoDB)

全体構成

今回の検証で採用した構成は以下の通りです。

. ├── csv_to_datadog_tf.py # CSV → datadog_monitor リソース生成 ├── monitor_list.csv # 監視定義(設計情報) ├── datadog_monitors.tf # 自動生成Terraform ├── providers.tf ├── backend.tf # S3 と DynamoDB backend └── datadog-apply.yml # apply 実行用Workflow

Terraform ファイルは 自動生成される成果物と位置付け、

人がレビュー・管理する対象は CSV(監視設計)に集約しています。

CSVドリブン設計の考え方

本構成では、Datadog Monitor の設計情報を CSV で管理します。

| request_id | 監視識別子(設計・変更追跡用) |

|---|---|

| monitor_name | Datadog 上の表示名 |

| metric_name | 監視対象メトリクス |

| aggregation | 集計方法(avg / sum 等) |

| time_window | 評価期間 |

| operator | 判定条件(> / < 等) |

| critical_threshold | Critical 閾値 |

| warning_threshold | Warning 閾値(任意) |

| enabled | 有効 / 無効 制御 |

Terraform 構文や Datadog 固有の設定は極力持ち込まず、

「なぜその監視が必要か」が読み取れる設計情報に留めています。

※例

request_id,service_name,env,team,owner,contact,priority,severity,monitor_type,monitor_name,monitor_message,notify_channels,runbook_url,scope_type,scope_value,metric_name,aggregation,time_window,operator,critical_threshold,warning_threshold,recovery_threshold,no_data_timeframe,renotify_interval,timeout_h,require_full_window,new_host_delay_s,tags,enabled REQ-CPU-001,sample-service,prod,ao2,XXXXXXXXXXXXXX,3,critical,metric_alert,CPU usage high,"CPU使用率が高騰しています。","#slack-ops",,host,sample-host-01,system.cpu.user,avg,last_5m,>,80,70,60,0,0,0,true,300,"env:prod,team:ao2,service:sample-service",true REQ-MEM-001,sample-service,prod,ao2,XXXXXXXXXXXXXX,3,warning,metric_alert,Memory usage high,"メモリ使用率が高騰しています。","#slack-ops",,host,sample-host-01,system.mem.used_pct,avg,last_10m,>,90,80,70,0,0,0,true,300,"env:prod,team:ao2,service:sample-service",true REQ-DISK-001,sample-service,prod,ao2,XXXXXXXXXXXXXX,3,warning,metric_alert,Disk usage high,"ディスク使用率が高騰しています。","#slack-ops",,host,sample-host-01,system.disk.used_pct,avg,last_15m,>,85,75,65,0,0,0,true,300,"env:prod,team:ao2,service:sample-service",true

Terraform 生成時の設計ポイント

1. 有効・無効の明示的制御

- CSV の

enabled=trueの行のみを Terraform リソース化 - 一時的な無効化・段階的適用が容易

2. リソース名の安定化

request_idを含めた命名規則を採用- Monitor 名変更時も Terraform 差分を最小化

3. Terraform 側の責務を限定

- Datadog API への反映

- 差分検出

- state 管理

条件分岐や判断ロジックは Python 側に集約しています。

Terraform backend(S3 + DynamoDB)の検証

backend 定義

terraform {

backend "s3" {

bucket = "terraform-state-bucket"

key = "datadog/monitor.tfstate"

region = "ap-northeast-1"

dynamodb_table = "terraform-lock"

encrypt = true

}

}

挙動確認結果

terraform apply実行ごとに state は S3 に自動保存される- DynamoDB は排他ロック専用(state 本体は保持しない)

- 複数人・CI/CD 実行時でも競合は発生しない

state 管理を Terraform に委ねることで、人的な運用対応は不要でした。

運用観点での所感

有効だった点

- CSV ベースで監視設計レビューが可能

- Terraform 差分が最小化され、意図が明確

- 標準化・横展開・委託作業との親和性が高い

留意点

- CSV 入力ルールは事前に明確化が必要

- request_id の設計は後回しにしない

- Terraform を直接編集しない運用ルールが前提

まとめ

- Datadog Monitor 管理において、CSV × Terraform は標準化に適した構成

- Terraform は「管理対象」ではなく「反映手段」として扱う方が運用しやすい

- S3 backend を利用することで、複数人・CI/CD 前提の運用が現実的になる

終わりに

本構成は、Datadog 導入初期だけでなく、

長期運用・横展開・体制拡張を見据えた際に特に有効だと感じました。

監視定義を「Terraform管理」から「設計管理」に引き上げることで、

運用負荷やレビューコストを抑えつつ、再現性の高い監視運用が可能になります。

Information

以下のような課題をお持ちの場合は、お気軽にご相談ください。

- Datadog 監視が属人化しており、標準化したい

- Terraform を使っているが、運用が回りづらい

お客様の状況に合わせて、最適な設計・運用をご提案いたします。