セッションタイトル: Navigate the unknowns in application programming interface attacks

スピーカー: Shelly Hershkovitz, Sebastian Reichl, Nils Swart

はじめに

生成AIの普及によってますますAPIの呼び出し数が増えているとのことです。

ここでも生成AIの影が。

このセッションではApigeeをベースに、BMW社の事例を交えながら、その対策方法を紹介いただきました。

Apigeeとは?

ApigeeはAPI管理プラットフォームのサービスです。

もともとは、その名のとおり、Apigee社が提供していましたが、2016年(そんなに昔だったのか)に Google社によって買収されてからは、Google Cloud上のサービスの一つとなっています。

API管理プラットフォームとは、RESTFulなどのAPIエンドポイントの作成や、プロトコル変換、APIアクセスキーなどによるセキュリティ対策などの機能を持つものです。

Obscurity isn’t security

なんか似た綴りが並んだ、ラップのlyricのような文。

「Obscurity」、私自身はこの単語を知らなかったですが、「曖昧なもの」みたいな意味のようです。

曖昧なものはセキュリティでない!

管理されていなかったり、ドキュメント化されていないAPIは、攻撃の危険性を30%も上げてしまうとのことです。

わかる気がします。いや。ものすごく分かります。

レビュープロセスで発見されるAPIの全弱性よりも、間違った捉えられ方をしたアジャイル開発などでドキュメント化されず、人知れず存在しているAPIの方がリスキーなものが多いと思います。

BMW社での事例

シャドウAPIの発見

BMWでは、AzureやAWSとのクロスクラウドなAPIが200 Million以上の呼び出しがあり、実に250以上のバックエンドシステムがあるとのことです。

セキュリティ対策

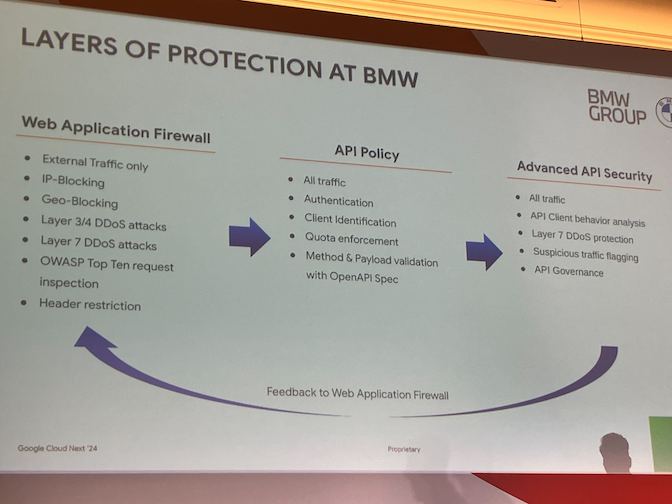

セキュリティ対策を3パターンに分類して対応されているようです。

Advanced API Security, WAF, API Policy、それぞれが受け持つ内容が可視化されています。

分かりやすい!

3層で対策し、最終層 (Advanced API Security) での結果を 最初の層(WAF)にフィードバックするライフサイクルでの運用。

Advanced API Security がApigeeに当たる模様。

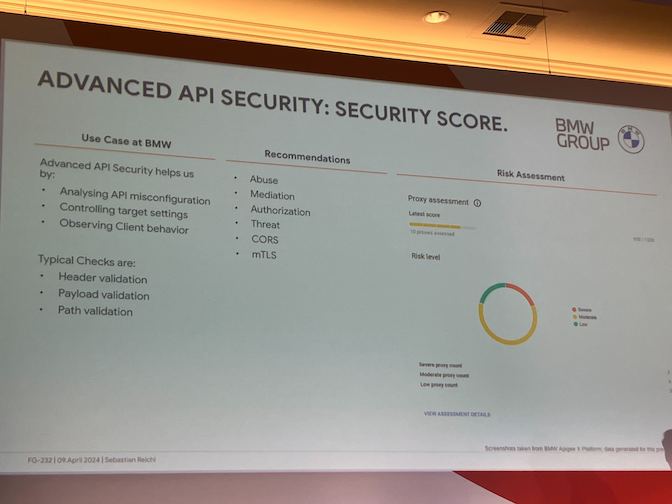

こちらも、非常にスマートで分かりやすい整理がされています。

Apigeeの活用

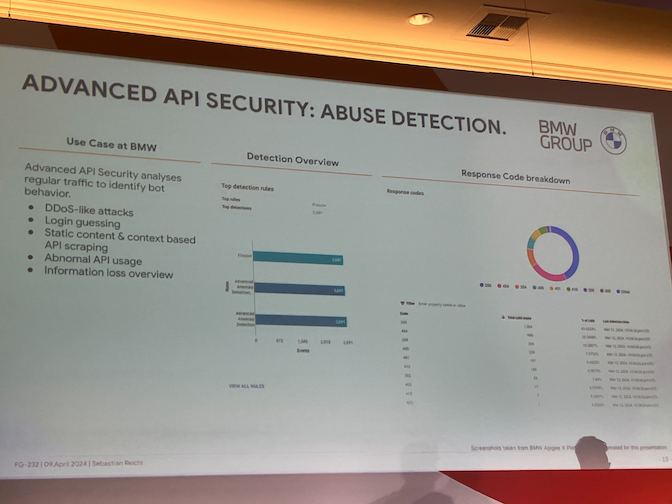

Advanced API Securityでは可視化が重要です。

まずはスコアを可視化することで、優先的に対応する箇所が明確になります。

どのような攻撃を受けているのかの可視化も有効です。

そして、アクションを起こすこともできます。

ルールに合致したものを許可、拒否、フラグ付のいずれかの手段を取れます。

デモ

呼び出し数などで絞り込みなど、実際のApigeeのコンソールでの操作を見せていただきました。

UXも良さそうでした。

シフトダウン & シフトレフト

私自身は、シフトレフトはよく使うワードですが、シフトダウンは言葉としては初耳でした。

早いタイミングで(シフトレフト)、母数を減らす(シフトダウン)ことがセキュリティ対策方針として有効そうです。

まとめ

セキュリティエンジニアや管理者としても、非常に学びの多いセッションでした。

BMW社の事例では、詳細な設定内容まで共有いただけて、イメージが掴みやすかったです。

可視化は大事!