セッションタイトル: Building bridges with security to simplify and accelerate growth

スピーカー: Hari Srinivasan

はじめに

イノベーションとリスク

75%が2026年までにパブリッククラウドがメインのプラットフォームになったり、77%毎週デプロイするアジャイル的な開発になるなど、業界は進化しています。

それに対し、80%のOSSで脆弱性があったり、開発者に対しセキュリティが圧倒的に少ないなどのリスクがあります。

AIの悪用

人類に価値をもたらすであろうAIですが、AIを活用することでフィッシングの精度を上げたり新しい攻撃を生み出したりと、セキュリティを脅かす攻撃が進化している側面もあります。

把握しておくべきこと

適切なセキュリティ対策を行うためには、クラウド上のアプリケーションがどのように構築されているのか認識する必要があります。

セキュリティリスクはアプリケーションライフサイクルの複数の箇所に点在していることも重要です。

鍵となる3エリア

セキュリティ対策で重要になる3つのエリアがあります。

サプライチェーンセキュリティ

パイプライン上の脆弱性により、悪意あるソフトウェアが実行環境に紛れ込ませることをサプライチェーン攻撃と言います。例えば、以下のようなプロセスを辿ります。

- 攻撃者が公開リポジトリからアクセスキーを取得

- 攻撃者がライブラリを脆弱性のあるものに書き換え

- 正規の開発者がアプリケーションを更新ビルド ※このときに、脆弱性のあるライブラリにすり替わる

- 本番環境にデプロイ

- 攻撃の実行

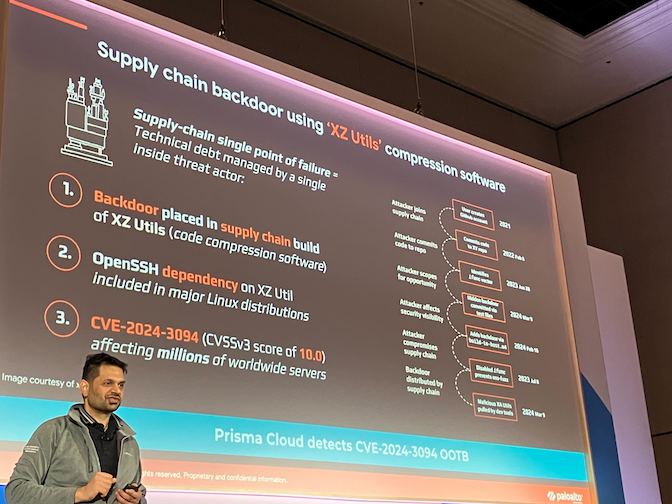

XZ Utilsの例

少し前にCVSSv3で10点満点を叩き出し、界隈を賑わせたCVE-2024-3094も、まさにサプライチェーン攻撃によるものです。

バックドアを仕込んだ、XZ Utilsがビルドされました。かの有名なOpenSSHは、XZ Utilに依存関係があります。

そのため、OpenSSHにバックドアを仕込まれたXZ Utilsが入ってしまったことでこの脆弱性は誕生しました。

Kubernetesをセキュアに

世の中には非常に多くの脆弱なKubernetesクラスタが存在します。

Attack Vectors

以下のようなものが挙げられます。

- API Serverやetcdなど脆弱性のあるコンポーネント

- 汚染されたコンテナイメージ

- 不適切な権限設定

- 3rdパーティーソフトウェアの脆弱性

- サプライチェーン攻撃

- フィッシングやソーシャルエンジニアリング

ライフサイクル

上記のようなものに対応するために、ライフサイクルのそれぞれの時点で手を打つ必要があります。

- ビルドフェーズ: IaCなどでのスキャン

- デプロイフェーズ:CI/CDでのレジストリスキャン

- 実行フェーズ:ランタイムセキュリティ対策

プロアクティブなセキュリティ対策として、具体例を交えて少し紹介いただきましたが、GKE Auto pilotのようなマネージドの活用は、要件が合うのであれば採用することで導入コストを下げられるように思いました。

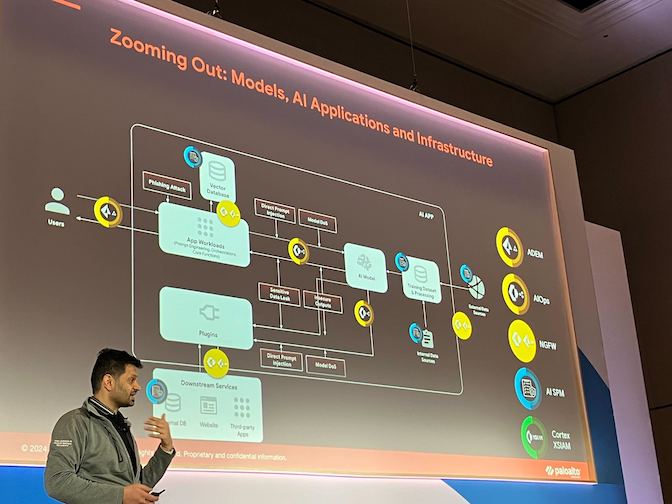

AIを活用したアプリケーションのセキュリティ

AIを活用したアプリケーションには特有なリスク群があります。

それらに対応するための対策も必要になってきます。

Prisma Cloudの機能群によってこれらに対応することができます。

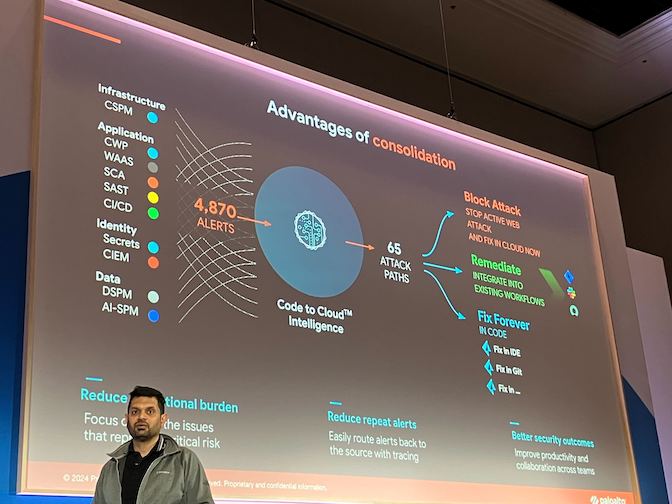

一つのプラットフォームで

複数の検知箇所、手法で発見された脆弱性に対する攻撃を、Prisma Cloudで集中的に管理できることもPrisma Cloudのような CNAPPサービスの強みです。

また、この例示では4870のアラートを、65のアタックパスに集約することできていました。効率的に対応することが可能です。

Michaels社のCISOとの談話とまとめ

最後に、Michaels社のCISOとの談話の時間がありました。4年間に利用実績から様々なお話をいただきましたが、質疑応答で聞けた API Platformの考え方(2つの機能、API Discovery, API Protectionに分解してそれぞれごとに考える)はとても参考になりました。

AIを活用したアプリケーションのセキュリティにおいて発生するリスクにも対応しています。

また、集中的に管理することで、それぞれの脆弱性の関連性も可視化され、素早い対応を実現することを期待できそうです。