Google Cloud Next Tokyo ’24、『カスタマーアイデンティティが 直面する脅威の最新動向』のセッションを聞いてきましたのでそのイベントレポートです。

はじめに

カスタマーアイデンティティの管理は、個人を特定して、適切な認可を与えるというセキュリティの基本をなしており、全てのサービスに不可欠な要素です。

アイレットでも、クラウドID管理 コンサルティングサービスを提供していますが、お客様にとって、アイデンティティ管理が重要な要素の一つとして考えているためです。

このセッションを通じて、アイデンティティ管理の最新動向を押さえたいと思います。

セッション内容

Okta Japan 株式会社 池原 大然 様によるセッションとなります。

カスタマーアイデンティティとはなにか?

カスタマーアイデンティティはサービスに対する最初の部分とのことです。

たとえば、ユーザー登録やログインであり、不正に対する最初の要素となります。

そのため、Okta はこの部分で攻撃を検出しています。

Okta はカスタマーアイデンティティ Auth0 を提供しています。

これらで観測された攻撃レポートをもとに、解説を頂きました。

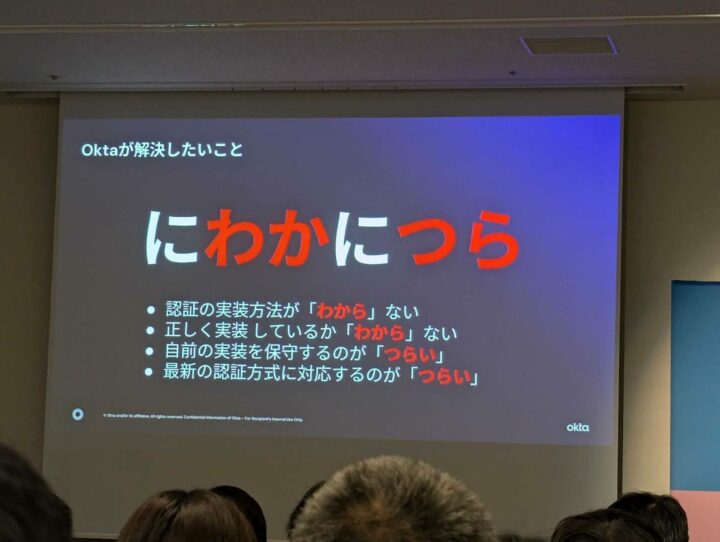

Okta が、アイデンティティ管理を提供したいものは『にわか、につら』の解決とのことです。

認証だけでなく、SSO や MFA などの提供などが含まれます。

Google Cloud 上で利用できるワークフローに対して、認証機能を提供できるとのことです。

アプリケーションに SDK を導入し、Okta の Dashboard から登録することで、Okta の機能を簡単に利用することができるようになります。

実際に、導入のデモが実施されていましたが、本当に数分でユーザー登録の画面が実装できるようになっていました。

最新の攻撃傾向

Okta は、アイデンティティ管理を提供する中でどのような攻撃があるかレポートしています。

「The State of Secure Identity Report 2023」として最新情報がレポートされています。

実際のお客様の傾向を分析したもので、有用性が高い情報となります。

不正登録

Okta のサービスの中で不正な登録の施行回数は 1000万件 / 日とのことです。

観測期間の平均として 14% が不正な登録施行であり、特に多かった日は、64 % にも登ったとのことです。

ユーザー登録のキャンペーンなどで、不正にインセンティブを受けることが動機と推測されています。

業種ごとの分析では、金融サービス、メディア、製造などが多いとのことでした。

金融サービスは 3年連続トップとのことです。

クレデンシャルスタッフィング

クレデンシャルスタッフィングは、いわゆる不正ログインのことです。

観測された最も多いクレデンシャルスタッフィングは 2,700 万件 / 日あったとのことです。

その割合としては全体の 24 % がクレデンシャルスタッフィングであり、2023 年 1月 1日 では 46% が不正なログインであったとのことでした。

流出したパスワードの再利用が、不正なログインの最たるものではないかと考えられていました。

また、特徴的な攻撃として、以下の例を提示いただきました。

バースティング: 検出されるまえに大規模にログイン試行する。

トリックリング: 検出されないように、ゆっくりログイン試行する。

スプリンクリング: 検出を回避するために、ログイン失敗レートを下げる。

攻撃者は、これらの方法を組み合わせて攻撃してきます。

2024 年の比較では、攻撃レートが下がっていますが、これは Bot detection などのクラウド側の機能強化が影響しているのではないかとのことでした。

MFA バイパス攻撃

観測された最も多いバイパス攻撃は 74 万件 / 日とのことです。

MFA を使った認証の 12.7 % が悪意ある MFA 認証とのことでした。

MFA は悪意ある攻撃を防ぐためのものであるため、この数値は驚異的です。

MFA 疲れを誘発するような攻撃が観測されているとのことです。

また、企業規模で比較すると、大規模・中規模に対して小規模会社の比率が高い傾向があるとのことです。

攻撃に対応するための戦略と戦術

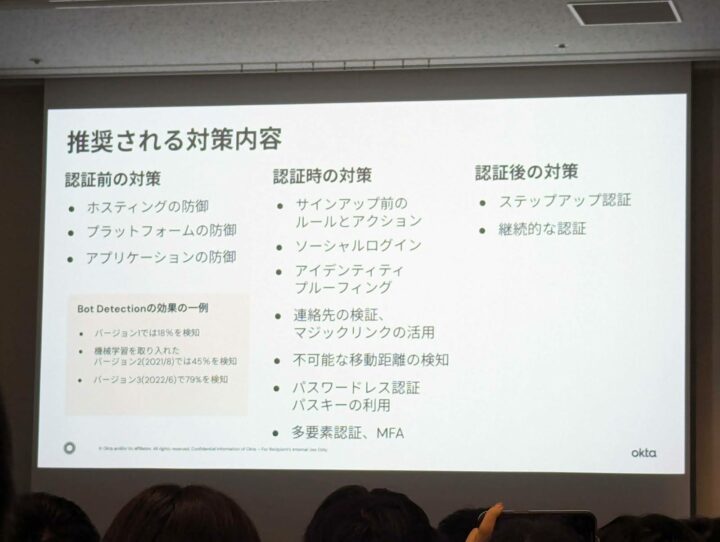

認証前の対策、認証時の対策、認証後の対策を組み合わせることが大切とのことです。

認証前の対策では、Google Cloud のセキュリティ機能を活用したり、プラットフォームやアプリケーションのコントロールが大切とのことです。

また、Bot Detection などの機能を利用していくことも大切とのことです。

認証時の対策では、ルールによる保護や MFA による保護が重要です。

認証後の対策では、機微な情報にアクセスするときに強固な認証を求めるステップアップ認証などが重要となるとのことでした。

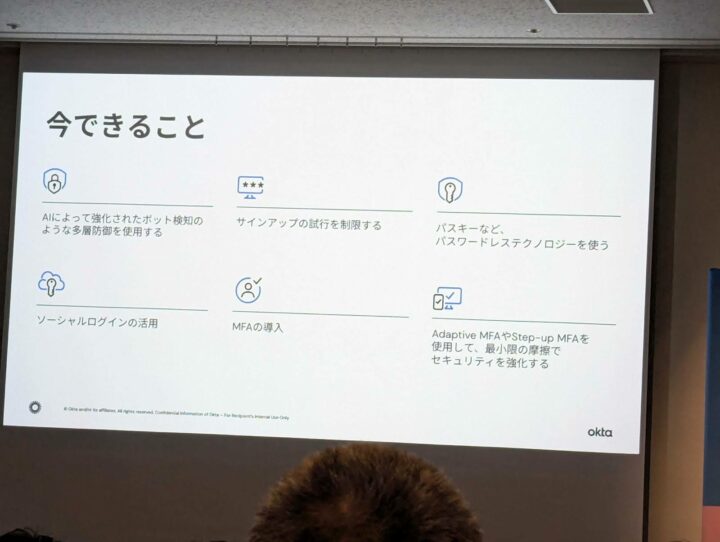

最後に、今できることとして、特に重要な対策の例が提示されていました。

これらを検討して対策していくことが重要とのことでした。

所感

ID 管理に対する攻撃は、より複雑に、より高度に、より多く発生していると感じました。

実際に最前線で観測しているから出せる、Okta 様のレポートは、それを如実にあらわしており、どのように今後防いでいくか考えさせられました。

こういった保護は、多くの攻撃を防いでいるプロバイダーだからこそ可能なものと考えます。

IDaaS を利用している利用者は、まだ少ないと感じています。

自前での対策で防ぐことは、とても難しいと考えます。

ID 管理を専門とする企業の力を借りるなど、対策を検討することが大切だと考えます。

アイレットでは、 クラウド ID 管理 コンサルティングサービス を提供しています。

ぜひ、こういった専門家のサポートを受けてください。