はじめに

先日開催された Google Cloud Next Tokyo ’24 において、Innovators Stage のセッション枠で登壇させていただきました。

デジタル主権やソブリンクラウドという、現時点での日本では少しニッチではあるものの、欧米では浸透しつつあるテーマでお話しをさせていただきました。

タイムスケジュール的に、メインセッションとなるブレイクアウトセッションと被っちゃっており、弊社ブログ隊はそれぞれのセッションに入っていてしまったので、登壇者自身でブログるようにします!

この Innovators Stage は、Champion Innovator たちが、それぞれ自主的にコンテンツを考えて登壇するリレー方式の LT になります。

私も錚々たるメンバーに混じって、一枠いただきました。この Stage は録画や配信がないため、当日お越しいただけなかった方にも向けて、紹介させていただきます。

内容

デジタル主権とソブリンクラウド 〜システムは誰の手の内にあるのか

こちらは、欧州委員会のウルズラファンデライエン委員長の演説からの抜粋です。

「我々は、ヨーロッパの幸福と価値を守らなければいけない、デジタルの時代において、我々はヨーロッパの道を歩み続けなければならない」

といったようなことです。

抜粋しすぎて意味不明かもなので、前後を含めて意訳すると、近年、デジタル化の進行は著しいが、その基盤はヨーロッパ以外で作られたものを利用している。これは、危険であるし、我々ヨーロッパならば、自分たちでその基盤を作ることができる。

と言ったように、デジタル分野において、自分たちに主権を持つことを主張されています。

この背景には、スノーデン事件があるとも考えられます。

米国政府が、米国にある IT 企業がもつデータにアクセスしていた事件です。

スウェーデンのストックホルム市ででは、この懸念から M365 の利用を停止しました。

他にも、ナイジェリア大統領の X(旧 Twitter)への投稿が、運営によって削除されたことに起因する、ナイジェリア内でのインド産の SNS の利用強制なども、政府がデジタルに主権を持った例として挙げられます。

日本はデジタル主権に対岸の火事ととらえていていいのか?というと、No です。

例えば、日本ででも過去に某国の通商代表部からの要求に応じて、日本の某通信事業者社員が情報漏洩を行ったとして、逮捕されたりと、

国家を跨ぐデジタルの問題は深刻になってきています。

また、ロシアのウクライナ侵攻によって、複数のクラウドベンダーがロシア国内でのサービス提供を停止したり、

国家間の関係の悪化から急にアクセスをできなくされるリスクもあります。

では、日本も欧州委員会でのスピーチの引用のように、デジタル基盤を自分たちで作り上げるべきかというと、自分はそうは思いません。

Next で発表されている魅力的で先進的な Google Cloud を利用せず、日本が世界と対等にデジタル利活用を進めることは不可能と思います。

実際、日本でも政府のガバクラ施作でも Google Cloud を含む国外のパブリッククラウドが認定基盤としてリストアップされています。

フランスでも、コロナウイルスが蔓延した当時、日本で言う COCOA のようなスマホ向けアプリケーションを、iOS や Android の API を使わずに作ろうとしたものの、

結局はデータ保護を担保しつつ、利用する形に落ち着いたりもしました。

多くのユーザーは、国家がデジタル基盤を持つことを望んでいるのではなく、クラウドを活用しながらも、データなど自分たちの資産を安全に利用するデジタル主権を求めています。

そのようなものを、ソブリンクラウドと言います。

なお、ソブリンクラウドは概念的なもので、明確な定義はないので、イメージを掴んでいただければと思います。

Google Cloud でのソブリンクラウド 〜主権の確保とパブリッククラウドの両立

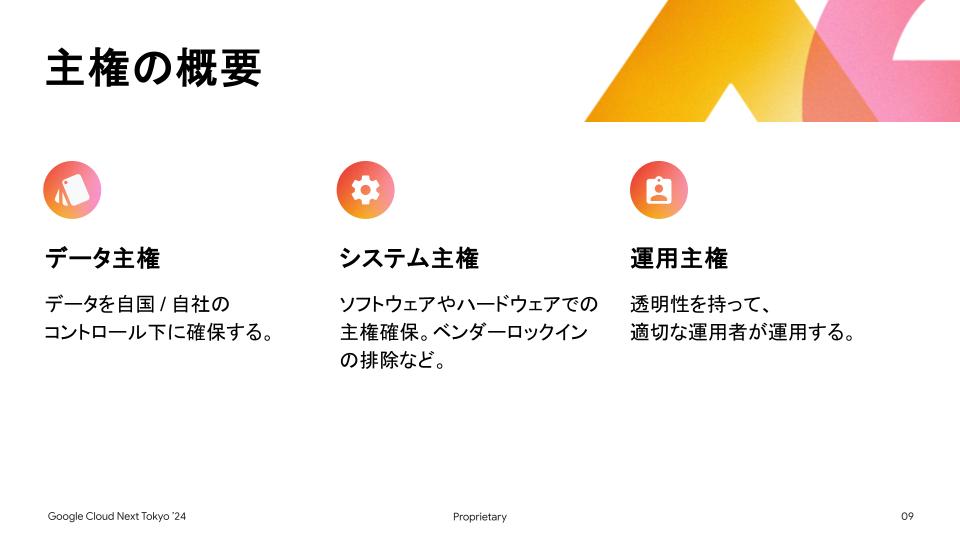

Google Cloud のソブリンクラウドででは、3種の主権を掲げています。

1つ目はデータ主権です。

CMEK という、ユーザー側で管理する暗号鍵を活用することで、データはクラウドに置きながら、ユーザー側で主権を持つことができます。

仕組みには KMS が用いられるため、利便性を欠くことなく実現できます。

2つ目はシステム主権です。

IaaS 上で選択できる一般的な OS や、Kubernetes のような OSS の利用など、ベンダーロックインされない環境の構築が可能です。

3点目の運用主権とは、クラウドベンダー側で運用についても、

だれが、いつ、どのような運用操作を行ったのかを可視化します。

自国の国籍を持つ運用者が自国にて運用されることの保証もあります。

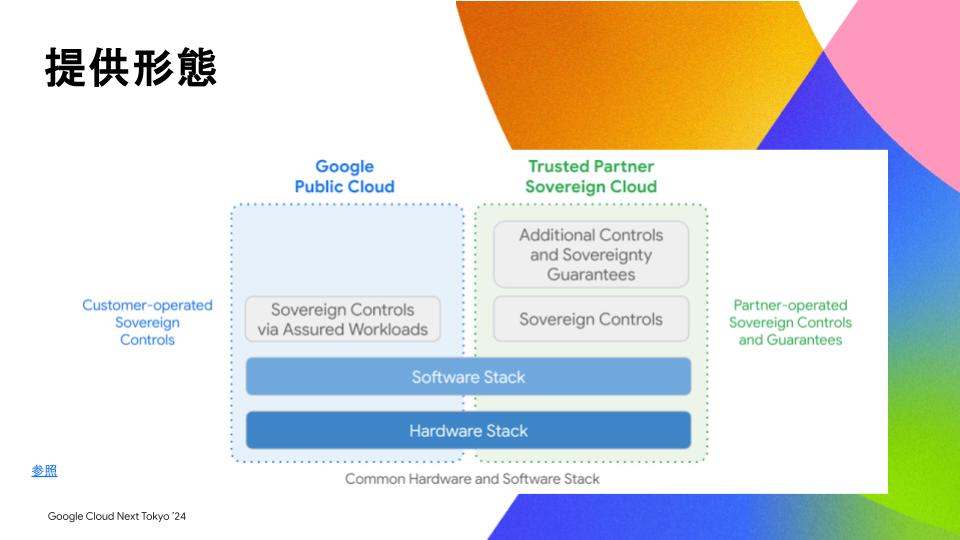

ソブリンクラウドは、Assured Workloads を通した Google 側と、特別に認定を受けたパートナーによるコントロールによって提供されます。

このパートナーは、そのリージョンごとに選出されています。

Assured Workloads では、PCI DSS や NIST のようなコンプライアンスルールのどれに準拠させるのかの選択や、

ルールから外れた際の通知、抑止を行うことができます。

また、意図せずに国外にデータを置いてしまわないための制限の設定などをサポートします。

さらに、ユーザビリティを損なうことなくデータ主権を担保する暗号化の仕組みを提供します。

Assured Workloads の機能例として、Key Access Justifications という機能を簡単に紹介します。

顧客で管理する暗号鍵でデータを暗号化することで、たとえデジタル基盤の Google からもデータにアクセスできないデータ主権の実現が可能です。

ただ、トラブル時のサポートなどで Google 運用担当者にデータにアクセスして欲しい機会が発生する可能性があります。

そのような際に、ユーザーの承認を経てからアクセスできるような仕組みがあります。

まとめ

まとめとして、これら4点を挙げさせていただきます。

10分間の枠の中ででは、とても話しきれなかったところもありますので、今後も色々な形でアウトプットしていきたいと思います。

気になっていただいた方は、問い合わせ窓口にご連絡ください。

おまけ

今年の Google Cloud Next Tokyo も非常に活気あるイベントでした。

今回は、登壇や現地でのコミュニケーションを優先したため、初日のキーノートしかセッションは拝聴できなかったですが、さまざまな第一人者と直接会話できた有意義な時間でした。また、現地でのサポートなども手厚くいただきました。

Ask the Expert という、なんでも相談会のようなブースにも立たせていただき、何名かのご相談にも乗らせていただきましたが、どなたも Google Cloud の活用に思慮されており、こちらもエネルギーをいただきました。

なお、履いている靴は現地で Innovators Stage や Ask the Expert に立ったご褒美にいただいたやつです。

ナイキ特注デザインのレア物!

関わらせていただいたみなさまにこの場で今一度お礼を言わせていただきます!