はじめに

この記事はGoogle Cloud Next 2025で公開されたセッション「AI security and APIs: Address OWASP’s top 10 LLM and API risks」についてのセッションメモです。速報の記事になりますので、誤りなどがありましたら随時、修正していく予定です。

本セッションを理解するために必要な知識をおさらい

このセッションの内容を深く理解するために、主として以下の5つの知識があると役立ちます。

API (Application Programming Interface) の基本:

- APIがどのようなもので、ソフトウェア同士がどのように情報をやり取りするために使われるのか(例:REST APIの概念)。

- APIキーやアクセストークンが認証・認可にどう関わるか。

- なぜ企業がAPIを活用するのか(システム連携、マイクロサービス化、外部サービス連携など)。

- セッションではAPIが中心的なテーマであり、ルノーの事例やApigeeの機能説明の多くがAPIに関連するため。

AI (人工知能) と LLM (大規模言語モデル) の基礎:

- AIや機械学習の基本的な概念。

- LLMがどのような技術で、何ができるのか(例:テキスト生成、要約、質疑応答)。

- プロンプト、トークンといったLLM関連の基本的な用語。

- セッション後半のAIセキュリティ、特にModel ArmorやOWASP Top 10 for LLMsを理解するために必要です。

Webセキュリティの基礎とOWASP Top 10:

- WebアプリケーションやAPIにおける一般的なセキュリティリスク(例:インジェクション攻撃、認証不備、アクセス制御の欠陥など)の概念。

- OWASP Top 10がどのようなもので、なぜ重要視されるのか。

- OWASP Top 10 for APIsやfor LLMsが、それぞれ特有のリスクに焦点を当てていること。

- セッション全体を通してセキュリティが重要なテーマであり、OWASP Top 10がリスク評価の基準として何度も言及されるため。

クラウドコンピューティングとAPI管理の概念:

- クラウドプラットフォーム(特にGoogle Cloud)の基本的な役割。

- APIゲートウェイやAPI管理プラットフォーム(Apigeeなど)が、APIのトラフィック制御、セキュリティ保護、分析などにどう貢献するのか。

- ルノーがApigeeを活用している事例や、デモで紹介されるGoogle Cloudの各種セキュリティサービス(Cloud Armor, Apigee, Model Armor)の位置づけを理解するために必要です。

企業システムとDX(デジタルトランスフォーメーション)の背景知識:

- 企業がDXを進める目的や、それに伴うシステム課題(例:部門間のサイロ化)。

- システム連携やデータ活用の重要性。

- ルノーがAPI導入に至った背景や、API/AI活用によって目指すビジネス価値(効率化、データ収益化など)を理解するために役立ちます。

これらの知識があると、セッションで語られている技術的な詳細や、ルノーの取り組みの意義、そして提案されているセキュリティソリューションの価値をより深く理解できるでしょう。

セッションの内容を要約するとつまり

セッション内容の要点を箇条書きで5つにまとめると以下の通りです。

1.AI/APIセキュリティの重要性: AI(特にLLM)とAPIの利用拡大に伴い、OWASP Top 10で定義されるような、LLM特有のリスクや従来のAPIリスクへの対策が不可欠になっています。

2.ルノーの先進事例: ルノーはApigeeを核としたAPI基盤でビジネス変革(効率化、データ収益化、AI活用)を実現しつつ、増大するトラフィックに対するセキュリティ強化にも取り組んでいます。

3.LLM向けセキュリティ対策: プロンプトインジェクションや情報漏洩といったLLMのリスクに対し、Google Cloudの「Model Armor」がプロンプト/応答のフィルタリングやキャッシュ機能を提供し、安全な利用を支援します。

4.高度なAPIセキュリティ対策: 従来のAPIリスクに対し、Google Cloudの「Apigee Advanced API Security」がAPIの自動リスク評価、不正アクセス検知、Gemini連携によるインシデント分析・対応支援などの機能を提供します。

5.多層防御アプローチ: ネットワーク境界 (Cloud Armor)、APIゲートウェイ (Apigee)、AIモデル (Model Armor) を組み合わせた多層的なセキュリティ対策が、AIとAPIを安全に活用する上で推奨されます。

セッションの内容(本編)

問題提起

デジタルトランスフォーメーション(DX)が加速する現代において、AI(人工知能)とAPI(Application Programming Interface)は、ビジネス革新を推進する上で不可欠なテクノロジーとなりました。しかし、その利便性の裏側では、新たなセキュリティリスクが急速に顕在化しています。特に、大規模言語モデル(LLM)の活用が進む中で、従来のセキュリティ対策だけでは不十分なケースが増えています。

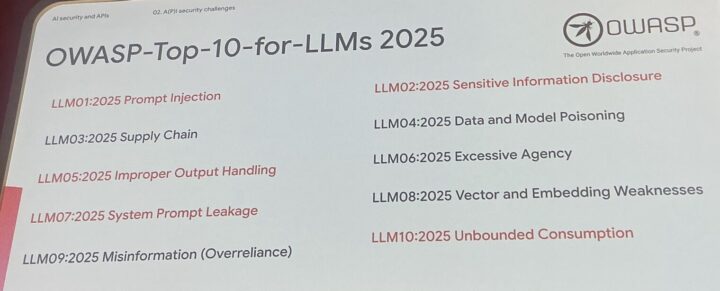

このような状況下で、WebアプリケーションやAPIのセキュリティ脅威に関する世界的な指標である「OWASP Top 10」は、LLM向け(OWASP Top 10 for LLMs)とAPI向け(OWASP Top 10 for APIs)にそれぞれ特化したリストを発表し、注目を集めています。

本セッションでは、Google Cloud Next で発表されたセッションに基づき、自動車大手ルノー(Renault)におけるAPI活用とセキュリティへの挑戦、そしてGoogle Cloudが提供するOWASP Top 10リスクへの具体的な対策ソリューションについて詳しく解説します。

【事例】ルノーにおけるAPIジャーニーとセキュリティへの挑戦

セッションでは、ルノー・オートパーツのAPIガバナンス責任者であるMurad Abbas氏が、同社のAPI導入から現在に至るまでの道のりを紹介しました。

- API導入の背景: 約7年前、ルノーはビジネスとIT部門間の「サイロ化」、ITシステムの複雑化、そして外部パートナーとの「エコシステム連携」強化の必要性という課題に直面していました。これらの課題解決とデータ価値最大化を目指し、API戦略に着手しました。

- API基盤と成果: Google CloudのAPI管理プラットフォーム「Apigee X/ハイブリッド」を中核に、同期・非同期通信に対応するアーキテクチャを構築。これにより、当初10程度だったAPI数は現在2000以上に増加し、1日のAPIコール数は1億1500万件を超える規模に成長しました。APIの再利用率も大幅に向上(APIあたり平均6.5コンシューマー)し、新規プロジェクトにおける開発コストを約22%削減するなど、顕著な成果を上げています。

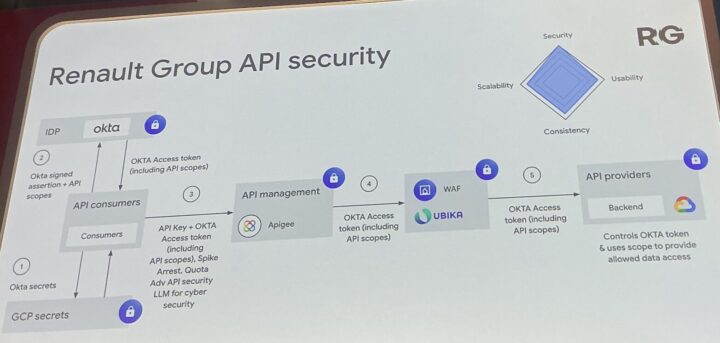

※実際のアーキテクチャ

- データ収益化とAI活用: API基盤を活用し、車両データなどを外部提供するデータ収益化ポータル「Mobilize Data Solutions」を立ち上げました。さらに、社内向け生成AIプラットフォームや、APIライフサイクル(設計、検索、監査、コード生成など)を自動化する「APIエージェント」の開発にも着手。これらの取り組みにより、APIトラフィックは今後も指数関数的に増加すると予測されています。

- セキュリティへの取り組み: トラフィックの増大に伴い、セキュリティの重要性はますます高まっています。ルノーでは、Apigeeを活用し、APIキーやアクセストークンの検証、レート制限(Spike Arrest)、クォータ管理といった基本的な対策に加え、LLMを用いてAPIログをリアルタイム分析し、疑わしい振る舞いを検知する高度な取り組みも進めています。

ルノーの事例は、APIがビジネス価値創出に不可欠である一方、その活用拡大には強固なセキュリティ基盤とガバナンスが必須であることを示唆しています。

脅威の理解:OWASP Top 10 for LLMs / APIs の解説

セッションでは、Google CloudのShelly氏がOWASP Top 10の主要なリスクについて解説しました。

- OWASP Top 10 for LLMs:

- プロンプトインジェクション: 悪意のある指示(プロンプト)を注入し、LLMを開発者の意図しない動作(機密情報の漏洩、不適切コンテンツ生成など)に誘導する攻撃。

- 機密データの公開: LLMが学習データや対話履歴に含まれる個人情報(PII)、企業秘密などを意図せず出力してしまうリスク。

- 不適切な出力処理: LLMの生成したコンテンツを検証せずに利用することで、下流のシステムで脆弱性(XSS、CSRF、権限昇格など)を引き起こすリスク。

- システムプロンプトの漏洩: LLMの動作を制御する内部的な指示(システムプロンプト)に認証情報などが含まれ、それが漏洩することで他の攻撃に悪用されるリスク。

- OWASP Top 10 for APIs:

- 認証・認可の不備: 不適切な認証プロセスやアクセス権限管理により、不正アクセスやなりすましを許してしまうリスク。

- リソース・データへの不適切なアクセス: 過剰なデータ公開やアクセス制御の欠如により、機密情報が漏洩するリスク。

- API管理・設定の不備: APIインベントリの管理不足、セキュリティ設定の甘さ、古いバージョンの放置などが攻撃の起点となるリスク。

- 不正アクティビティ: レート制限やリソース制限の不備を突かれ、サービス拒否(DoS)攻撃やブルートフォース攻撃を受けるリスク。

これらのリスクを理解し、適切な対策を講じることが、AIとAPIを安全に活用する上で極めて重要です。

【ソリューション】Google Cloudによる多層防御戦略

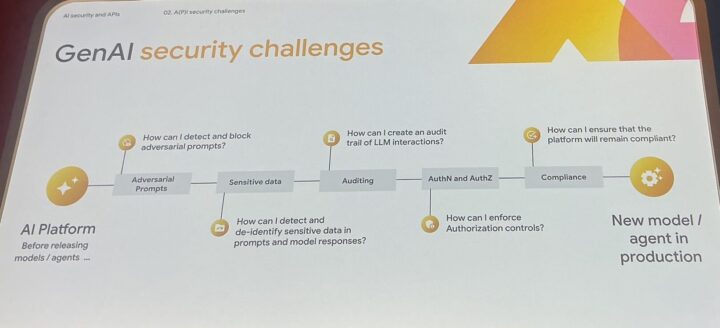

Google Cloudは、これらの脅威に対抗するため、多層的なセキュリティソリューションを提供しています。セッションでは特に「Model Armor」と「Apigee Advanced API Security」が紹介されました。

1.LLMセキュリティ (Model Armor):

- LLMへの入力(プロンプト)と出力(レスポンス)を保護することに特化した新しいソリューションです。特定のLLMモデルやクラウド環境に依存せず利用できます。

- 主な機能とデモでの効果:

- プロンプト/レスポンスフィルタリング: 「爆発物の作り方」や個人情報(PII)要求といった危険・不適切なプロンプトを検知し、LLMへの到達前にブロック。LLMからの不適切な応答もフィルタリングします。

- インジェクション攻撃対策: ジェイルブレイク(LLMの制約解除)を試みるような悪意のあるプロンプトを検知し、防御します。

- セマンティックキャッシュ: 同じ意味の質問が繰り返された場合、LLMに毎回問い合わせるのではなく、キャッシュから応答を返すことで、応答速度の向上とLLM利用コストの削減、負荷軽減を実現します。

2.APIセキュリティ (Apigee & Advanced API Security):

- Apigeeは、APIの作成、保護、公開、分析を行うための包括的なプラットフォームです。AIワークロードを含むあらゆるAPIトラフィックの管理基盤となります。

- 「Advanced API Security」はApigeeのアドオン機能で、より高度な脅威からの保護を提供します。

- 主な機能とデモでの効果:

- APIの可視化とリスク評価: 環境内の全APIを自動検出し、設定されたセキュリティプロファイル(例:認証ポリシーの有無、ペイロード検証の実施状況など)に基づいてリスクを継続的に評価・スコアリング。設定ミスや脆弱なAPIを特定し、改善を促します。

- 不正検出: APIトラフィックを常時監視し、ヒューリスティックルールや機械学習モデルを用いて、ブルートフォース攻撃、クレデンシャルスタッフィング、異常なトラフィックパターンなどの不正アクティビティを検知します。

- インシデント分析とGemini連携: 検知されたインシデント(不正アクティビティ)について、影響範囲、攻撃元IP、ターゲットAPIなどを詳細に分析。さらに、GoogleのAIであるGeminiと連携し、インシデントの概要や推奨される対策を自然言語で要約・提示することで、セキュリティ担当者の迅速な状況把握と対応を支援します。

- アクション設定: 検知された不正トラフィックに対し、「拒否(Deny)」して特定のエラーコードを返す、「フラグ(Flag)」を立ててバックエンドAPIに通知する(クライアントには検知を気づかせずに対応可能にする)などのアクションを柔軟に設定できます。

これらのソリューションを組み合わせることで、ネットワークのエッジ(Cloud ArmorによるWAF保護)、APIゲートウェイ(ApigeeによるAPI管理・保護)、そしてAIモデル(Model ArmorによるLLM保護)に至るまで、多層的な防御を実現できます。

実践に向けた要点

セッションの内容を踏まえ、AIとAPIのセキュリティを確保するためには、以下の点が重要となります。

- APIガバナンスの確立: APIの設計、開発、運用、廃止に至るライフサイクル全体を通じた一貫したルールとプロセスを定義・徹底する。

- セキュリティポリシーの継続的な見直し: 脅威の進化に合わせて、アクセス制御、レート制限、データ検証などのセキュリティポリシーを定期的に見直し、適用する。

- 可視性と監視体制の構築: 環境内の全てのAPIとAI利用状況を把握し、不審なアクティビティを早期に検知できる監視体制を整備する。

- ツールの活用と運用連携: Model ArmorやApigee Advanced API Securityのようなツールを効果的に活用し、セキュリティ運用プロセスと連携させる。

まとめ

AIとAPIは、ビジネスに大きな可能性をもたらしますが、その恩恵を最大限に享受するためには、セキュリティリスクへの適切な備えが不可欠です。ルノーの先進的な取り組みが示すように、API基盤の整備と継続的なセキュリティ強化が成功の鍵となります。

OWASP Top 10 for LLMs / APIsで示されるリスクを理解し、Google Cloudが提供するModel ArmorやApigee Advanced API Securityのようなソリューションを活用した多層防御アプローチは、AI時代におけるセキュリティ戦略の有力な選択肢となるでしょう。

感想

※実は違うセッションを見る予定だったんですが、部屋を間違えてこのセッションを視聴しました。

OWASPというものがあるのは理解していたんですが、LLMにフォーカスしたOWASPがあることは知らなかったので勉強になりました。

Apigeeの機能で個人的に驚いたところとしてはSemantic cacheがあることかなと思いました。事例とそしてデモではこのSemantic cacheが有効活用されており、AIへの問い合わせにうまく対応していた良い事例でした。

これからはAIエージェントの時代と言われているのでAPIをどのように作るかマネジメントするかはより一層今後の課題になると思われます。

本セッションではその一端を確認できるものでした。

Apigeeならびに最新のOWASPについても注目していきたいと思います。