本記事は Google Cloud Next Tokyo 2025 で行われたセッション「イマドキのスタートアップ流ゼロトラストセキュリティ」のレポートです。

セッション概要

「限られた予算でも、脅威検知や防御を現場で実現するには?」というテーマのもと、Google WorkspaceとSecurity Command Center (SCC) を活用した、セキュリティ専門職が不在の環境でも導入・運用可能なセキュリティ対策が紹介されました。

登壇者

- 伊藤 清香 氏(株式会社unerry)

- 長崎 恭也 氏(株式会社unerry)

セッション内容

Google Workspaceのセキュリティ

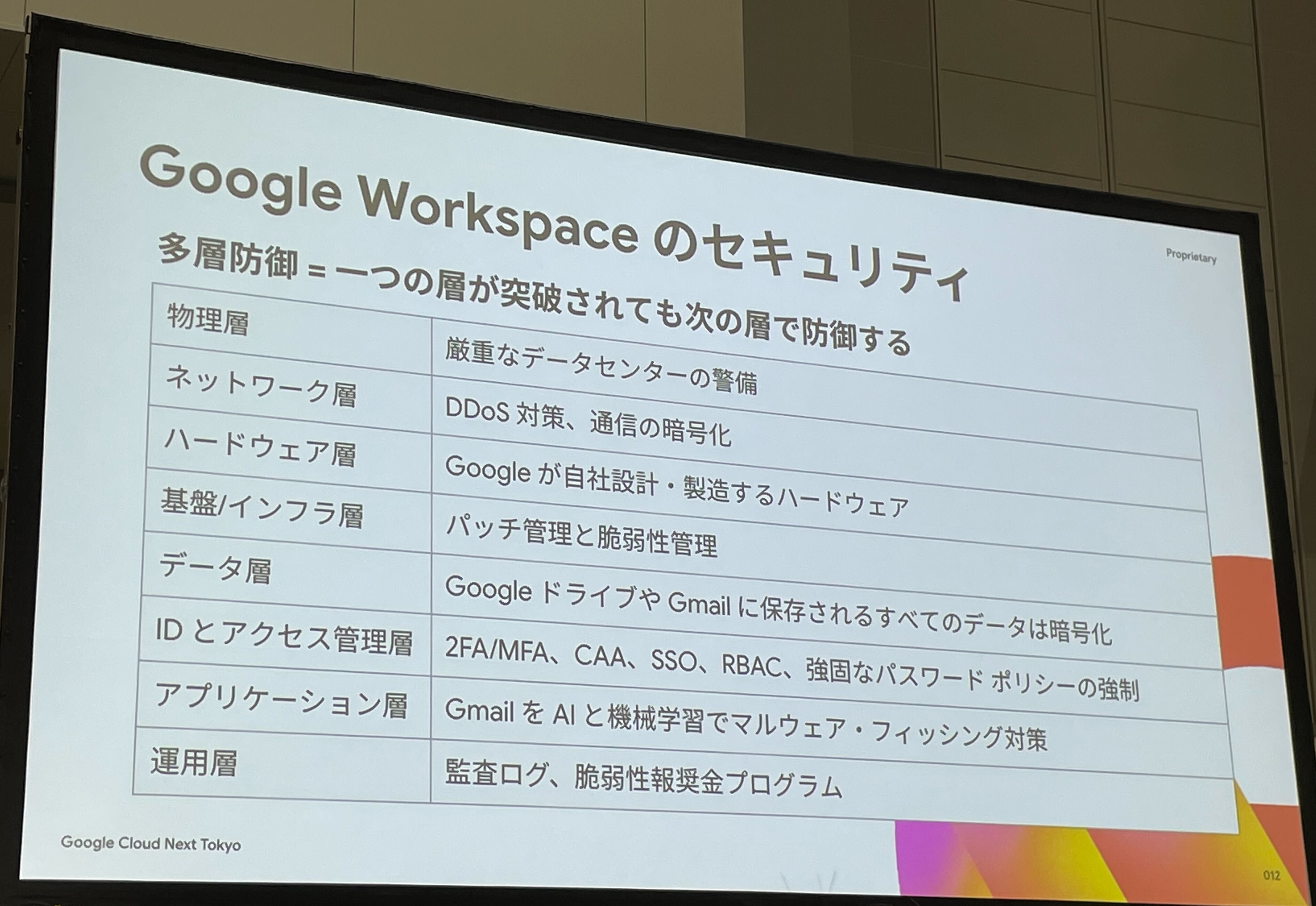

Google Workspaceのセキュリティは、ゼロトラストモデルの思想に基づいて設計されています。また、上記の画像のようにGoogle Workspaceのセキュリティ機能は多層防御によって構成されており、一つの層が突破されても次の層が防御する設計となっています。

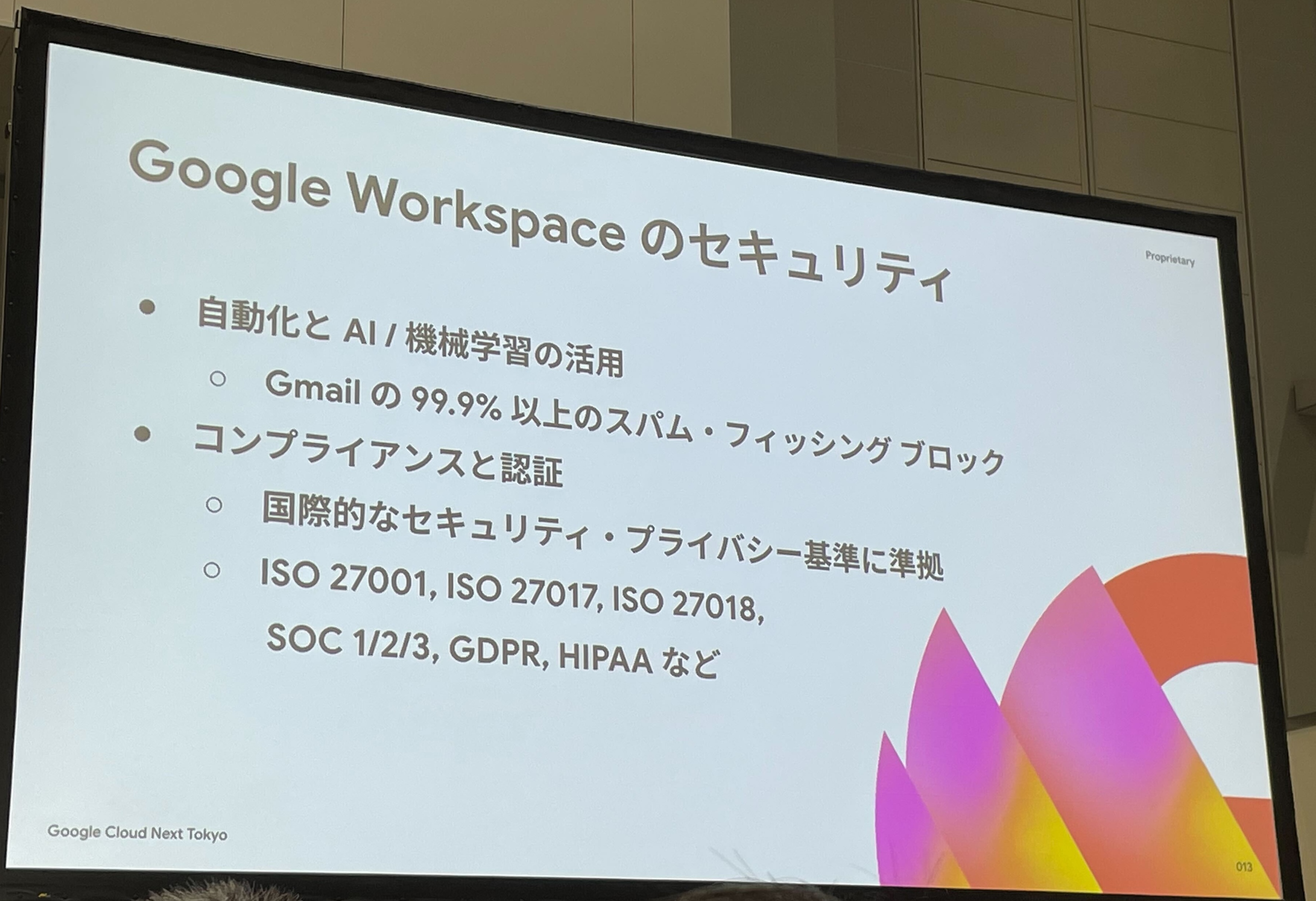

特に アプリケーション層では、GmailがAIや機械学習を活用してマルウェア・フィッシング対策を実施しており、99.9%以上のスパム・フィッシングメールをブロック可能です。これはメール本文内の不審なパターンをAIが学習してフィルタリングすることで実現されてます。

包括的で高度なセキュリティ対策を行いつつ、スモールスタートでビジネスツールを導入可能なGoogle Workspaceは、スタートアップ企業にとっても強力なパートナーとなり得ると感じました。

Security Command Center (SCC) による脅威検知と防御

Security Command Center (SCC) は、機能を有効化するだけでGoogle Cloud上のリソースを24時間365日監視し、セキュリティリスクを自動で検出するツールです。検出された脆弱性は優先順位が付けられ、分かりやすく一覧表示されるため、セキュリティの専門家でなくとも何が危険で次になにをすべきかが明確に理解できる点が大きな特徴です。

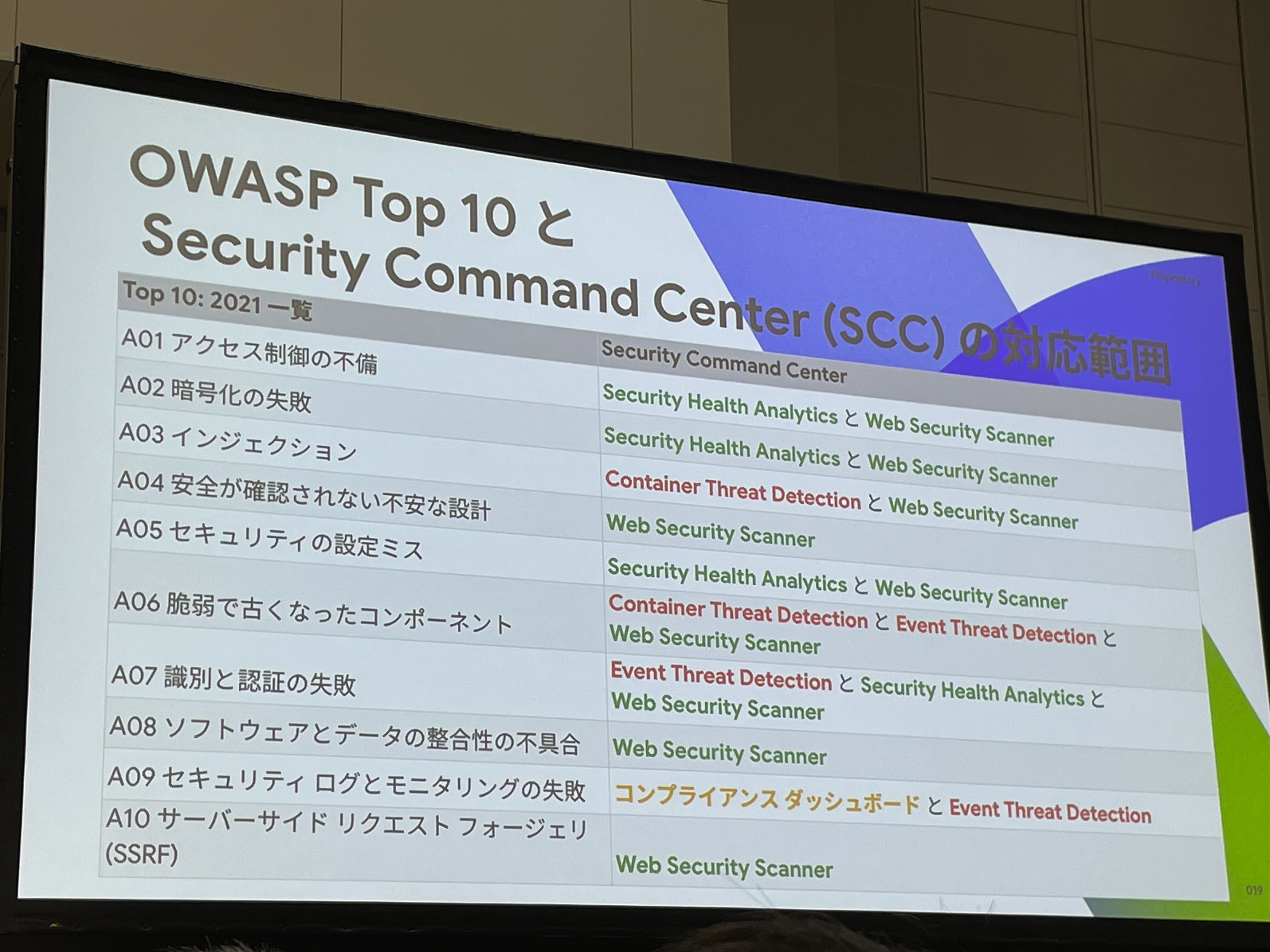

SCCは、OWASP Top 10で定義されるウェブアプリケーションの主要な脆弱性に対して広範なカバレッジを提供しており、SCCを適切に運用することで、業界標準の脅威に対して体系的な対策を講じることが可能になります。

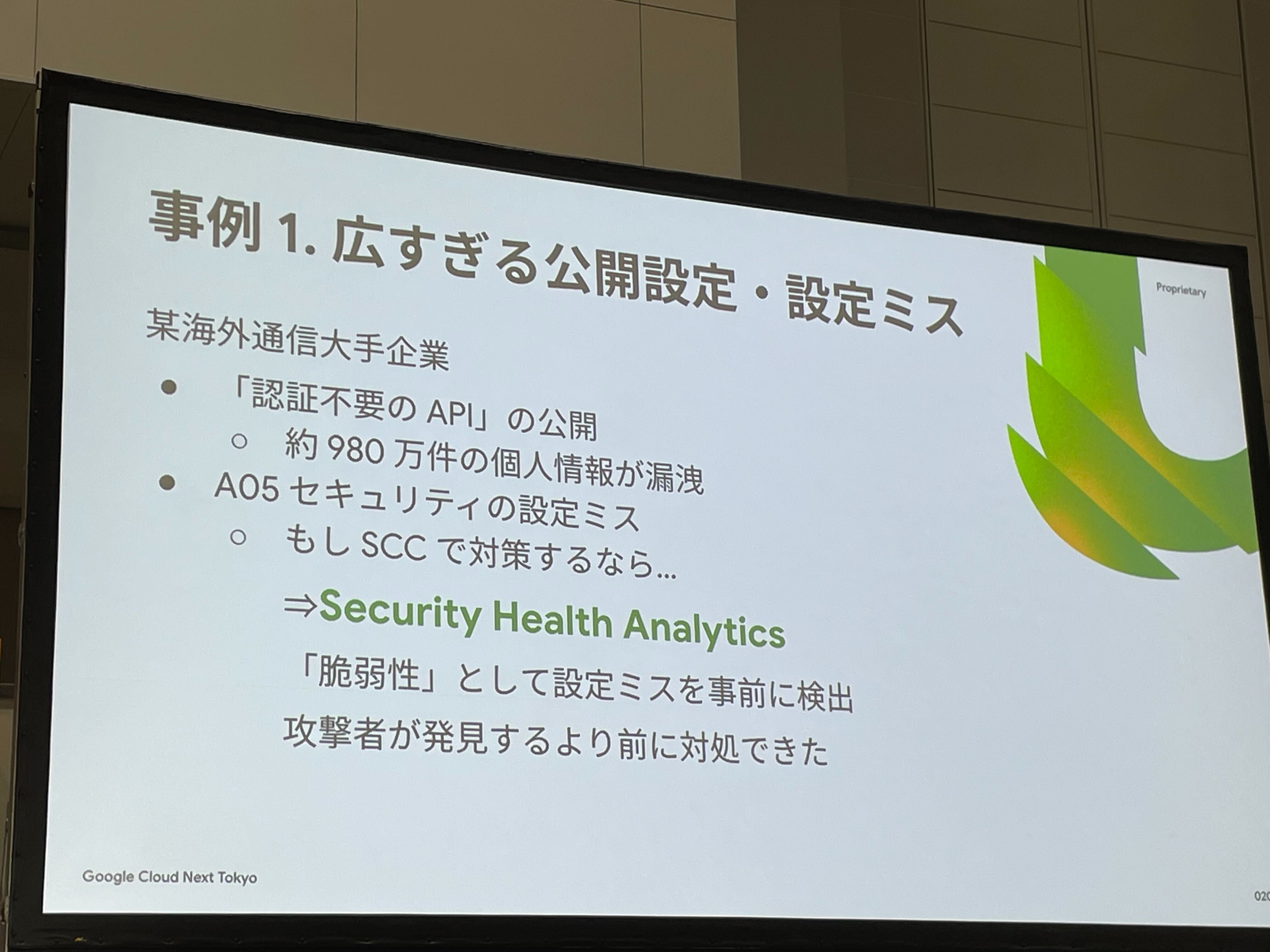

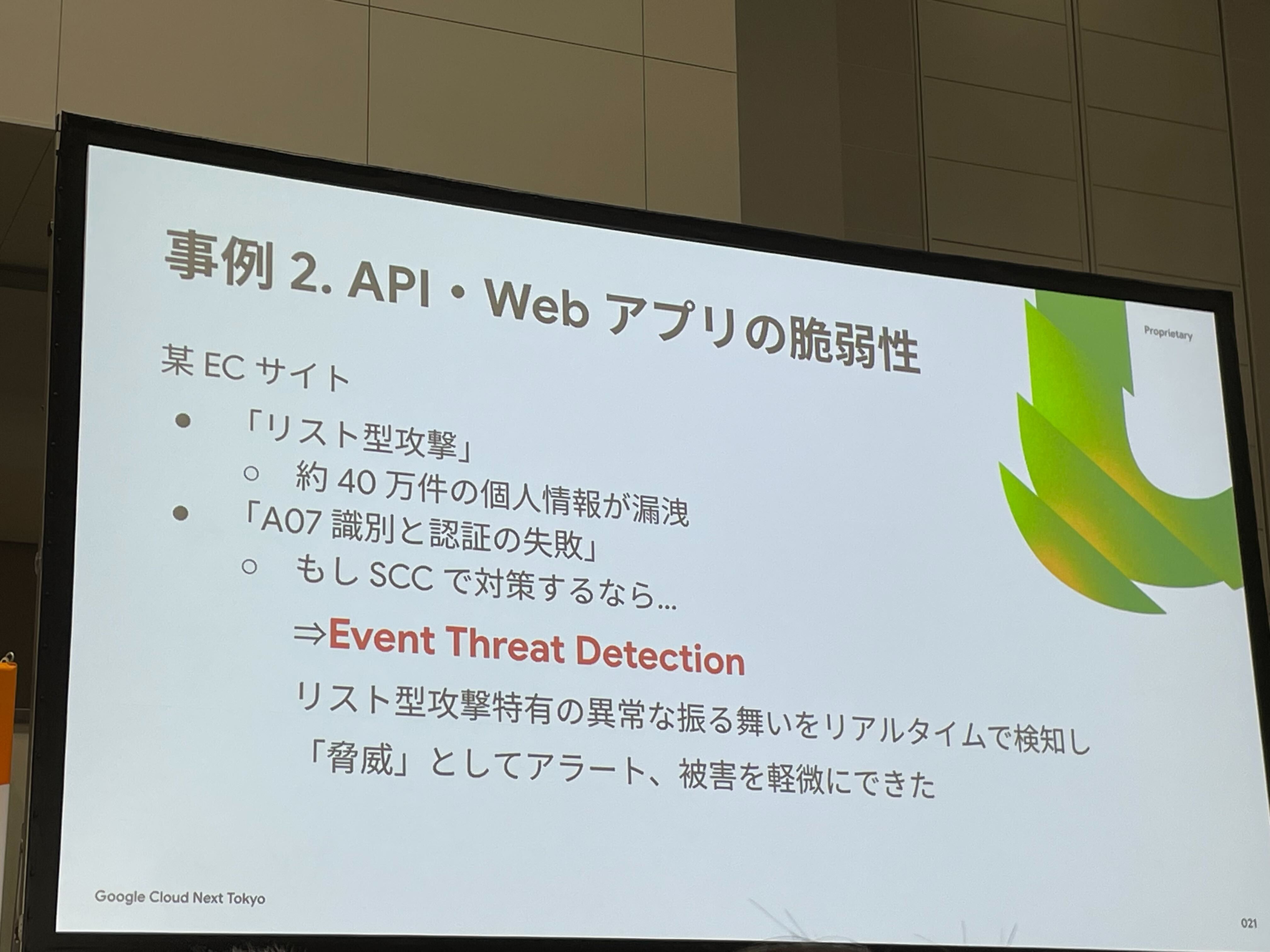

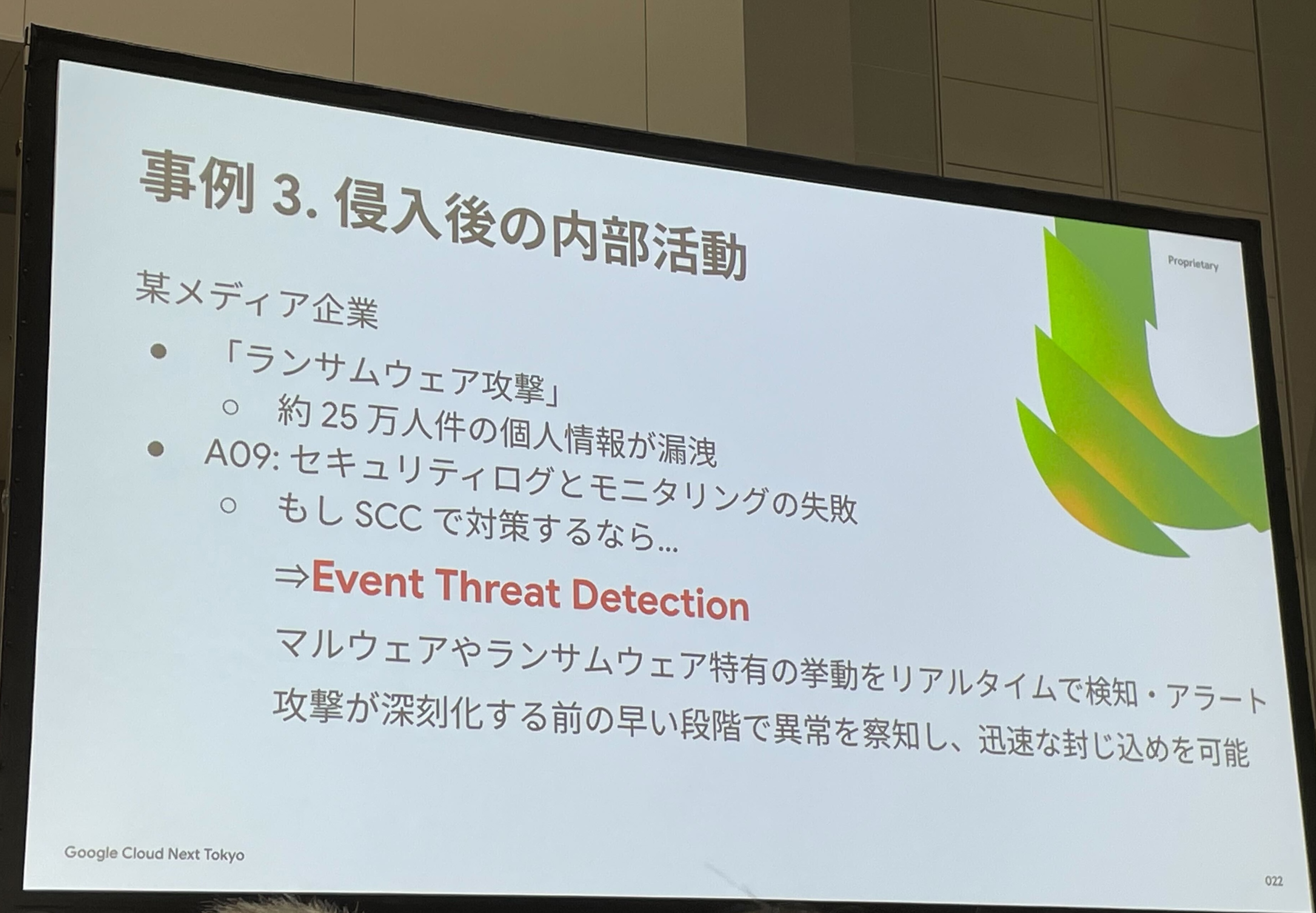

セッションでは過去のセキュリティインシデント事例を例に取り、もしSCCの有効化されていた場合に、SCCが各インシデントに対してどの様に対処するかが示されました。

はじめに、認証不要なテスト用APIがインターネット上に公開されたまま放置されたことで、約980万人分の個人情報が漏洩した事例が取り上げられました。この事例でSCCを導入していた場合、Security Health Analyticsの機能で設定ミスを事前に脆弱性として検出し、攻撃者が発見する前に企業が対処できた可能性があります。

続いて、ECサイトがリスト型攻撃により約40万件もの情報漏洩を報告した事例が取り上げられました。この事例の場合、SCCの Event Threat Detection機能を利用することで、同一IPアドレスからの大量のログイン試行や普段と異なる地域からのログインといったリスト型攻撃特有の異常な振る舞いをリアルタイムで検知し、被害を軽減できた可能性があります。

最後に、あるメディア企業がランサムウェア攻撃を受け、アカウント情報が窃取され、個人情報が漏洩した事例が取り上げられました。この事例の場合、同じくSCCのEvent Threat Detectionが、マルウェアやランサムウェア特有の挙動をリアルタイムで検知し、攻撃が深刻化する前の早い段階で異常を察知して迅速な封じ込めに成功した可能性があります。

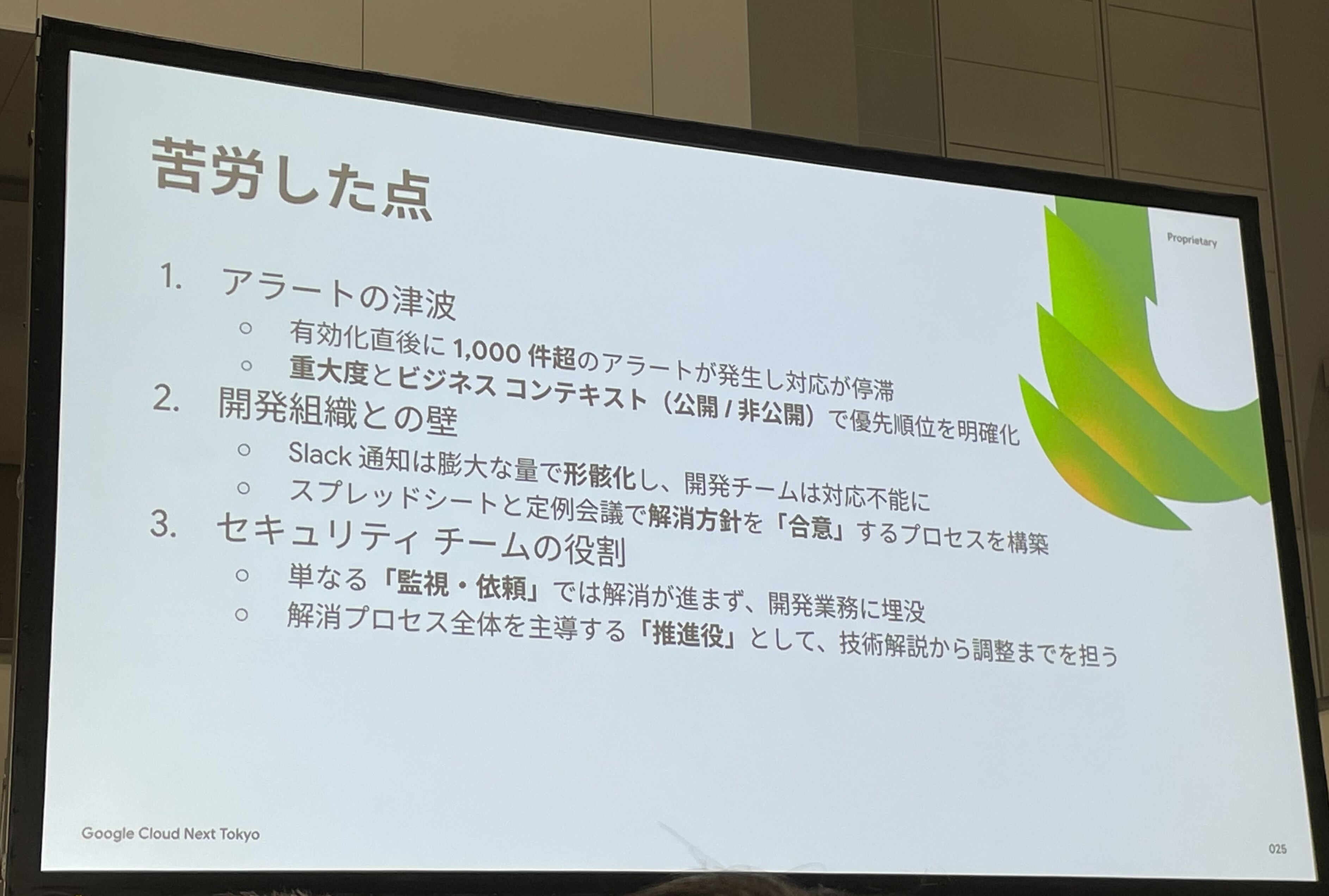

Security Command Center (SCC) 導入で苦労した所

株式会社unerry様は、セキュリティ強化の必要性を感じた当初はSStandard TierからSCCの導入を開始したそうです。導入直後には1000件を超える「アラートの津波」に直面しましたが、地道に各アラートの重大度とビジネスコンテキスト(公開/非公開)を考慮して優先順位を明確化することでアラートへの対応を行なったそうです。

また、開発組織との「壁」も課題として挙げられていました。Slackでの膨大なアラート通知は形式化し、開発チームが対応不能に陥ったため、スプレッドシートでアラートを管理し、定期会議を通じて開発チームと対処方針の合意形成を図るプロセスを構築しました。

セキュリティチームの役割も、単なる「監視・依頼」から、解消プロセス全体を主導する「推進役」として、技術解説から調整までを担うように役割を変化させることで、効率的な運用を実現しました。現在では、SCC Premium版の本格運用に向け、アラート対応だけでなく、リソースの確保や再発防止など、より成熟した運用体制の構築に取り組んでいるそうです。

おわりに

本セッションでは、限られたリソースの中でも効果的なセキュリティ対策を実現するための現実的なアプローチが紹介されました。Google Workspaceの多層防御とゼロトラスト原則の活用、そしてSecurity Command Centerの包括的な脅威検知・可視化能力の組み合わせは、セキュリティの専門家が不足しがちなスタートアップ企業にとって、事業継続性と企業信頼性を守る上で非常に有効な「最強のコンビ」であると思いました。限られたリソースの中でクラウドの最大限のセキュリティを担保するために、あらゆる選択肢を検討し続けることの重要性を実感しました。