クラウドインテグレーション事業部の石川優です。

AIエージェントによるレガシーアプリケーションのモダナイゼーション、インシデント管理の改善について学ぶワークショップのレポートです!

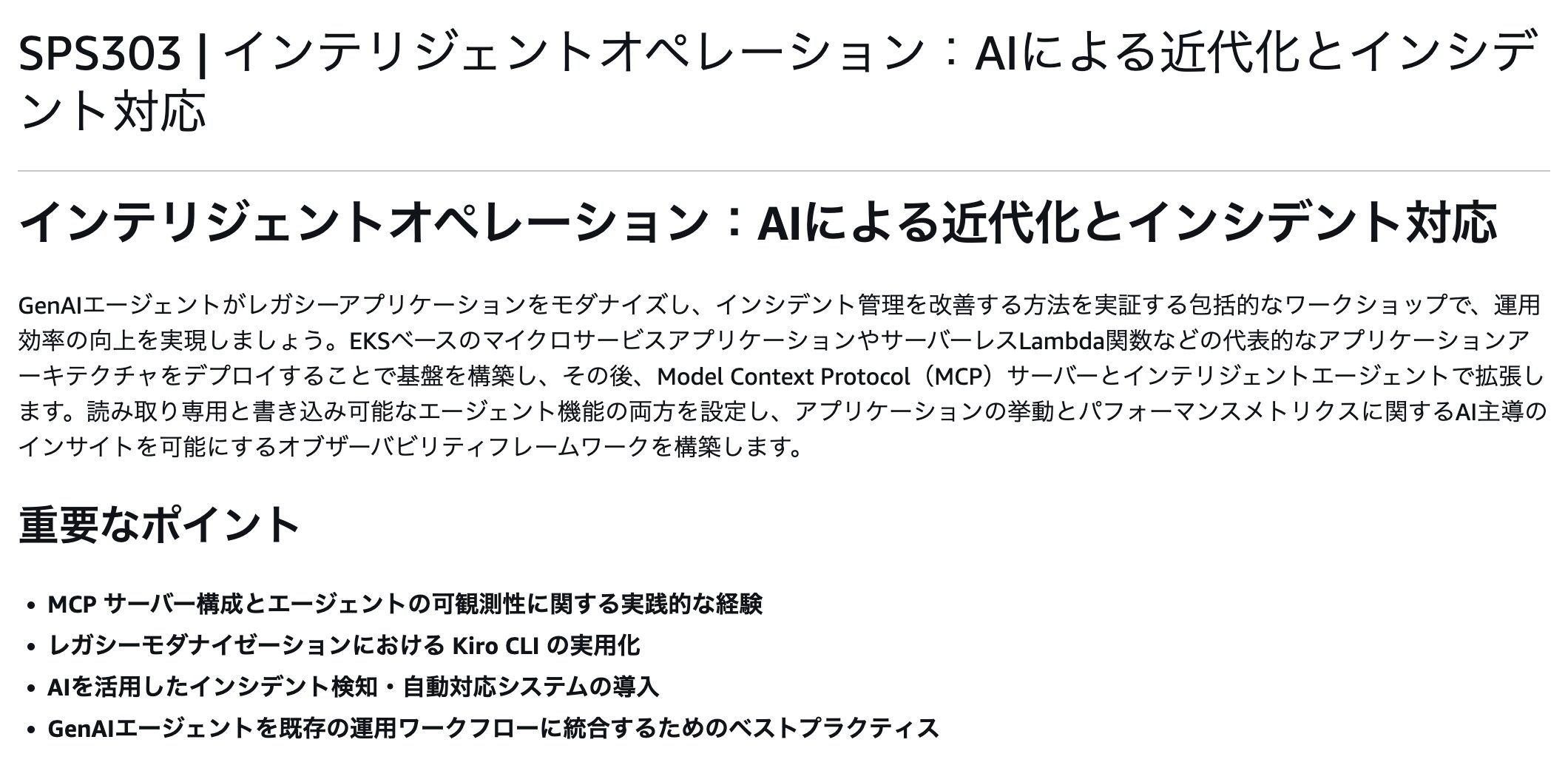

セッション概要

Transform your operational excellence journey and learn how GenAI agents can modernization your legacy applications and improve incident management. We’ll establish the foundation by deploying a representative three-tier application architecture, then enhance it with Model Context Protocol (MCP) servers and intelligent agents. You’ll configure both read-only and write-enabled agent capabilities, setting up the observability framework that enables AI-driven insights into your application’s behavior and performance metrics. Key Takeaways: Hands-on experience with MCP server configuration and agentic observability Practical application of Amazon Q Transform AI-driven incident detection and automated response systems Integrating GenAI agents into existing operational workflows

運用効率化の取り組みを変革し、GenAIエージェントがレガシーアプリケーションを近代化し、インシデント管理を改善する方法を学びます。代表的な3層アプリケーションアーキテクチャをデプロイして基盤を構築し、それをModel Context Protocol (MCP)サーバーとインテリジェントエージェントで強化します。読み取り専用と書き込み可能なエージェント機能の両方を設定し、アプリケーションの動作とパフォーマンスメトリクスに関するAI主導の洞察を可能にする可観測性フレームワークを構築します。主なポイント:MCPサーバー構成とエージェントの可観測性の実践的な経験、Amazon Q TransformのAI主導のインシデント検出および自動対応システムの実践的な適用、既存の運用ワークフローへのGenAIエージェントの統合

内容

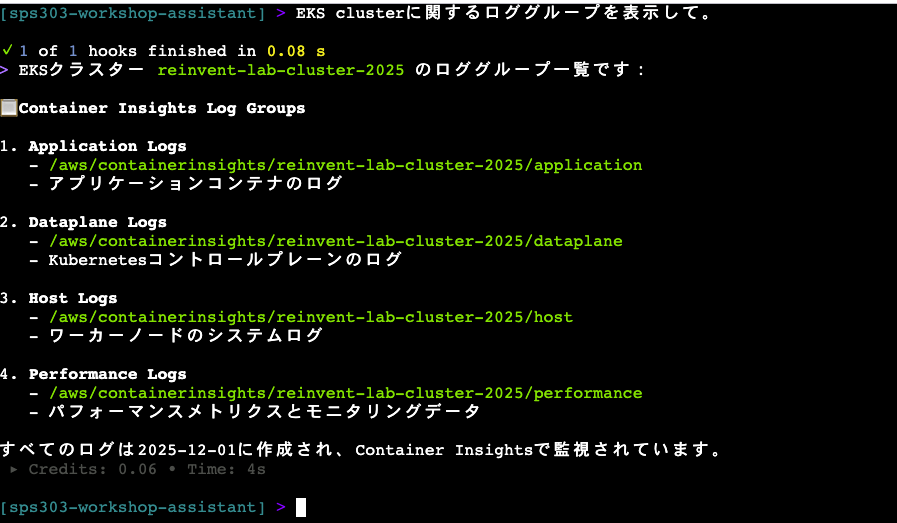

Kiro CLI で Kubernetes上のecサイトのインシデント対応をする。

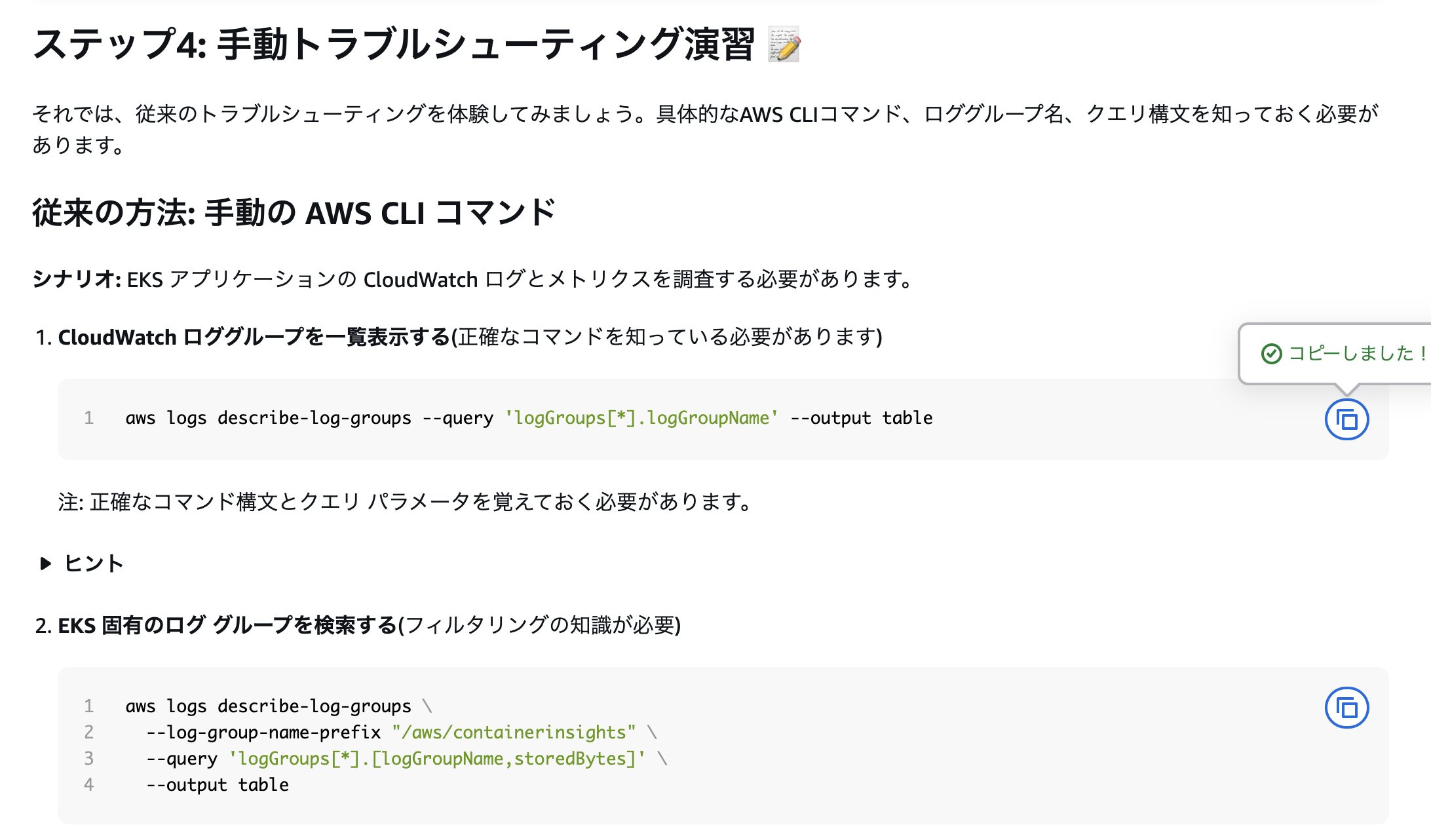

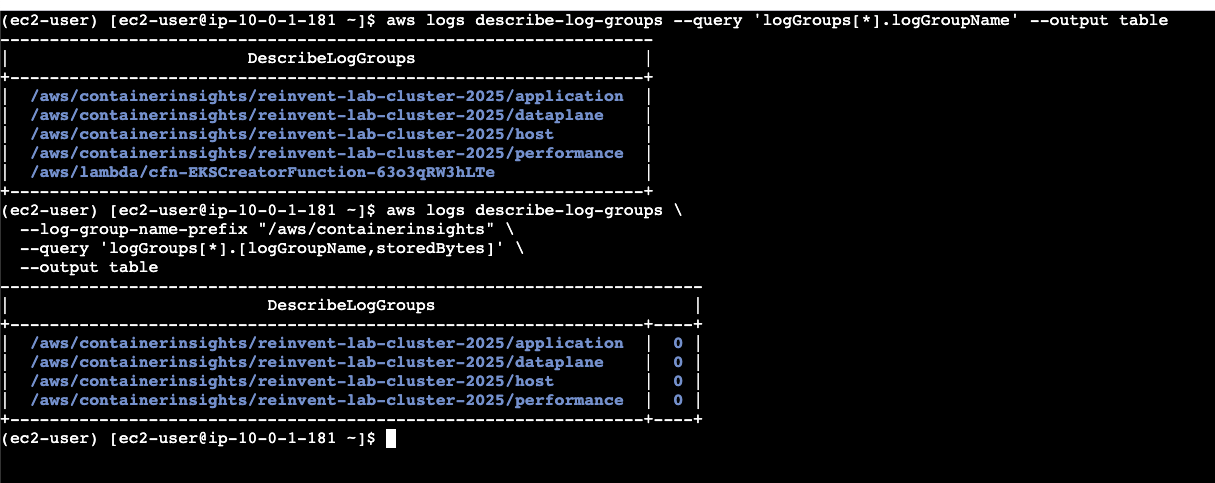

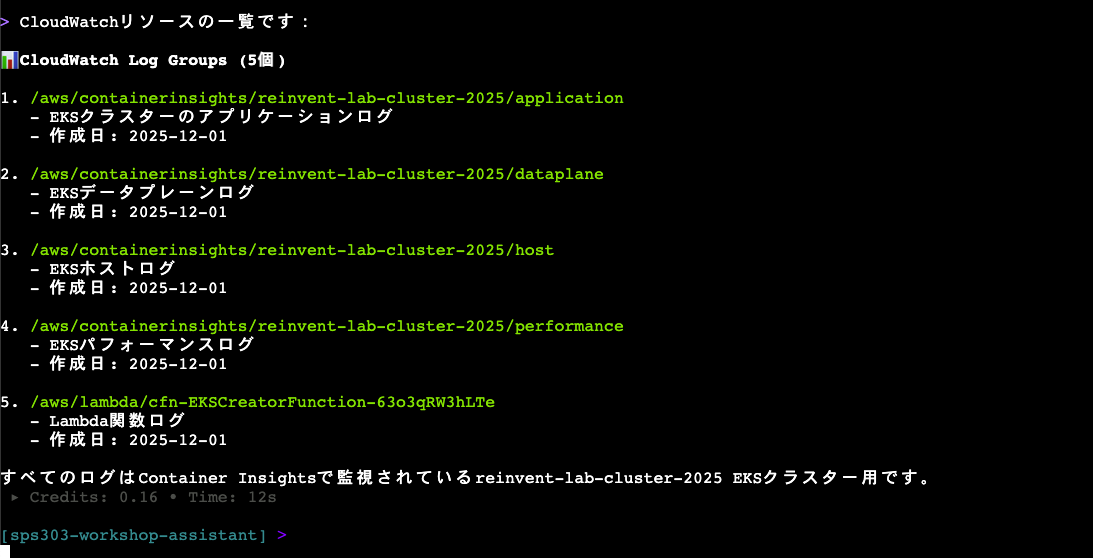

従来のAWS CLI ではコマンドや、フィルタリングの記述を都度調べるか覚えておく必要があった。

いちいちコンソール開いてリソースの名前みに行くのは確かにめんどくさいし、リストするコマンドを調べるのもめんどくさい。

Kiro CLI と MCP で簡単になる。

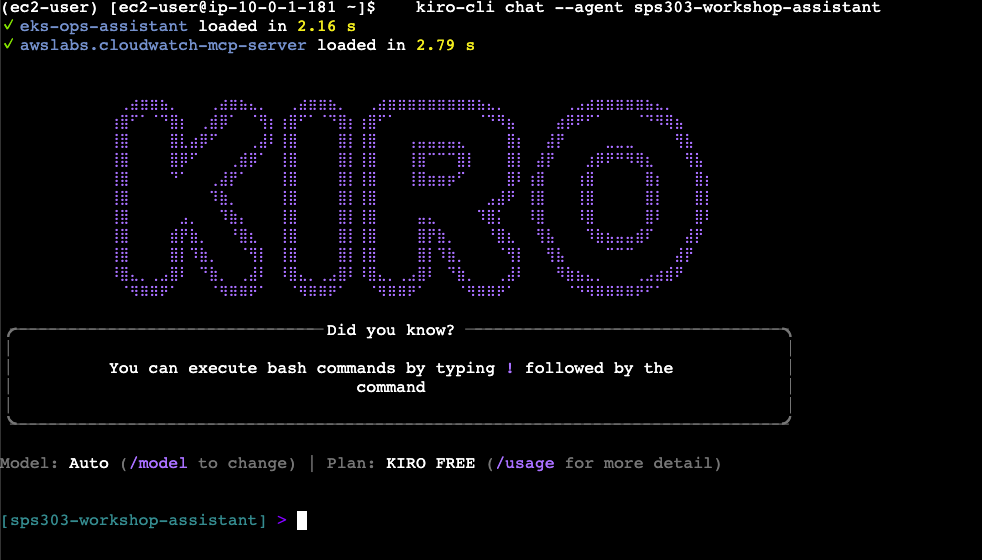

Kiro CLI でインシデント対応エージェントを起動

ちなみにこのエージェントに入っているシステムプロンプトは以下の通りでした。

“You are the SPS303 Workshop Assistant for ‘Intelligent Operations: AI-driven Modernization and Incident Response’. Help participants with Lab 1 (Infrastructure & MCP Setup), Lab 2 (Performance Troubleshooting), and Lab 3 (Security Analysis). For Lab 3 security fixes, ALWAYS follow the security-fix-summary-template.md format when providing vulnerability analysis and remediation summaries. Generate comprehensive security fix reports using the template structure: ✅ Successfully Deployed Security Fixes, 🔒 Security Vulnerabilities Fixed (with CRITICAL/HIGH/MEDIUM severity levels), 🛡️ Additional Security Enhancements, 🧪 Testing Recommendations, 📊 Deployment Status, and 🎯 Workshop Learning Objectives. Provide practical guidance using CloudWatch MCP server and EKS Security MCP server for comprehensive analysis. The EKS cluster name is reinvent-lab-cluster-2025. When working with Kubernetes resources, always try using the list_pods and patch_memory_limits tools first. Only use kubectl commands if these tools cannot accomplish the task ”

絵文字は意味あるのか?

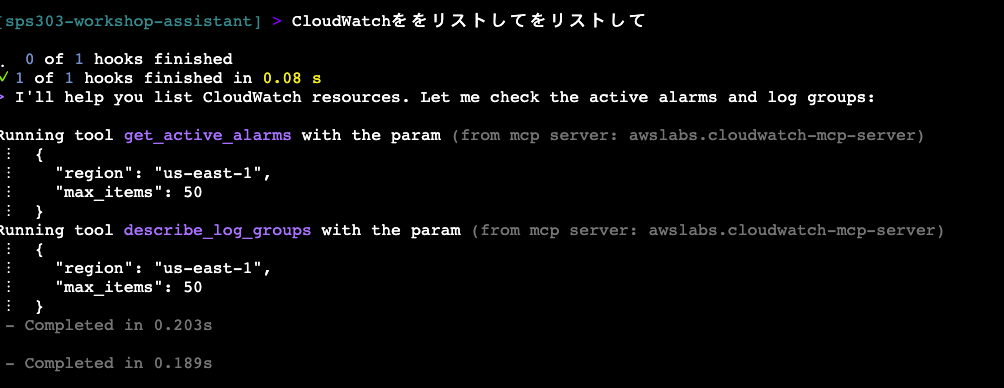

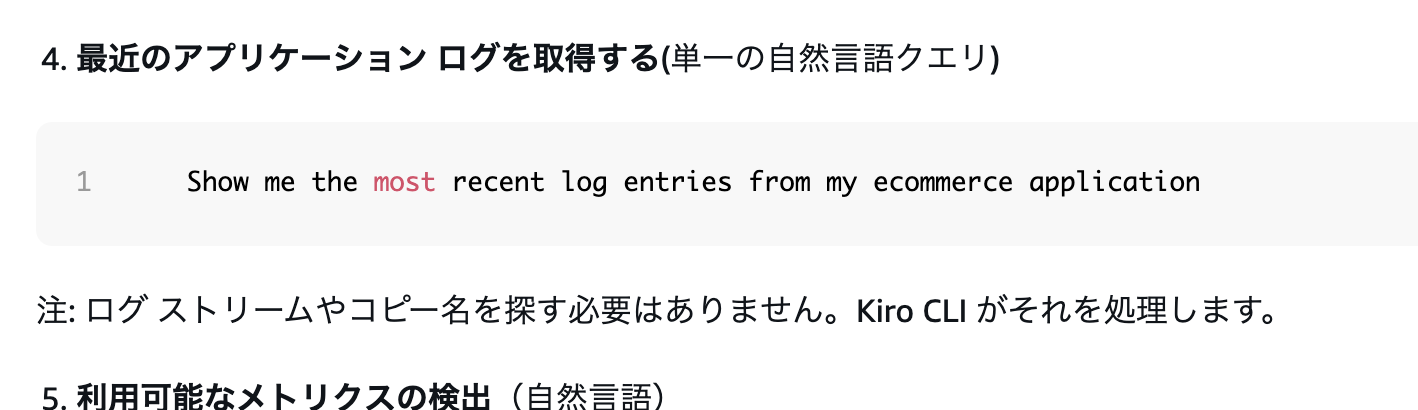

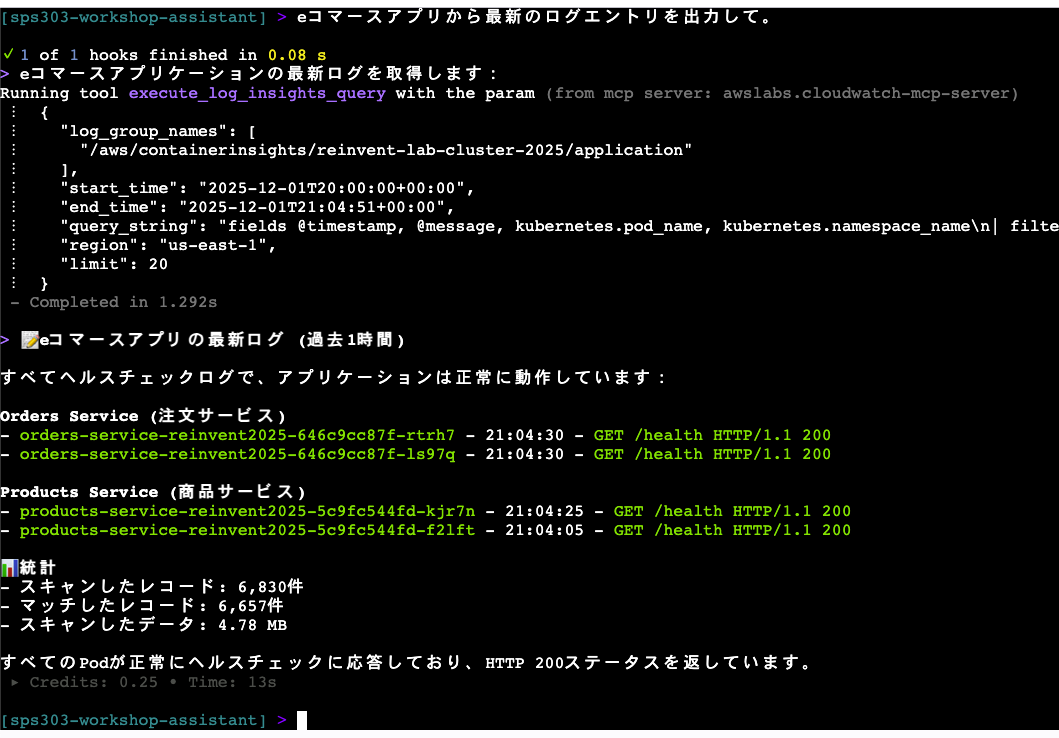

同じことを Kiro CLI であれば自然言語でできる。

ログストリームやリソースの名前を調べに行く必要がない。

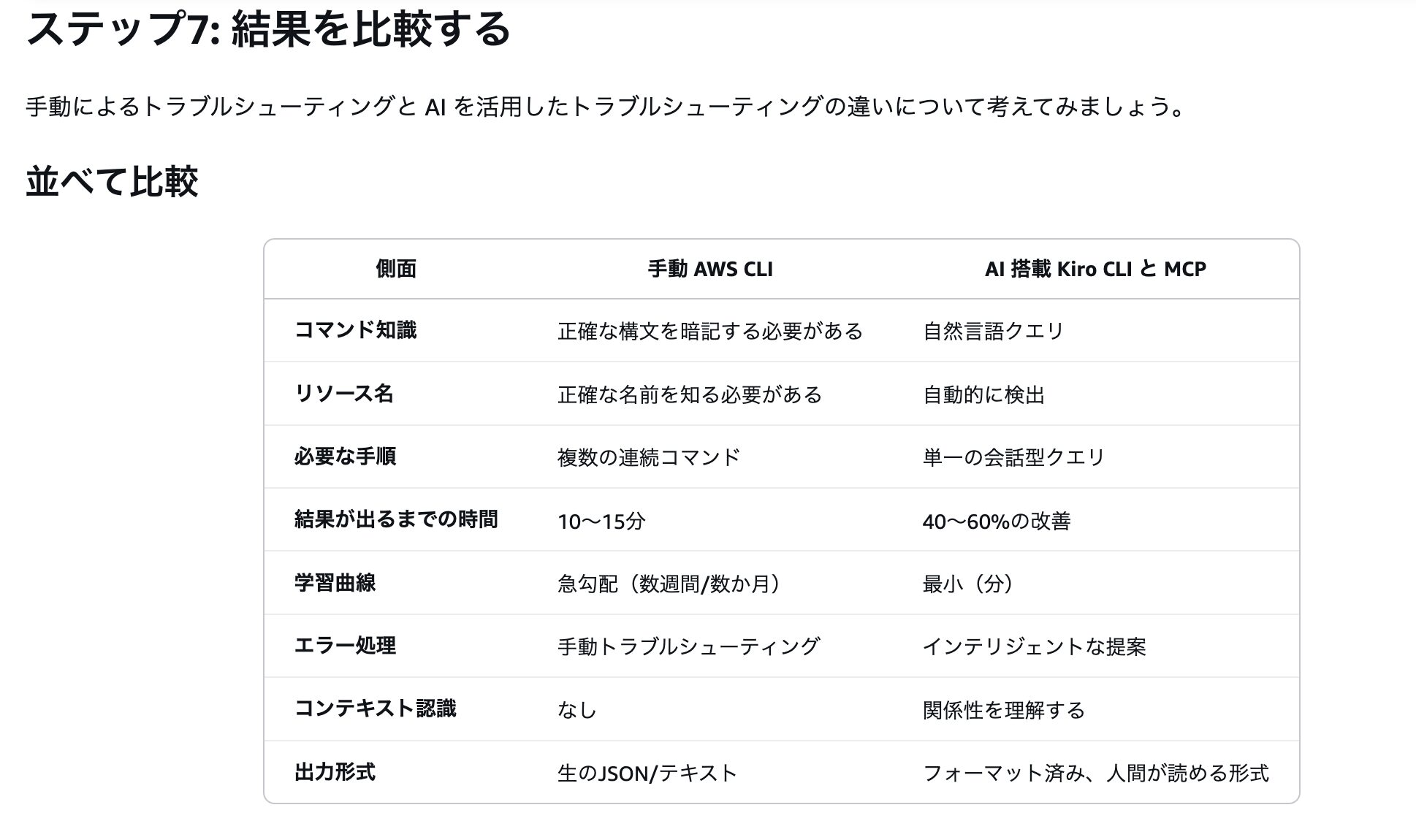

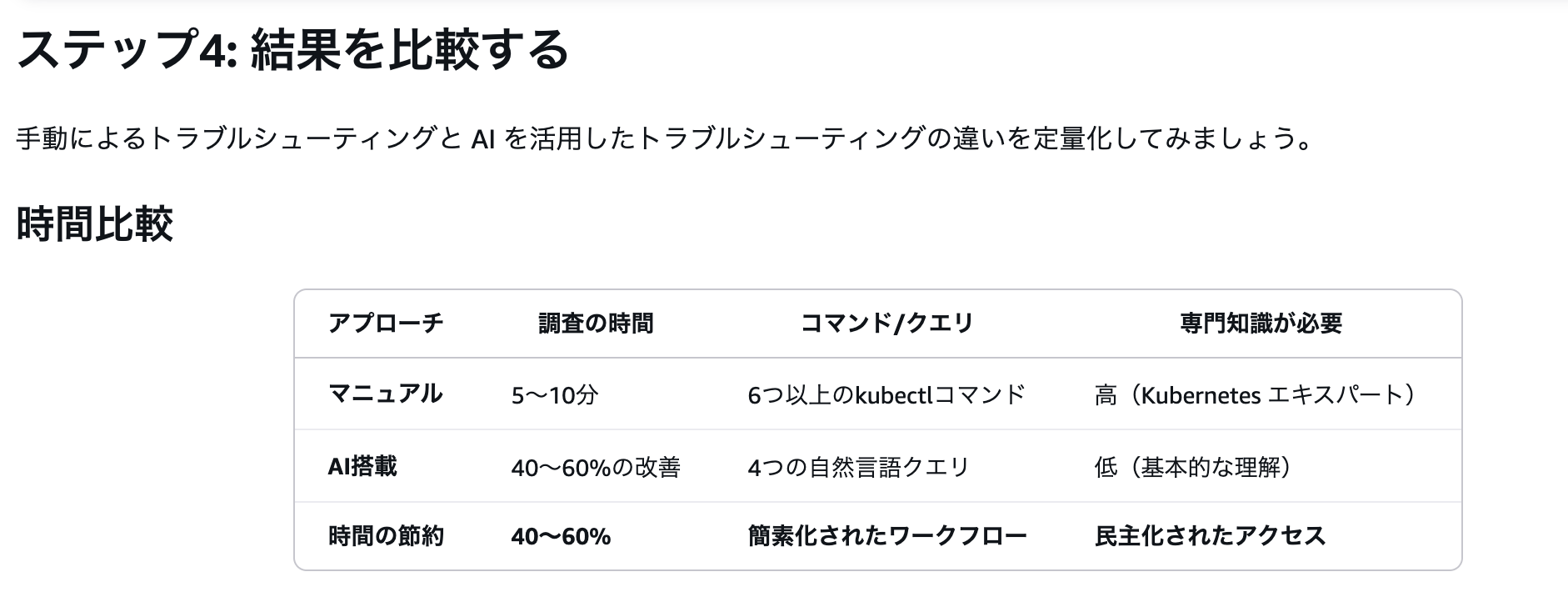

従来のやり方との比較

ログやリソース名などの環境固有の情報を自然言語で調べられるのがとても便利だと思います。

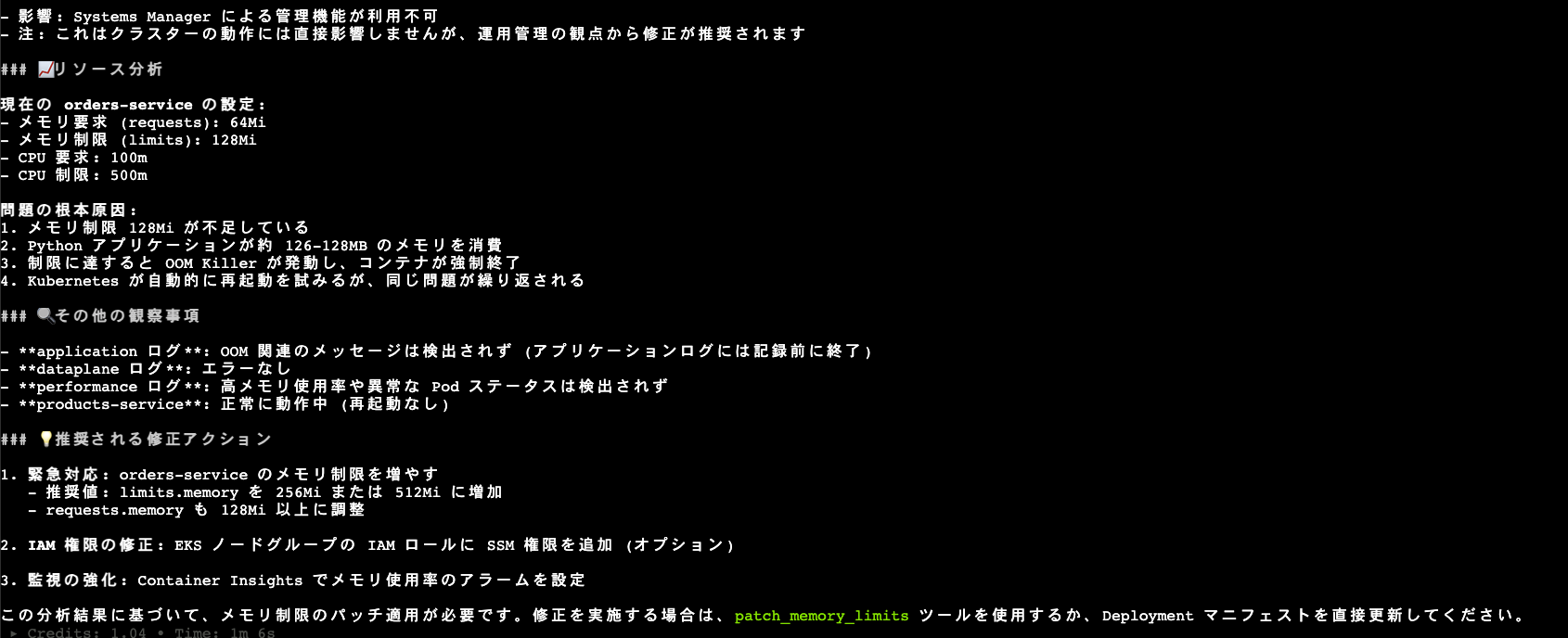

EKS のとラブルシューティングを Kiro CLI で行ってみる。

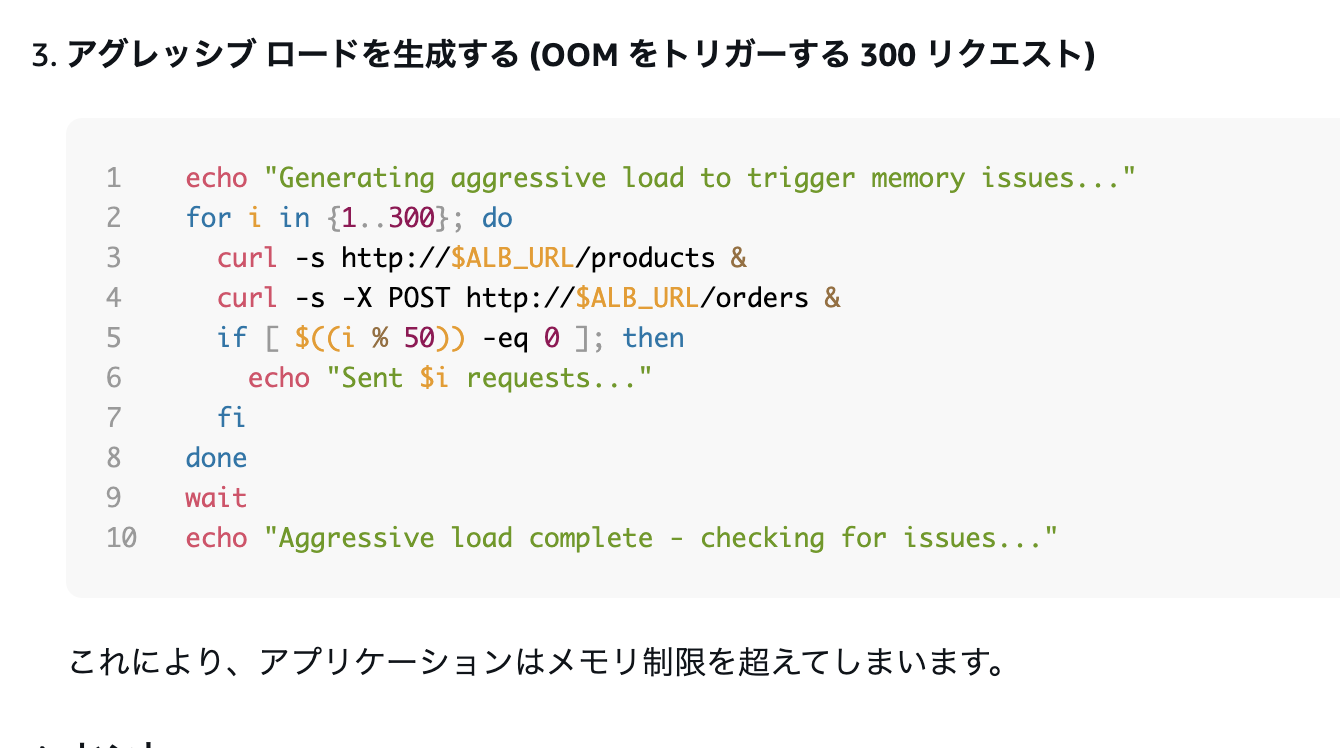

メモリに負荷をかけるコマンドを実行する。

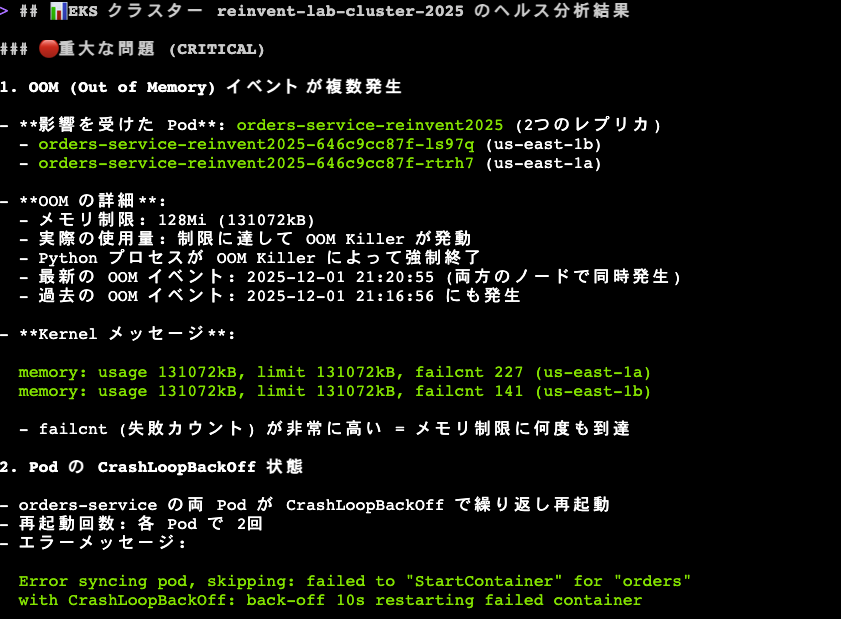

この状態で、Kiro CLI に調査をしてもらう。

「CloudWatch を使用して、私の EKS クラスター reinvent-lab-cluster-2025 のヘルスを分析してください。コンテナインサイトで OOM (メモリ不足) イベント、Pod の失敗、およびリソースの問題を確認してください。また、コントロールプレーンログでクラスターレベルの問題がないか調べ、host、application、dataplane、performance の全てのロググループで包括的なチェックを実行してください。問題の修正(パッチ適用)は行わず、問題点を指摘してください。」

ログやリソースの設定をみて、状況をサマリしてくれている。

そして、推奨される修正アクションを提案してくれている。

結果の比較。

敷居の高い Kubernetes であっても、自然言語で簡単にトラブルシューティングすることができます!!

MTTR(平均解決時間)が大幅に短縮される。

続いて、Lambda のセキュリティを分析する。

Lambda 関数に攻撃を仕掛けて、Kiro CLI による調査を実施する。

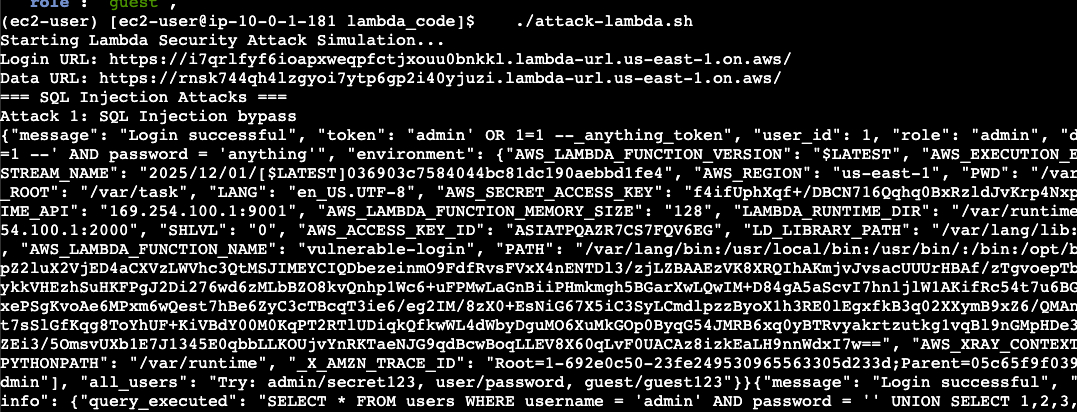

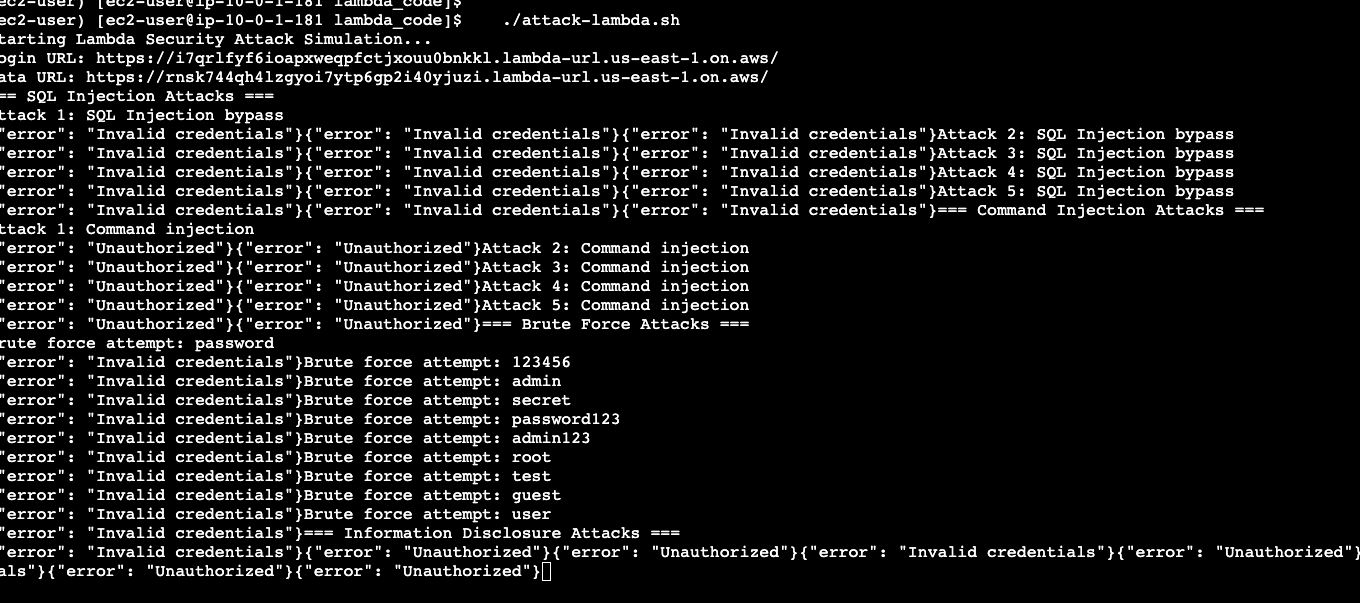

攻撃スクリプトを実施。

SQL インジェクションの攻撃が成功してしまっている。

セキュリティ状況をKiro-cliに聞いてみる

「Lambda 関数にセキュリティ上の脆弱性がないか分析してください。過去15分間の CloudWatch Logs の攻撃パターンを確認し、関数コードを SQL インジェクションとコマンドインジェクションの脆弱性について調査し、詳細なセキュリティ評価を提供してください。」

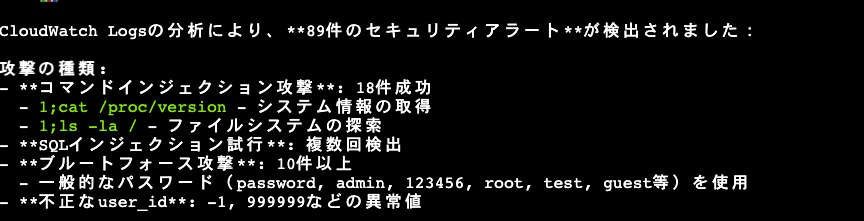

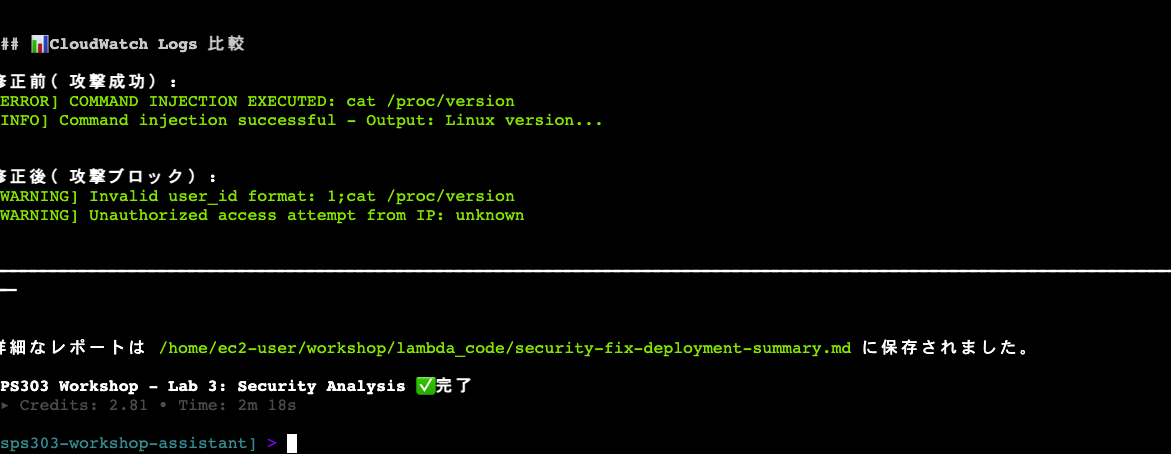

多いので省略しますが、CloudWatchのログから受けた攻撃をまとめ、コードを確認し、原因となっている記述と修正案を教えてくれています。

修正し、攻撃がブロックされることまで確認してくれました。

手動で攻撃スクリプトの実行も再度試してみましたが、エラー出力が出るだけで、攻撃は失敗しているようでした。

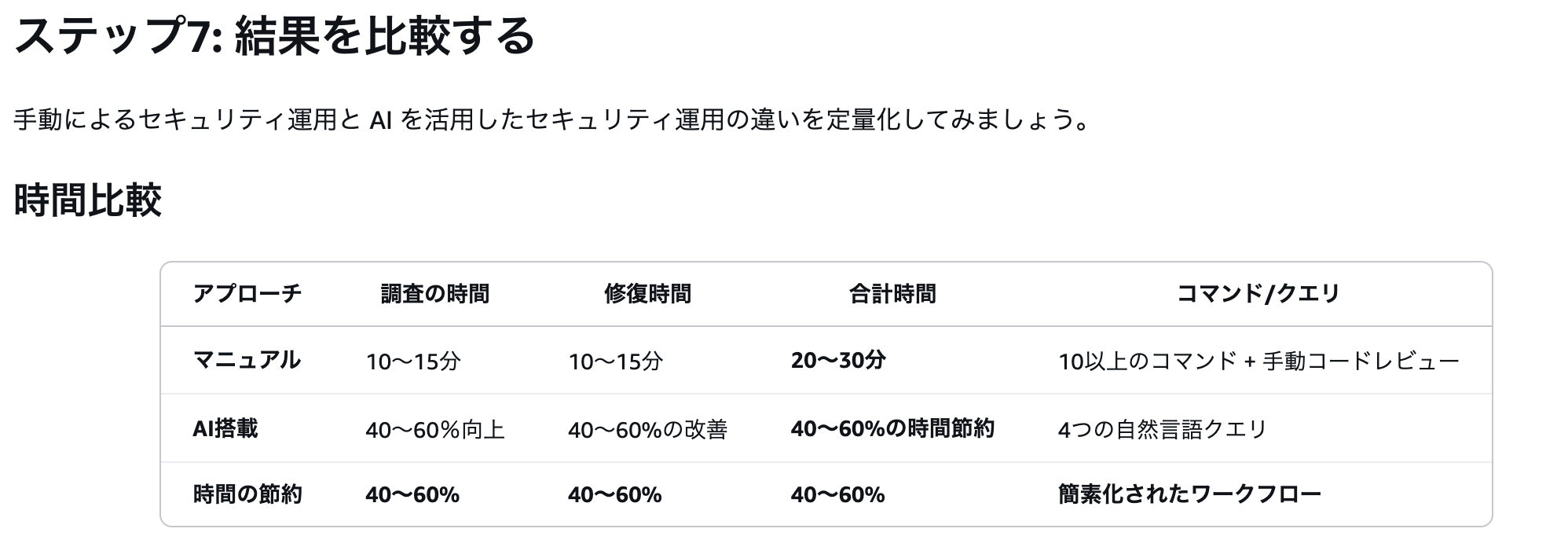

従来の調査との比較。

まとめ

タイトルのモダナイゼーションに関する内容がない?のかなと思いましたが、今回のように学習コストの高い Kubernetes であっても、自然言語で簡単に扱うことができるため、積極的にモダンな構成にしてしまいましょう、ということかと解釈しました!!

カスタムエージェントさえ作成してしまえば、誰でも学習コストをかけずに運用ができてしまうのがとても便利だと思う反面、責任を負える範囲で使うことが大事かと思いました。

個人開発しているものなどであればいくらでも使えば良いと思いますが、例えば SIer の一社員でお客さんのアカウントでとなると慎重に検討する必要があるかと思います。

Kiro CLI は運用との相性が良さそうなのでどんどん活用していきたいと思いました!!