はじめに

こんにちは、SWAGでハンドスピナーをもらって久々にどハマりしているヤマダ(北野)です。

この記事は「Secure, Easy and Performant VPC Resource Connectivity with Tailscale (sponsored by Tailscale) (CDN201-S)」のセッションレポートです。

TailscaleのSolutions EngineerであるLeeさんが、WireGuardをベースにした次世代のVPC接続ソリューションを紹介しました。従来のVPNの課題を解決し、開発者体験を大幅に改善する内容です。

概要

Connecting to private subnet resources inside a VPC is often complex, requiring VPNs, bastion hosts, or custom networking. In this lightning talk, we’ll show how Tailscale simplifies secure access to VPC resources with minimal setup. Learn how developers and services can connect to everything from AWS RDS to Lambda functions and beyond inside private VPC subnets without opening inbound security group rules or managing security infrastructure. We’ll cover how Tailscale leverages WireGuard®, identity-aware access, and standard AWS services to make connectivity both performant and secure – so you can focus on building, not networking. This presentation is brought to you by Tailscale, an AWS Partner.

セッションでは従来のVPNが抱える複雑性やコスト、開発者体験の悪さといった課題とTailscale がそれらをどう解決するかが語られました。特に印象的だったのは、レイテンシを4倍削減、スループットを22倍向上という具体的な成果です。

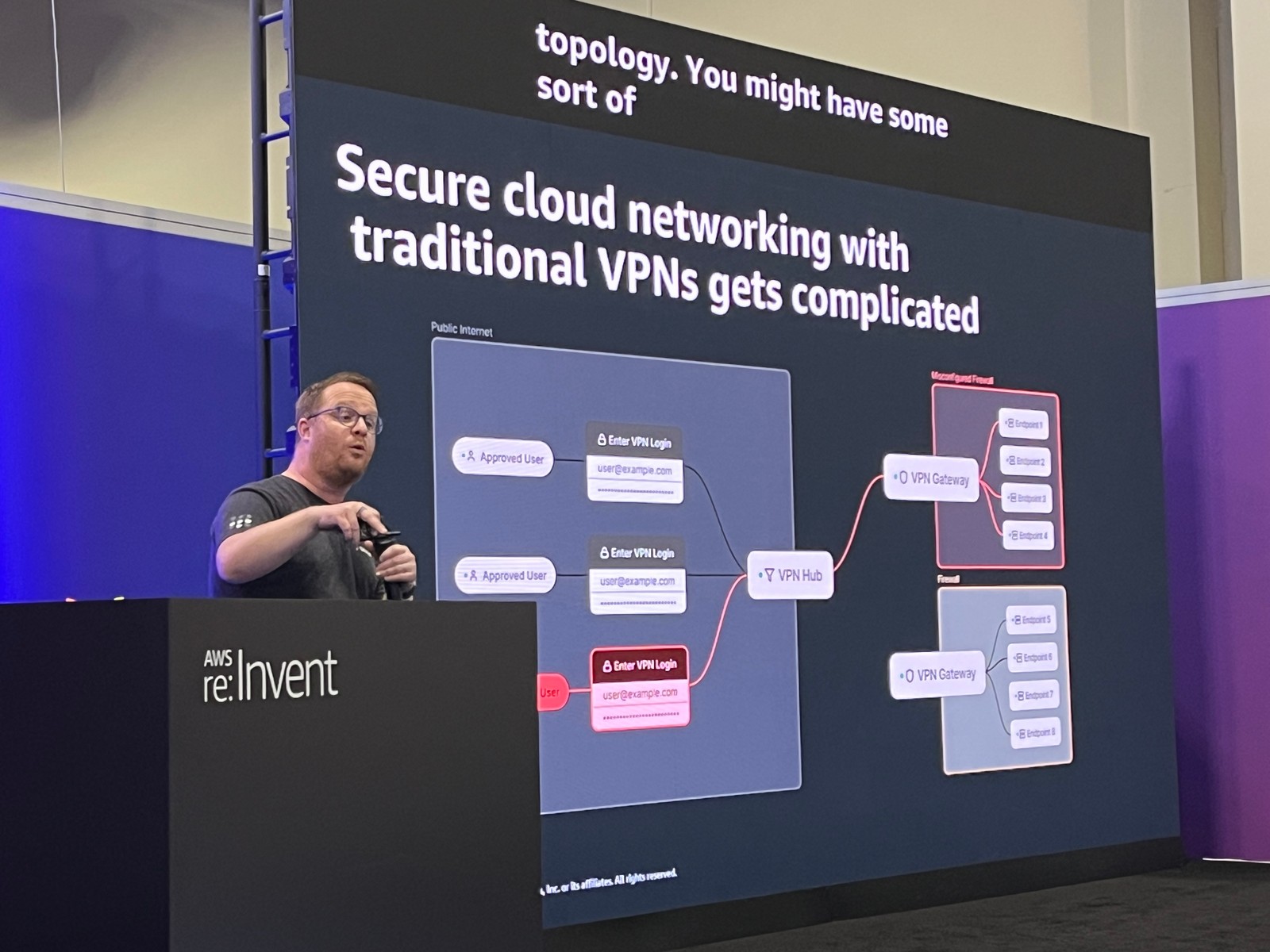

従来のVPNが抱える課題

まずプライベートVPCリソースアクセスにおける従来の課題が説明されました。

- 複雑性とコスト: VPCピアリングやTransit Gatewayの設定は複雑で、NAT Gateway経由ではパケットごとにコストが発生して高額になりがちです。

- 悪い開発者体験: VPNが不安定で接続が切れるたびに再起動が必要になるなど、開発者の生産性を大きく損なっています。VPNトポロジーが複雑なためトラブル時に原因特定が難しいことも問題です。

多くのVPN技術は古い設計思想に基づいているため、現代のモバイルな働き方に適していないと指摘されました。

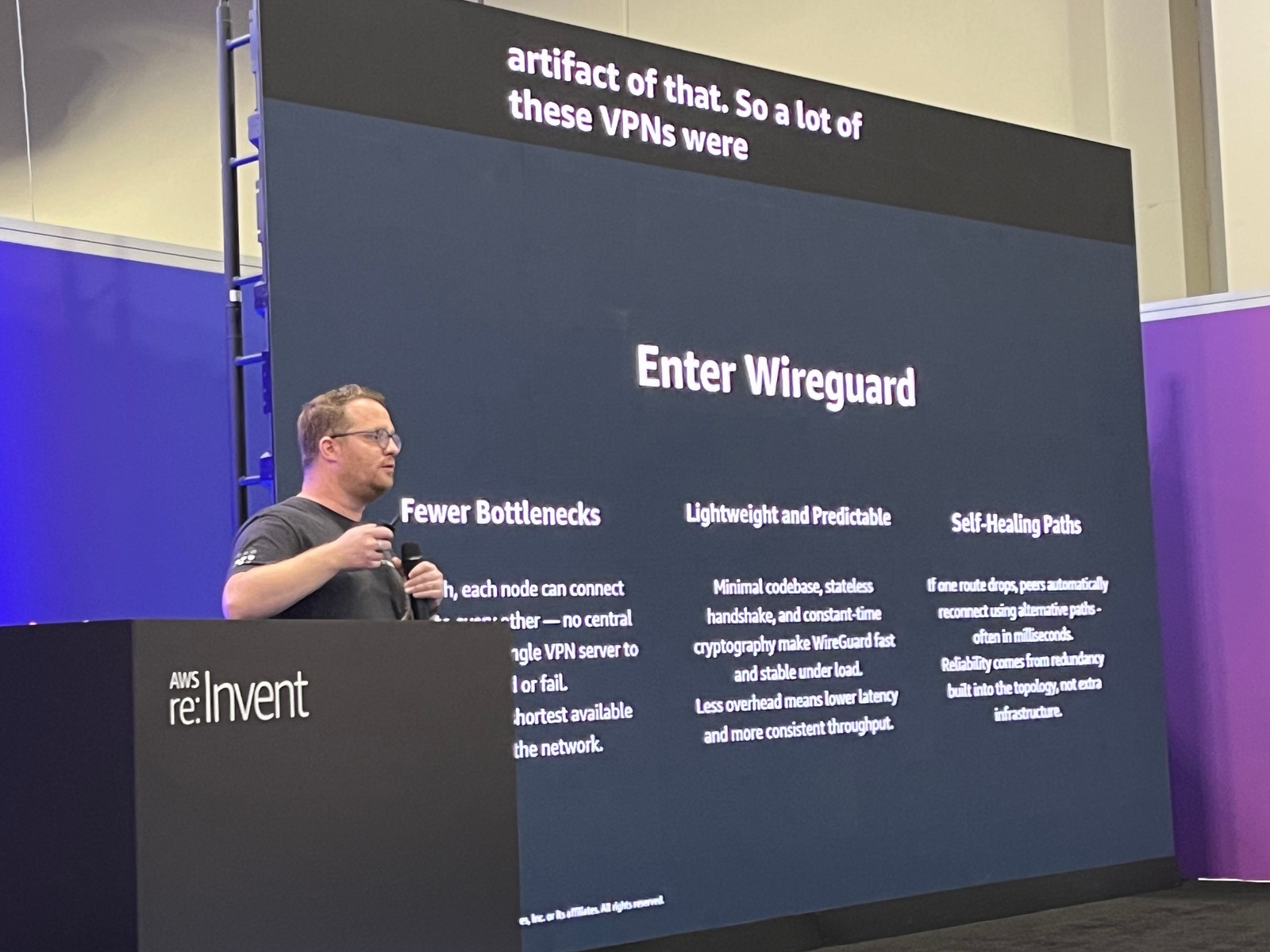

WireGuardの革新性とTailscaleの特徴

WireGuardは、2010年代半ばにモダンネットワーク向けにゼロから設計された新しい接続ソリューションです。

- 軽量で予測可能: コードベースが小さく、パフォーマンスのボトルネックが少ない。

- 移動時の自動修復: 接続が切れたり、デバイスを移動してもVPNが壊れず、自動で接続を修復します。

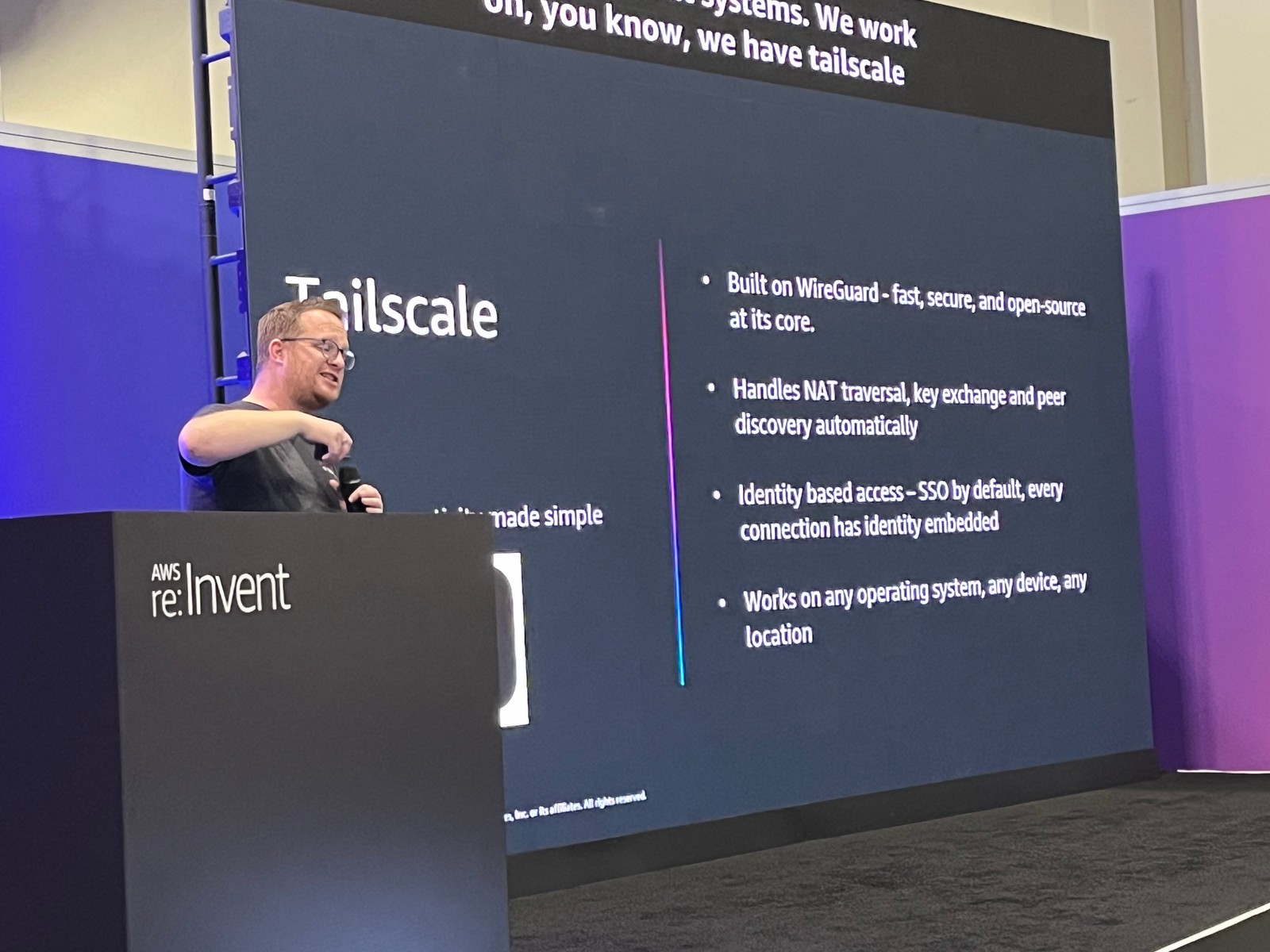

TailscaleはこのWireGuardを基盤としており、WireGuardのメリットを最も簡単に得る方法として位置づけられています。

- アイデンティティベースの接続: SSO(シングルサインオン)と統合され、「誰が何にアクセスできるか」をアイデンティティ(ユーザーID)レベルで制御します。

- メッシュネットワーク: すべてのデバイスが直接接続を認識しあうトポロジーを構築します。

- セキュリティグループ不要: TailscaleのNATトラバーサル機能により、ポートやセキュリティグループを開ける必要がありません。

これによりIPアドレスベースの複雑な設定から解放され、シンプルで管理しやすいセキュリティを実現します。

Tailscaleのユースケースと実際の効果

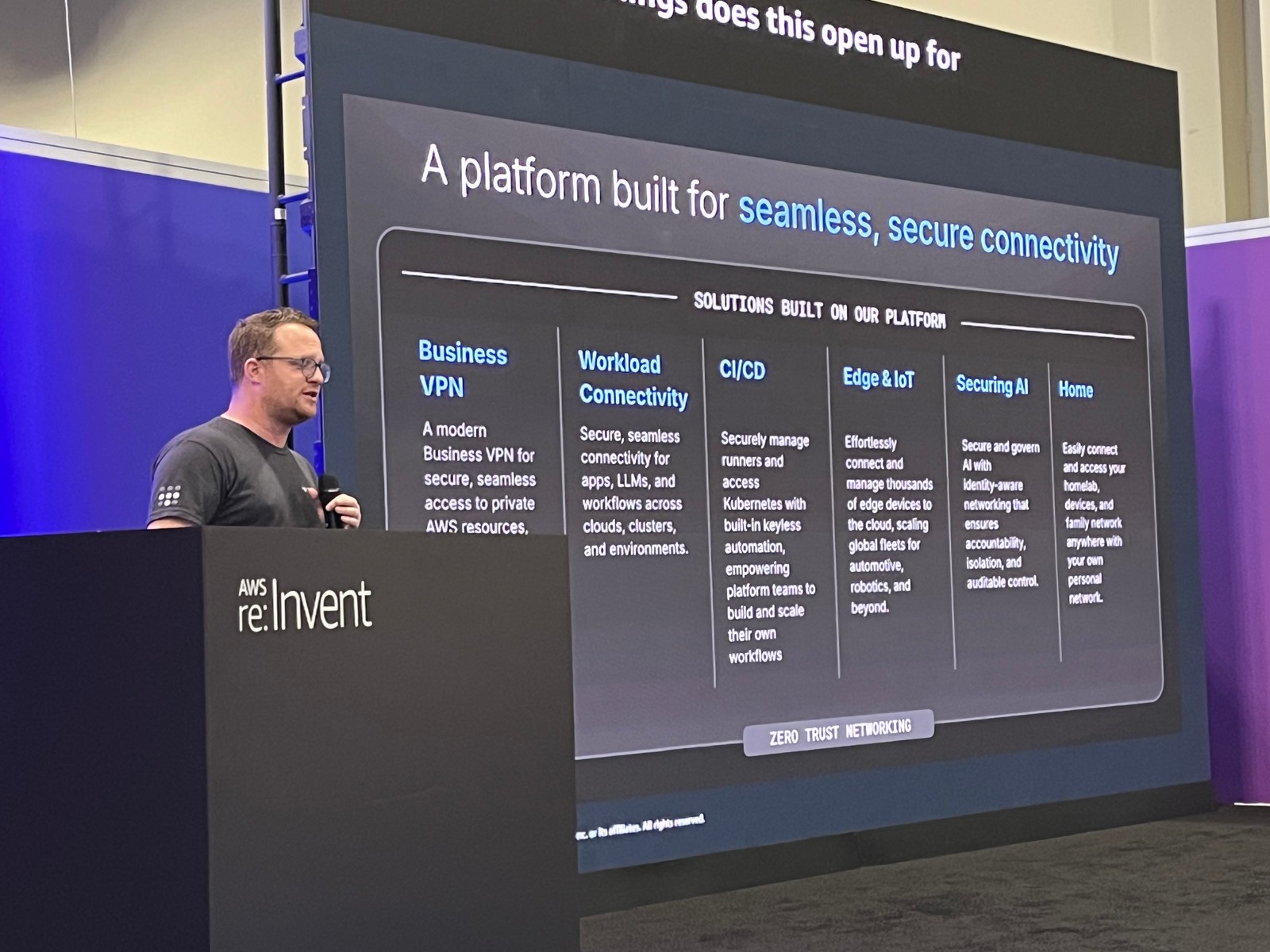

Tailscaleは単なるリモートワーク用のVPNを超えた用途で活用されています。

- CICDパイプライン: 軽量なため、GitHubActionsなどのワークフローに組み込みやすく、AWSのセキュリティ境界外からRDSやEKSのプライベートリソースへ安全に接続できます。

- ワークロード接続: AWS、Google Cloud、データセンター間のクロスクラウド接続を、ファイアウォール変更なしにエージェントを置くだけで実現できます。

- EdgeとIoT: 軽量なため、店舗のキオスクやロボットに直接インストールし、リモートデバッグやテレメトリ取得を可能にし、数百万ドルの現地派遣コスト削減に成功した顧客もいます。

顧客事例とパフォーマンス

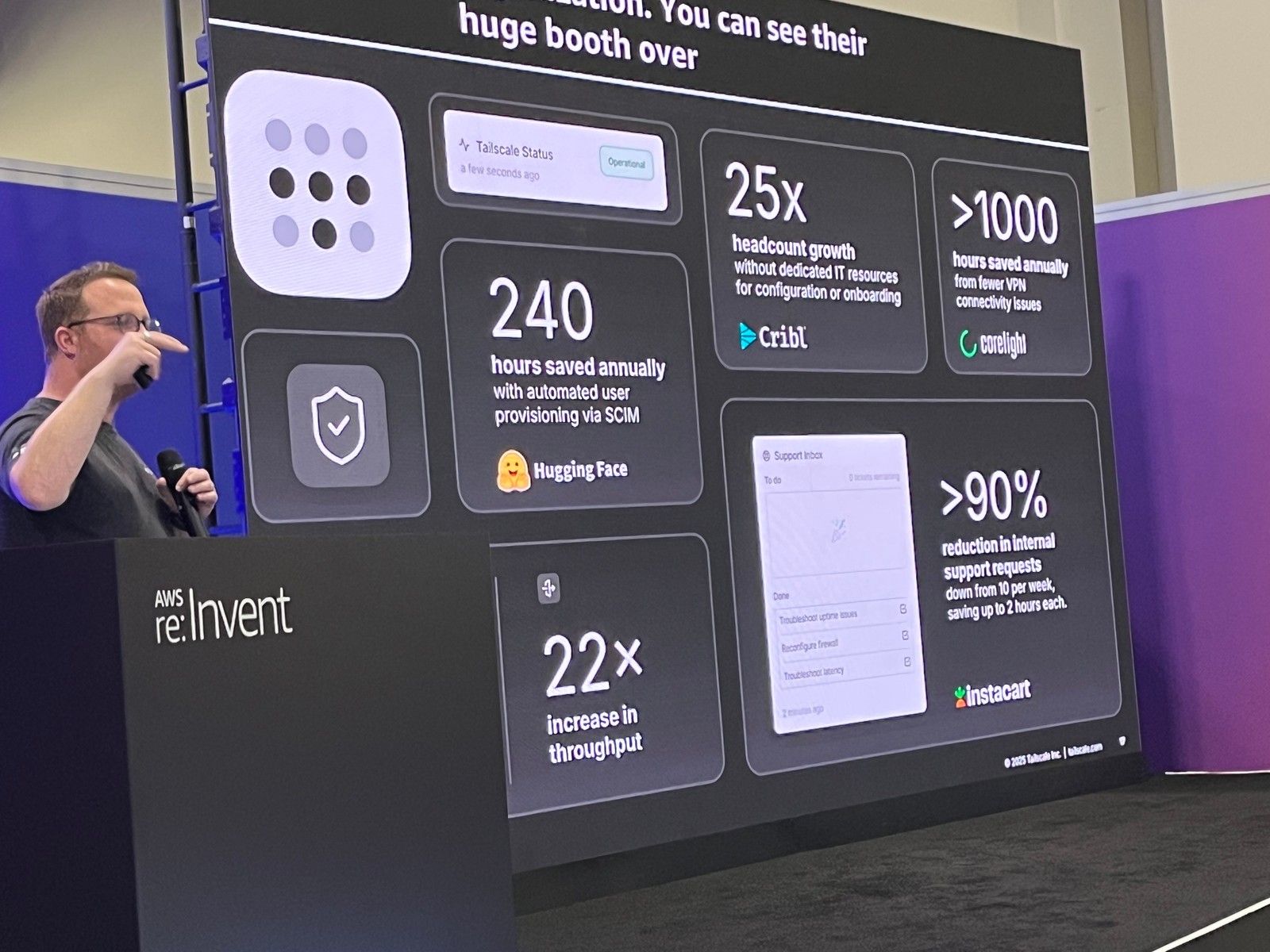

Tailscale 導入による具体的な成果も報告されました。

- Instacart: 内部サポートリクエストが 90% 削減(VPN接続問題の減少)。

- Callrite: VPN接続問題の減少により年間 1000 時間を削減。

技術的なパフォーマンスとしてWireGuardを使うことでレイテンシは4倍削減、スループットは22倍向上が保証されます。

- Crible: 従業員が25倍に成長したが、ITリソースなしで接続を管理。その大部分をTailscale のおかげだと評価

- Hugging Face: 新規ユーザーのプロビジョニングで年間240時間を削減

- Callrite: VPN接続問題の減少により年間1000時間を削減

- Instacart: 内部サポートリクエストが90%削減

レイテンシ4倍削減、スループット22倍向上、文字だけ見ると混乱してくるくらいの効果です。

AWSとの統合パターン

EC2への接続

プライベートサブネットのEC2インスタンスにポートを開ける必要なく接続できます。アウトバウンド接続のみで、開発者のパソコンからSSHやデバッグコマンドを実行可能です。

すごくシンプルでセキュリティ的にも安心だと思いました。普段はポートを開けるか、もっと面倒な仕組みを使うので「開けないでいい」というのは驚きです

EKSへの接続

Tailscale Kubernetes Operatorを使用することで、EKSクラスターのコントロールプレーンをパブリックアクセスからプライベートサブネットに移動できます。これによりセキュリティが大幅に向上し、同じ通信の速さを維持できます。

EKSの管理画面はセキュリティ上の弱点になりがちなので、これをプライベートにできるのは超重要です。速度を維持できる点もいいですね。

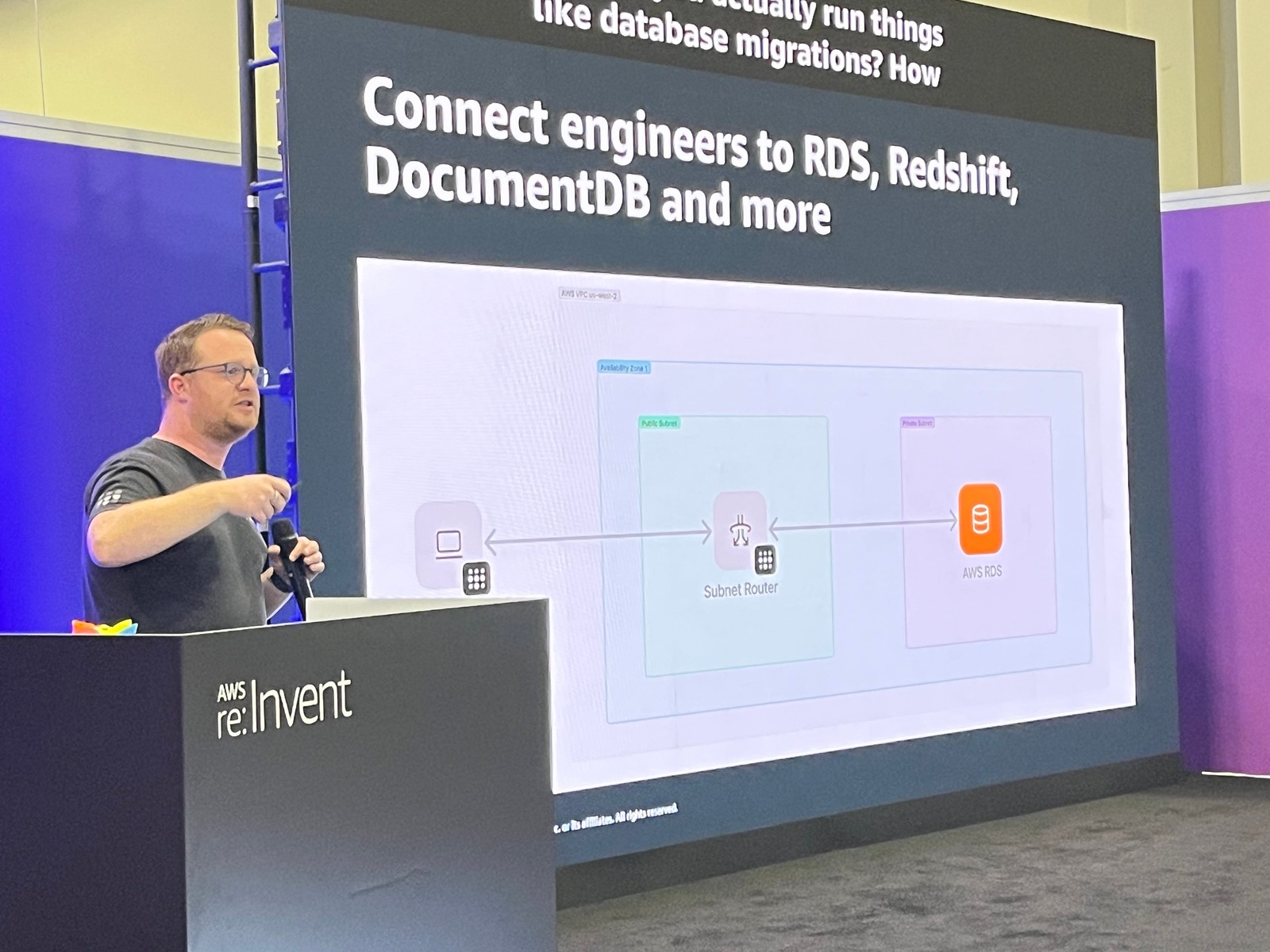

RDSへの接続

Amazon RDSへのアクセスは、Tailscale EC2インスタンスをサブネットルーターとして立て、RDSのアドレスをアドバタイズすることで実現できます。リクエストを代理して安全にデータベースの移行やデバッグを行えます。

データベースを安全に触りたいというニーズは開発現場で鉄板です。サブネットルーターという仕組みを使うだけで、複雑な設定なしに安全な道筋ができるのは本当にありがたいと感じました。

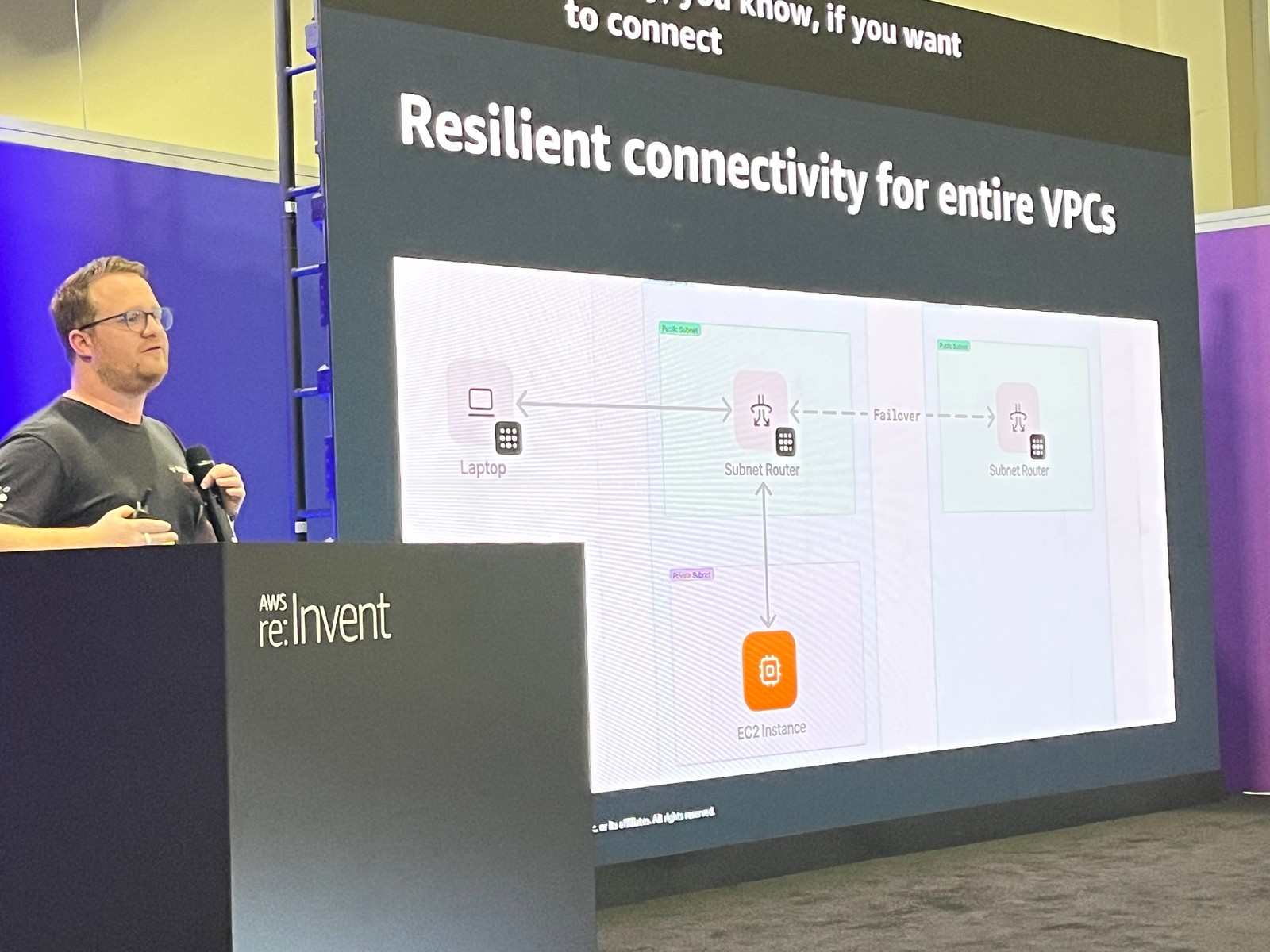

VPC間の接続

複雑で高価なTransit Gatewayや、設定が煩雑になるVPC Peeringの代わりに、接続したい各VPC に1つずつTailscale EC2インスタンスを置くだけで簡単に接続を確立できます。

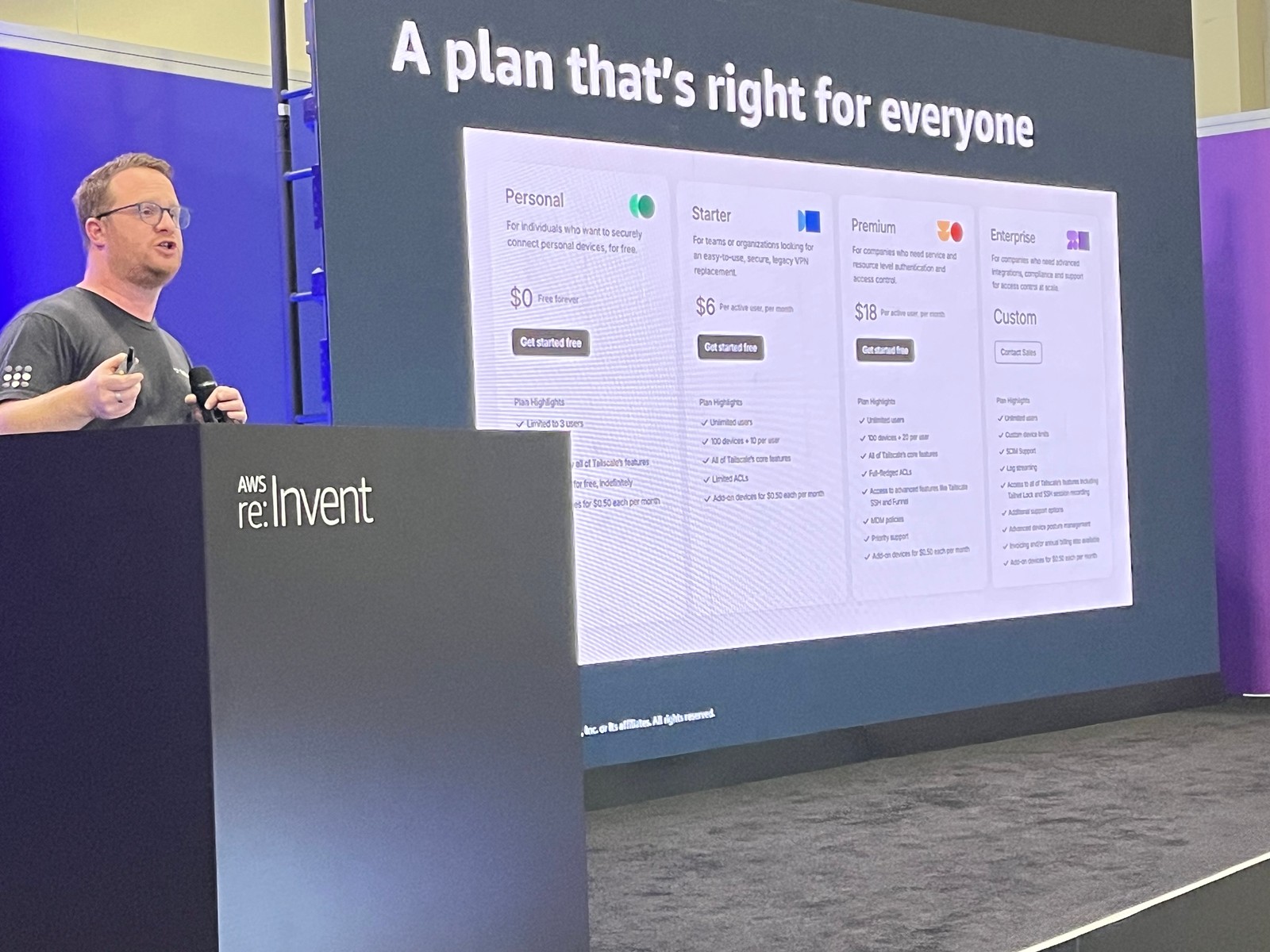

価格プラン

価格プランの紹介もあったので貼っておきます。

まとめ

Tailscaleは従来のVPNの複雑性、コスト、開発者体験の悪さという課題をWireGuardベースのモダンなアプローチで解決するソリューションです。

アイデンティティベースのセキュリティ、レイテンシ4倍削減・スループット22倍向上という具体的なメリットは非常に説得力があります。

特にGitHub ActionsからRDSへのアクセスや、EKSコントロールプレーンのプライベート化など、開発現場で直面する具体的な課題をシンプルに解決できる点が大きな価値です。従来のVPN で苦労した経験がある方はまずは永久無料のプランからお試しを。