Google Cloud Next’24 にて行われたセッション「What’s new in Cloud network security」のレポートです。

Google Cloud Next’24 とは

2024 年 4 月 9 ~ 11 日にラスベガスのマンダレイ ベイで開催されている、Google Cloud が主催する最大級規模のイベントです。

https://cloud.withgoogle.com/next/

登壇者

Google Cloud Group Product Manager

Peter Blum 氏

Google Cloud Group Product Manager

Manisha Gupta 氏

Google Cloud Group Product Manager

Sid Shibiraj 氏

Cover My Meds/McKesson Network Security Architect

Richard Persaud 氏

セッション内容

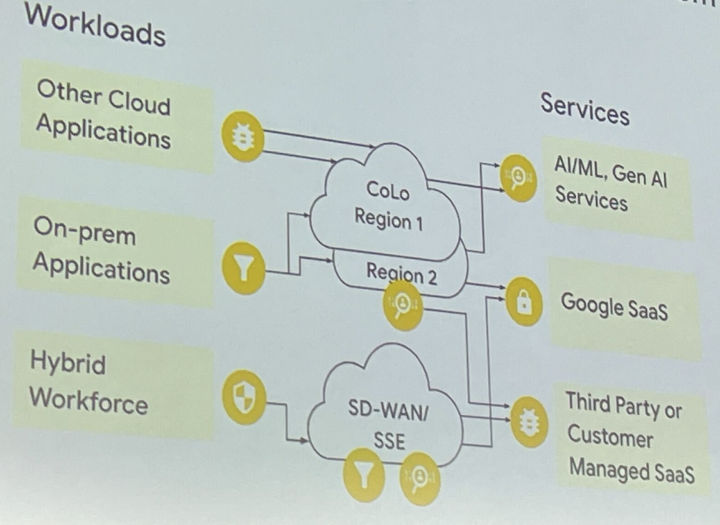

分散アプリケーションを構築する必要性

- クラウドのベスト AI(LLM)

- Gen Al の採用を有効にする

- 66% が Gen Al および AI/ML2 向けにマルチクラウドを導入する予定

- クラウド管理型 SaaS の優れた点

- SaaS 導入を加速する

- 43% が最高のサービスを利用するためにマルチクラウドを使用

- オンプレミスとクラウドにわたる複合アプリケーション

- ハイブリッド環境全体で、顧客の 12% が複数のクラウドにまたがるアプリケーションを使用

- 複数のクラウドとオンプレミスにわたるデータとワークロードを備えた最高の Al サービスを利用

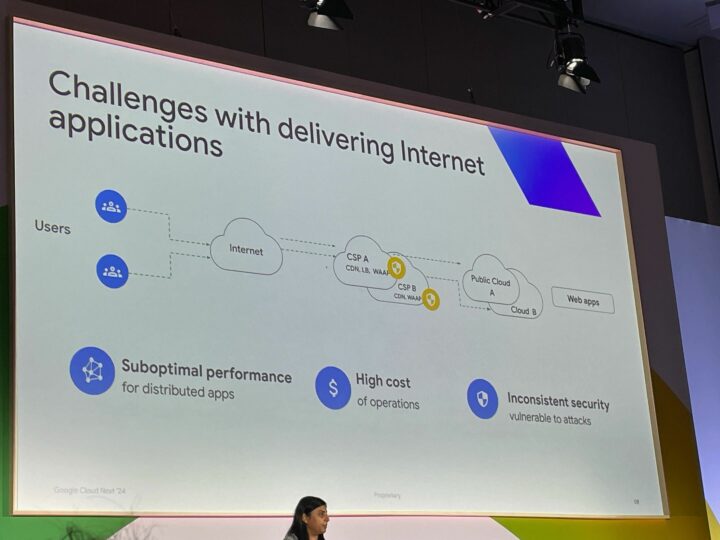

断片化された制御によるネットワーク セキュリティ体制の侵害

- 断片化されたネットワークセキュリティ制御

- ゼロデイ脅威保護と均一なゼロトラスト適用の欠如によるネットワークセキュリティ体制のギャップ

- 「保存中」データと「転送中」データにわたる、連携のないデータ損失防止ソリューション

- 管理対象デバイスと管理対象外デバイスの複雑さを増すオーダーメイドのエンドポイント ソリューション

- インターネット アプリケーションの配信に関する課題

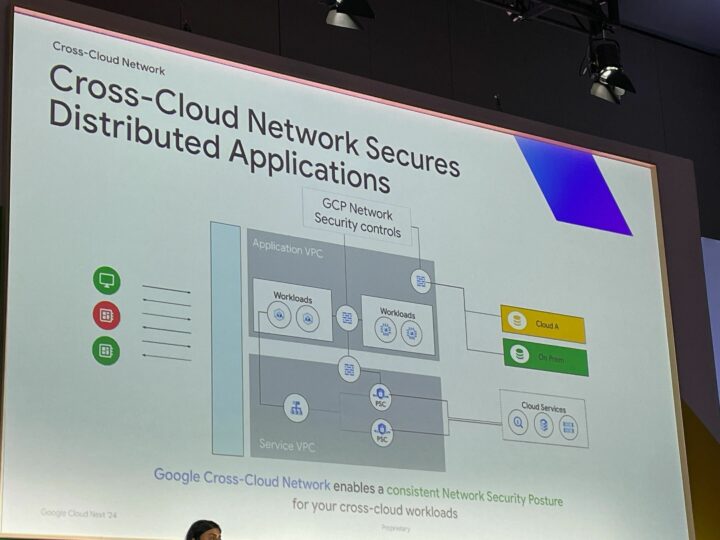

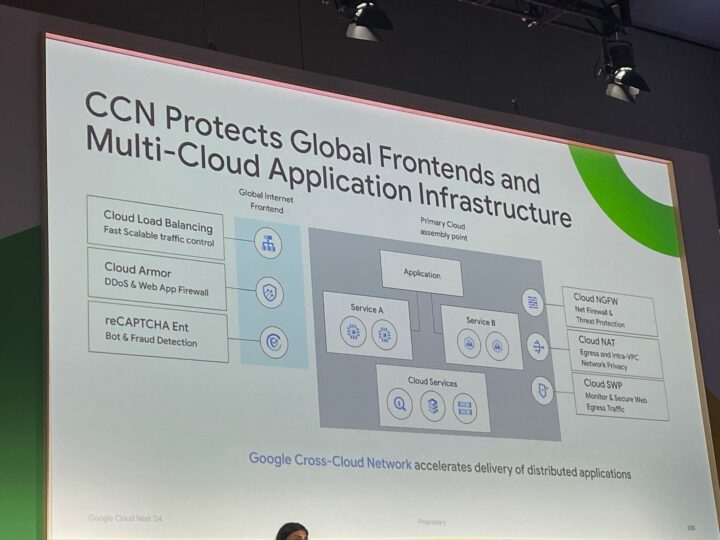

クロスクラウドネットワークで分散アプリケーションを保護

- クロスクラウドネットワークは、クロスクラウドのワークロードに対して一貫したネットワークセキュリティ体制を実現

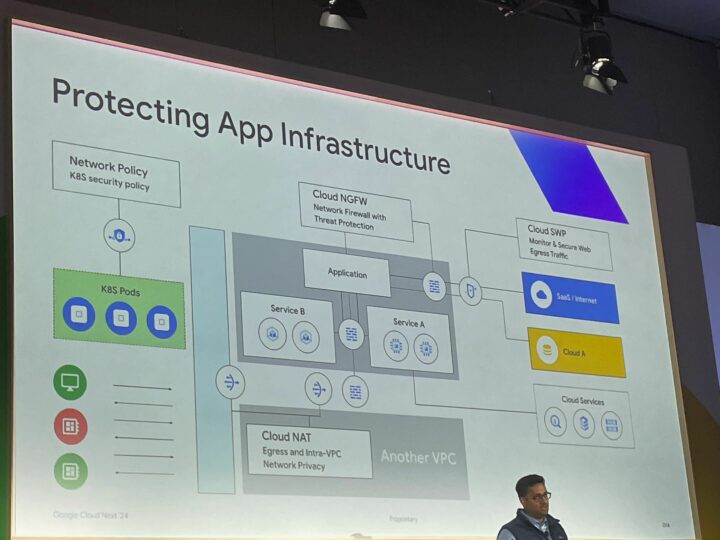

アプリインフラストラクチャの保護

- Cloud NGFW – クラウド ワークロード向けの高度なレイヤー 7 セキュリティ

- Google Cloud Network Fabric に組み込まれており、境界とワークロードを保護

- シンプルな運用でクラウドのワークロードを保護

- Fabric 内の分散ファイアウォールにより、シンプルさ、拡張性、境界とワークロードのカバレッジを実現

- ネットワーク セキュリティ ポスチャ制御のための階層型ポリシー、セキュア タグ、およびファイアウォールの洞察

- Palo Alto Networks の脅威保護と Google の脅威インテリジェンスにより実現されるクラウドをリードする脅威保護 (IDS/IPS)

- 侵入防御(New@Next、リリース済み)

- 新しい IDPS 機能は、パロアルトネットワークスの脅威保護テクノロジーを使用して、脆弱性、マルウェア、コマンド アンド コントロール攻撃から保護する

- TLS検査(New@Next、リリース済み)

- 組み込みの TLS 検査機能により、暗号化されたトラフィックを復号化して隠れた脅威を大規模に検査できるため、セキュリティが強化される

- クラウドNGFWダッシュボード(New@Next、リリース済み)

- 新しいダッシュボードは、プロジェクトと組織の両方の範囲でのファイアウォールの導入、構成の問題、運用状況、脅威の監視を包括的に表示する

- Cloud Security Web Proxy – 出力 Web トラフィックの監視と保護

- Web トラフィックを監視および制御するための管理型明示的プロキシ

- SaaS/インターネット/オンプレミスにアクセスするクラウド ワークロードの保護を支援

- 可視性とコンプライアンスのためのトラフィックログ

- 自動スケーラビリティとアップデートを備えたフルマネージドのクラウドファースト サービス

- ワークロード トラフィックをきめ細かく制御できる組み込みのゼロトラスト プリンシパル

- 従来の自己管理型 Squid プロキシを置き換える

- インラインネットワーク DLP(New@Next)

- Secure Web Proxy は、Broadcom のデータ損失防止テクノロジーとの統合を提供し、機密データを偶発的な暴露や悪意のあるデータ侵害から保護する

- この統合により、保存データに加えて転送中のデータも保護するためのより堅牢なアプローチが保証される

- PSC Service Attachment としての SWP(New@Next、リリース済み)

- ハブアンドスポーク方式で SWP 導入を一元化

- VPC ピアリングの制限を気にすることなく、接続されているさまざまな VPC のワークロードに対する下りパスでのきめ細かなアクセス制御が可能

- クラウドからオンプレミスへのアクセス制御(リリース済み)

- クラウド ワークロードからオンプレミス サービスへのアクセスを制限

- Cloud NAT – 下りおよび VPC 内ネットワークのプライバシー

- インターネットまたは VPC 間のトラフィックのネットワーク アドレス変換

- ネットワークアクセスとプライバシーの制御をシンプルに

- 高性能分散ファブリック アーキテクチャによる高いパフォーマンスとスケーラビリティ

- ネットワークのルーティングや転送が不要なため、構成と操作が簡素化される

- あらゆる種類の Google Cloud ワークロードに対する柔軟な IP アドレスの割り当てと制御

- ハイブリッド接続用の NAT(New@Next、プレビュー)

- プライベート クラウド NAT を拡張して、ハイブリッド宛先(VPN 経由および * インターコネクト経由)をサポート

- Google Cloud からオンプレミス リソースと通信するには、重複しないホワイトリストに登録されたプライベート IP 範囲を使用する

- プライベート VPC 間 NAT(New@Next、リリース済み)

- プライベートからプライベート IP への変換が可能:リージョン内またはリージョン間の異なる VPC に存在する 2 つの重複するプライベート IP リソース間の通信用

- ヒットレス DPA (New@Next、リリース済み)

- 既存の接続を切断することなく、静的ポート割り当てから動的ポート割り当てに簡単に切り替えることで、NATIP の使用率を向上させることが可能

- GKE Networking – GKE ワークロードの包括的な保護

- GKE インフラストラクチャ全体で一貫したネットワーク セキュリティを実現

- GKE ワークロードに包括的な階層型ネットワーク保護を提供

- GKE ネットワーク ポリシーにより、クラスタ内で名前空間を分離

- Cloud NGFW、SWP、NAT と組み合わせて、クラスターに出入りするトラフィックを保護

- GKE のセキュア タグのサポート(リリース済み)

- GKE クラスタとノード プールで、安全なCloud FW、 Network FW ポリシールールを定義して適用する

- クラスター全体のネットワーク ポリシー(リリース済み)

- アプリケーション固有のルールをオーバーライドして、クラスター全体、名前空間全体のすべてのワークロードに対して一元化されたネットワーク ルールを適用する

- 柔軟な FQDN 一致条件(リリース済み)

- FQDN(host.domain.com)とドメイン(*.domain.com)に基づいて下りトラフィックを制限し、GKE ワークロードが不要なドメインにアクセスしないように保護する

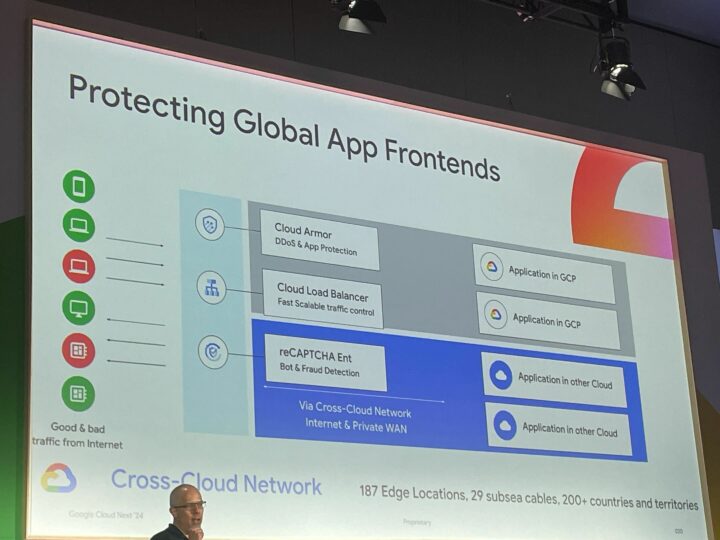

グローバルアプリフロントエンドの保護

- Cloud Armor for Web – Web App Protection

- Google Cloud やその他のクラウドのアプリの Web Load Balancing に統合

- サービス拒否や Web 攻撃からアプリケーションや Web サイトを保護するのに役立ちます

- 組み込みルールと高度なレート制限で OWASP トップ 10 のリスクを軽減

- AI/ML ベースの検出とブロック

- Web ベースのアプリケーションの保護を支援する

- 豊富な分析とカスタム ルール言語

- 攻撃時に役立つ DDoS Response Team サービス*

- Cloud Armor Enterprise(New@Next、リリース済み)

- 高度な ML Powered DDoS 保護、脅威インテリジェンス、非 Web DDoS を備えた Cloud Armor のプレミアム ティアの新名称

- サービスごとの ML モデル (New@Next、プレビュー)

- サービス固有のトラフィック ベースラインを作成し、サービス固有の小規模な攻撃の検出とマイクロサービス アーキテクチャによる軽減を支援する

- 内部アプリの負荷分散のための Cloud Armor(New@Next、プレビュー)

- カスタム ルールを含む Cloud Armor Web App FW、および内部レイヤー 7 アプリロードバランサーの背後にデプロイされたワークロードのクライアントとサービスのレート制限

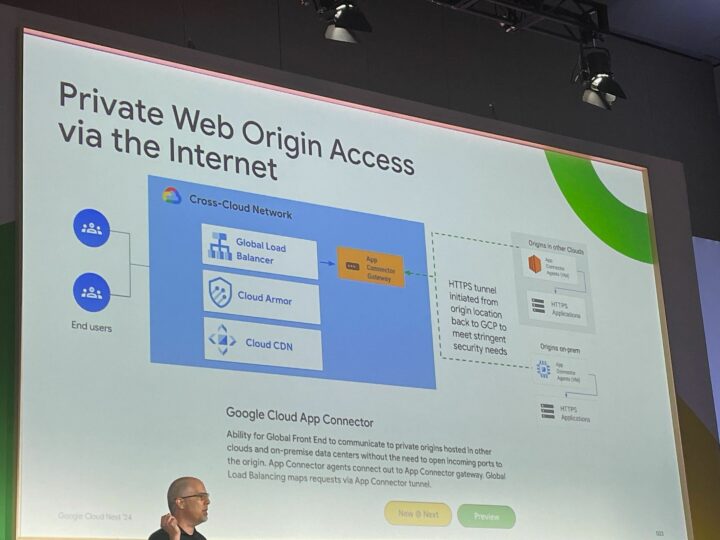

- インターネット経由の Private Web Origin Access

- Google Cloud App Connector(New@Next、プレビュー)

- グローバル フロントエンドが、オリジンへの受信ポートを開くことなく、他のクラウドやオンプレミス データセンターでホストされているプライベート オリジンと通信できる機能

- App Connector エージェントは App Connector ゲートウェイに接続し、グローバル ロードバランサーは App Connector トンネル経由でリクエストをマップする

- インターネットに接続された CI/CD Automation Toolkit(New@Next)

- Cloud Armor、LB、CDN と CI/CD プラットフォームをすぐに統合

- 一般的な CI/CD パイプラインを使用して Google グローバル フロントエンドの導入と自動化を加速するための自動化ソリューションと設計ガイド

- デプロイメント、プロモーション、ロールバック、カナリアなどの一般的な操作用に事前に作成されたタスクとワークフロー

- ベストプラクティスを組み込んだ独自のアプローチ

- グローバル フロントエンド ソリューション領域(WAF、DDoS、LB、CDN)全体にわたる Terraform と事前構築された CI/CD プラットフォームの統合

- 導入のベスト プラクティスに関するクラウド アーキテクチャ ガイド

- 組み込みの推奨設定(リリース済み)

- 既存のお客様の運用経験に基づいた Cloud Armor、Cloud Load Balancing、Cloud CDN の推奨設定。

- 共通の WAF セキュリティ ポリシーを含める

- 事前に作成されたワークフロー(リリース済み)

- エンドツーエンドのワークフローにより、環境全体に完全な配信および保護スタックを展開し構成を同期して、環境間で構成を移動する

- カナリアのロールアウト(リリース済み)

- 簡素化されたワークフローにより、部分的にトラフィックにさらされた新しい Web アプリ バージョンのカナリアと完全運用への移行が可能

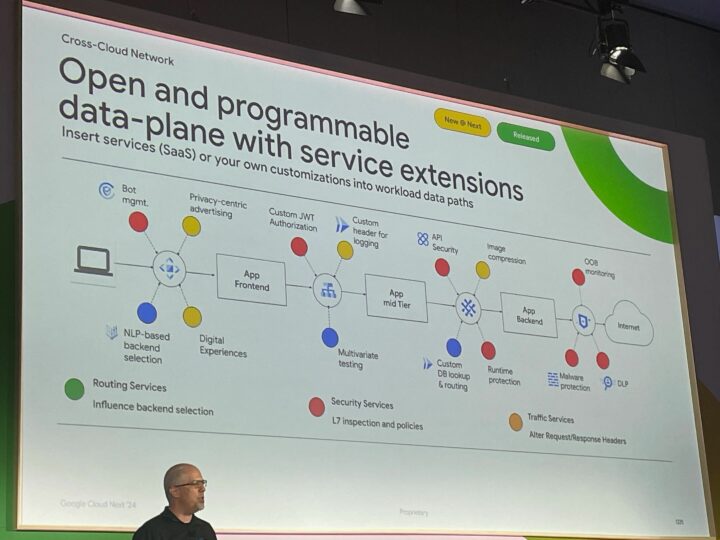

- サービス拡張機能を備えたオープンでプログラム可能なデータプレーン(New@Next、リリース済み)

- reCAPTCHA Enterprise – ボットと不正行為からの保護

- エンドポイント(ブラウザとアプリ)とクラウドで詐欺と悪用を阻止

- 摩擦を引き起こすことなく、Web サイトやモバイル アプリを詐欺行為、スパム、悪用から保護

- スクレイピング、アカウント乗っ取り、不正取引、合成アカウントなどからの保護

- 適応型リスク分析エンジンが各ユーザーをスコアリング

- JavaScript または iOS/Android アプリ用のネイティブ Mobile SDK を介したスムーズな検出

- Cloud Armor と統合して、デプロイメントとインラインアクション(ブロック、リダイレクトなど)を簡素化する

- Gen AIによる不正行為の報告(リリース済み)

- Gemini Al は、新たな世界的な詐欺の脅威に関するレポートに加え、設定されたプロパティに関連する攻撃や詐欺に関するサイト固有の洞察を提供する機能

- ダッシュボードでの異常検出(リリース済み)

- reCAPTCHA Enterprise ダッシュボードには異常検出が組み込まれており、サイト上の不正行為やボット アクティビティの調査を簡素化できる

まとめ

- クロスクラウドネットワークでグローバルアプリフロントエンドとアプリインフラストラクチャを保護

感想

クロスクラウドネットワークにおけるセキュリティ対策について詳しく説明されていました。

色々な新機能、新サービスがありますが、Gemini を筆頭に AI セキュリティが特に推進されていることがよくわかりました。

個人的には、Cloud NGFW、Cloud Armor、Cloud NAT あたりを利用する機会があるので、今回のアップデート機能を実際に試してみたいと思いました。

また、ノーコードで簡単に導入できるものが多いこともメリットの一つと考えています。