要旨

Google 中之薗さまによる『Google Workspace で実現する生成 AI 時代のセキュリティとデータ保護』というセッションを聞いてきました。

内容が深く、すべてを理解することは出来なかったため、詳細は Google Workspace の資料を確認いただけると幸いです。

セッション内容

昨今の、ビジネスを取り巻く環境はテレワークなどにより大きく変わりました。

- 働く場の選択肢がふえて、ハイブリッドワークが増えた。

- セキュリティでは脅威が増えた。

- ハイブリッドならではの問題が増えた。

分析では、以下のような状況とのことです。

- サイバー攻撃が 38% 増加

- 対策までの日数は 277 日

- 被害額は 400万ドル超え

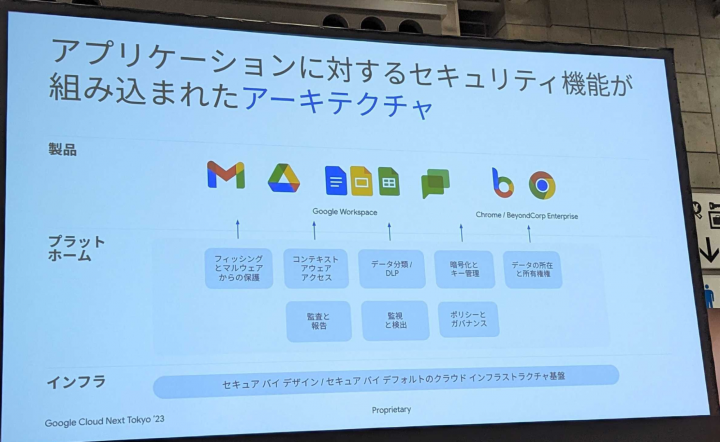

Google Workspace は、ゼロトラストアーキテクチャとして設計されています。

そのため、クラウドに全てのデータが保存され、データのダウンロードがないというのが最大の特徴です。

たとえ、端末が盗難されようと、デバイスの中にデータがないため安全に管理できます。

また、アクセス制御は通信毎に行われ、すべての通信が精査されて安全であることが担保されています。

Google Workspace は 30億人以上のユーザーに利用されており、常に攻撃にさらされ続けているため、その対策に取り込んでいる環境とのことです。

Google Workspace の安全性について、以下のような情報が提示されました。

- Google Workspace 悪用された既知の脆弱性 0件

- 電子メールソリューションの比較において 41% 少ない悪用

- サイバーセキュリティ保険料が、他社利用と比べ 50% 低い

Google Workspace を活用することで、場所やデバイスを問わず安全な作業が可能であり、脅威を未然に防ぐことができ、コンプライアンスとデータ所有権を維持することが可能とのことです。

すべてのデバイスでデータ保護

本セクションでは、デモを交えながら実際の活用が提示されました。

利用者視点

実際の Google Drive 利用者視点では以下のようになるとのことです。

- Google Drive にドキュメントを作成すると、データの内容に応じてドキュメントに自動的にラベル付け。

- 機密データ等のラベル

- ドメイン外のユーザーとファイル共有しようとしても、機密レベルに応じて拒否される。

- 共有しようとした利用者は、拒否された理由を理解できる。

- マイナンバーなどの個人情報をメールで送信しようとすると拒否され、それの理由も表示される。

- 同じく、拒否された理由を理解できる。

- ゼロトラストでは、カフェの NW から業務しようとすると止められる。

- 信頼できる環境のみ許可される。

- BYOD のデバイスで資料の表示はできても、ダウンロード出来ない。

- 情報漏洩を防げる。

これらの安全に関する機能が、自動的に処理されるのが特徴的でした。

管理者視点

管理者視点では、どのように設定したかがデモされました。

Google Admins の管理画面から、Google Drive のラベル付けを設定。

数十のファイルによって AI の学習を行い、ラベル付けを確認しドライブにラベルを適用しました。

マイナンバーの送信防止では、 Gmail DLP によって、送信メールに含まれる個人情報の送信を禁止しました。

この際、DLP ログを見て、どのような理由で拒否されたか確認できるため、過検知などの場合には調整ができるとのことです。

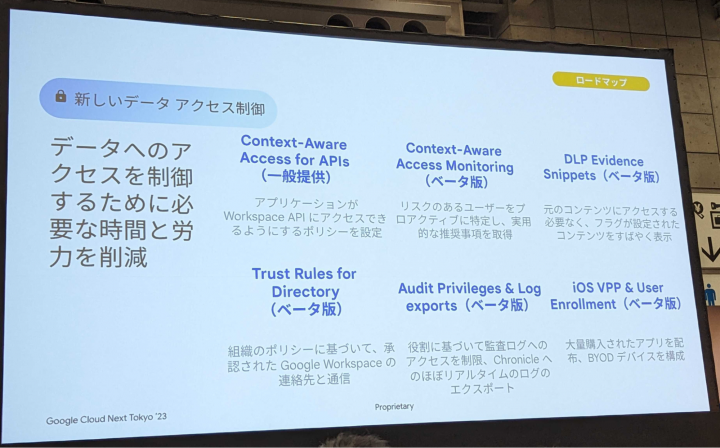

Context-Aware Access では、ユーザーのアカウントだけでなく、場所などにより制御することができるとのことです。

Workspace と Context-Aware Access の連携は今後強化される予定で、閲覧を許可するが、ダウンロードなどのそれ以外の操作は禁止するなど、機能を強化するとのことでした。

AI よるセキュリティ

従来のような、人による情報の分類やラベル化は難しいとありました。

ほぼ不可能とのことです。

Google Workspace ではカスタム学習モデルと AL によって自動分類を支援するとのことです。

この際、利用される LLM は顧客ごとに個別の LLM とのことで、セキュリティも担保しているとのことでした。

Google Workspace は AI によるガバナンス強化も進めているとのことです。

Google Workspace では、Drive / Chat / Gmail 全てを均一な DLP の中に入れ、情報漏洩の対策を行っていくとのことでした。

ドライブ外からの漏洩についても、Google は考えているとのことです。

BeyondCorp Enterprise では、 Chrome のアクセス先も管理することができるとのことです。

センシティブなデータのやり取りや、機密データへ大量のアクセスを検知したり、機密性の高いファイルアップロードを防ぐこともできるとのことです。

Google Workspace の監査において、今まで監査ログは中継サーバーが必要でしたが、Chronicle とリアルタイム連携が可能になったとのことです。

また、テナント管理においては複数管理者の承認が必要となる設定が可能となるとのことです。

今までは、管理者に対して強固なセキュリティを設定しても、万一乗っ取られると変更されてしまいました。

複数管理者の承認を有効にしておくと、単一の管理者による悪意ある変更を禁止できるとのことです。

また、強固なセキュリティを Google Workspace に提供したい場合には Bring Your own Key というソリューションを提供しているとのことです。

こちらは、Google Workspace にクライアントサイドの暗号化を提供するものです。

これを有効にすることで、Google だけでなく、外国政府機関なども Google Workspace 内のデータへアクセスすることができなくなります。

現在は、Drive / Mail / Calendar / Meet で利用することができるとのことです。

たとえば、研究開発部門などの、高度な機密性を有する一部部門のみ適用するなども可能とのことです。

Workspace Security Alliance として、Okta / VMware / JumpCloud など、アライアンスとともに更に深いセキュリティを提供しており、こちらも国内提供を開始しているとのことでした。

Google Workspace は、金融、航空など、規制の厳しい業界でも利用されています。

セッションまとめ

Google Workspace を保護するため、アーキテクチャは重要とのことです。

- どこからでもゼロトラストで保護できる。

- 脅威を検知し、攻撃を受ける前に事前に対策が行われている。

- 強固なコンプライアンスを実現できる。

これらの特徴により、Google Workspace を利用することで、データを保護することができるとのことです。

まとめ

AI によって情報を守るというのは、とても興味深い内容でした。

特に、今までのドキュメント分類については、規定があってもそれを適用することは人に依存しており、とても難しいものでした。

個社毎の LLM によって、自動分類して、DLP と組み合わせて情報漏洩を防ぐというのは、次世代のセキュリティのように見えて、実は今の仕組みを省力化、適用を徹底しているものだと気が付きます。

ISMS などの既存の仕組みの活用に AI の支援を考えても良いかと思います。